Software

|

viernes, noviembre 22, 2013

|

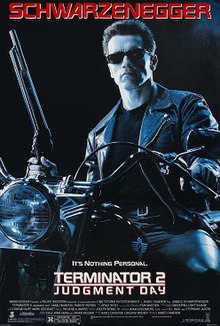

¿Recuerdan la historia de la película Terminator, en donde la supercomputadora Skynet cobra consciencia, se independiza de los humanos, y después decide que lo mejor es exterminarlos para garantizar su existencia? ¿Recuerdan la historia de la película Terminator, en donde la supercomputadora Skynet cobra consciencia, se independiza de los humanos, y después decide que lo mejor es exterminarlos para garantizar su existencia?Pues no creo que lleguemos a tanto, pero ciertamente esta noticia de hoy cuando menos a mi me hizo pensar en ver a Schwarzenegger con un par de ametralladoras en sus manos... Nuestra historia inicia hace más de 7 años, cuando acá mismo en eliax les reporté las palabras de quien en ese entonces era el CEO (Gerente General) de Google, Eric Schmidt, quien dijo que el próximo gran reto de Google como empresa era el de dominar las técnicas de Inteligencia Artificial. Y desde entonces, Google ha cumplido su palabra, armándose de todo un laboratorio especializado en el área, ya que como la empresa bien sabe, una IA (Inteligencia Artificial) del futuro bien podría ser lo que suplante los típicos buscadores clásicos de hoy día, por lo que está invirtiendo en su futuro. Entre los primeros resultados que se hicieron fruto de sus esfuerzos fueron sus herramientas para permitir hacer predicciones en base a grandes cantidades de datos (como reporté hace 3 años), o que ya había empezado a darle uso a una mente artificial a gran escala (como reportado el año pasado), o incluso que este año ya se había aliado a la NASA, el Ames Research Center (ARC), y la empresa D-Wave para investigar el campo de la Inteligencia Artificial Cuántica. Y ahora, nos llega esta noticia: En una charla reciente por el ingeniero de Google, Quoc V. Le, los sistemas de "aprendizaje profundo" de la IA siendo desarrollada en Google está a un nivel tal, que ya no le es posible a sus propios diseñadores entender cómo la IA está llegando a ciertas conclusiones, conclusiones que han sido probadas como correctas. En esencia, la IA de Google está ya pensando en una forma que va más allá de la imaginación de los ingenieros que la crearon, pero lejos de temer a esto, la idea de Google es aprovechar esta cualidad de la IA para que ayude a la empresa a resolver problemas que o tomarían grandes grupos de científicos o ingenieros, o que sencillamente ninguna cantidad de humanos podría resolver a fuerza bruta. Aunque ojo, y como advierten los mismos ingenieros de Google, esto no significa que tenemos una IA fuera de control, ni una IA que con la tecnología como está implementada actualmente podrá cobrar consciencia o mucho menos llegar a pensar como un humano, esto debiéndose a que esta inteligencia es muy específica a campos específicos (como reconocimientos de patrones visuales y estadísticos). Sin embargo, esto sí nos deja claro que como ya hemos visto en otras áreas, ciertamente la inteligencia no es dominio solo del ser humano, y ciertamente esta puede superar a sus creadores. Y no duden por un momento que es solo cuestión de tiempo a que tengamos IAs tan avanzadas, que nos superarán en virtualmente todo sentido que podamos imaginarnos, no solo en términos computacionales, sino de sentimientos, creatividad, y otras facetas que actualmente creemos solo pueden aplicar a seres humanos biológicos... autor: josé elías |

|

|

|

|

|

martes, noviembre 19, 2013

|

Hola amig@s lectores, Hola amig@s lectores,Como muchos ya saben, DevelopersX.com es una comunidad que fundé en Facebook con el fin de integrar en un solo lugar a una comunidad de desarrolladores de software de habla hispana, y el grupo ya sobrepasa los 4,500 miembros, y una de las razones de su popularidad (más allá de que no tolera SPAM, se exige el respeto hacia los demás, y se insta a los miembros a contribuir sus propios artículos, recursos y trucos), es que el grupo es un excelente lugar para informarte de noticias pertinentes al desarrollo de software, y hoy quiero darles un repaso de artículos recientes que podrían ser de interés y utilidad para algunos... 1. "El Facebook Open Academy, te permite trabajar en proyectos Open Source en varias universidades, y ganar créditos universitarios en el proceso." 2. "IBM preparando su supercomputadora de Inteligencia Artificial, Watson, para ponerla en la nube y permitir que cualquier programador la pueda utilizar por medio de un API que puedas rentar." 3. "La versión 1.0 del lenguaje de programación web Dart de Google ya está disponible" 4. "El Google Spectrum Database API, es un API que permite informarte sobre las frecuencias disponibles en un punto geográfico, pero específicamente para las frecuencias que se liberan en las regiones en donde se ha migrado de la TV abierta tradicional ("por el aire") a TV digital. Es el llamado 'white noise'." 5. "GenomeJS: Análisis de ADN con Javascript" 6. "Discos duros de 6 TeraBytes (6TB) ya están disponibles para el sector empresarial" 7. "Criptografía visual" 8. "Un programa de computadora aprovecha la inteligencia colectiva para mejorar decisiones de empresa" 9. "JavaScript Isomorfo. El nuevo paradigma." y "Isomorphic JavaScript: The Future of Web Apps" 10. "AIDE, un IDE para programar en tu Android" 11. "Unity 4.3 ya esta aquí, con sus herramientas nativas 2D." 12. "Taller HTML5 - Sesión 5 - background fijos - scrollTo" 13. "Guía para el desarrollo de interfaces fluidas" 14. "Guia de rendimiento Front-end" 15. "Errores de CSS que deberías evitar: Inline Styles" 16. "Una herramienta de Google para visualizar en tiempo real todos los grandes ataques del tipo DoS o DDoS en el mundo" 17. "Modificando secciones con CSS media queries" Y como siempre, todos estos recursos y más los encontrarán en DevelopersX.com (que es un enlace que los lleva directamente al grupo en Facebook). Espero se animen a convertirse en miembros de esta creciente comunidad, y que inviten a sus amigos, socios y compañeros de estudios y trabajo. autor: josé elías |

|

|

|

|

|

|

Hoy les muestro una tecnología que es muy importante que entiendan que no funciona como mostrado en el video, que fue realizado sin duda alguna con fines mercadológicos y que no representa el producto real, sin embargo, continúen leyendo pues esto de todas formas es asombroso y sí les proveeré de un enlace que sí les muestras videos reales de uso. Hoy les muestro una tecnología que es muy importante que entiendan que no funciona como mostrado en el video, que fue realizado sin duda alguna con fines mercadológicos y que no representa el producto real, sin embargo, continúen leyendo pues esto de todas formas es asombroso y sí les proveeré de un enlace que sí les muestras videos reales de uso.Se trata de una tecnología de holografía médica llamada "RealView" ("Vista Real") por la empresa de mismo nombre, que tiene como fin el permitirle ver al médico en tiempo real una representación "holográfica" de los órganos internos del paciente (o de partes específicas del paciente), lo que como se pueden imaginar será una tecnología extremadamente útil para médicos. La idea es que con un escáner de alta resolución y tiempo real se pueda capturar el interior del cuerpo en 3D, y después utilizar esos datos 3D para desplegarlos también en tiempo real en un formato "holográfico". El video que acompaña este artículo acá abajo les da una idea del concepto detrás de la tecnología, pero es importante entender que ese video que ven no fue grabado de una sesión real, sino que fue creado con efectos especiales en post-producción. O en otras palabras, una cámara no puede grabar lo que ven en el video, y el doctor en ese video no está ni viendo ni interactuando con lo que el departamento de mercado nos quiere presentar. Lo que sí hace este sistema sin embargo (y esto lo deduje ya que he visto y trabajado con sistemas de este tipo de espejos en el pasado) es que el dispositivo curvo que vean detrás crea una imagen que da la ilusión de uno ver una imagen 3D flotando frente a uno, pero esa imagen solo se puede ver en el campo de visión de ese espejo curvo detrás. Así mismo la imagen desplegada no es realmente "3D" en el sentido de ser volumétrica, sino que es realmente una capa 2D que aparenta flotar en un espacio 3D, pero que al permitir rotar el objeto y manipularlo (una vez más, no con las manos, sino con un instrumento aparte) este da una ilusión bastante convincente de ser "en 3D". La mejor manera de imaginar esto en la vida real es imaginando lo siguiente: Imaginen que toman un iPad, y le quitan todo su marco y dejan solo la pantalla. Ahora hagan la pantalla transparente (de modo que uno pueda ver a través de ella), y ahora imaginen que en la pantalla 2D del iPad sale un corazón. Ese corazón es un corazón 3D pero dibujado en una pantalla 2D (de forma exacta como un juego de carros de carrera 3D lo vemos realmente en un televisor 2D). Ahora imaginen que ese iPad "flota" frente a ti y un espejo, y finalmente imagina que tienes un instrumento que te permite rotar y agrandar el corazón en la pantalla del iPad. Ese es más o menos el efecto final, con la diferencia de que no existe una pantalla de iPad transparente (ni ninguna otra pantalla), ya que la imagen se dibuja en una pantalla acostada detrás del espejo curveado, y es la curvatura del espejo lo que hace creer que lo que refleja el espejo "flota" ante nuestros ojos. Aun así, esto es espectacular, y abajo en los enlaces les dejo un segundo enlace en donde pueden ver videos de uso real del sistema. Finalmente, noten que esta tecnología es un primer paso hacia algo aun más avanzado que denomino el Sensorix, como imaginé en esta Reflexión acá mismo en eliax. ¡Gracias al lector Raimundo Hernandez Senegal por compartir el video en el grupo oficial de eliax en Facebook! página oficial de RealView casos de uso real de RealView Video a continuación (enlace YouTube)... autor: josé elías |

|

|

|

|

|

lunes, noviembre 11, 2013

|

¿Recuerdan en Mayo de este año 2013 cuando surgió en Internet un plano tridimensional para una pistola? Para mi, eso fue un evento tan trascendental que incluso le dediqué todo un editorial acá mismo en eliax, "Editorial eliax: La primera arma impresa en 3D a replantearnos el mundo", que recomiendo lean pues como verán, muchos de los temas que cubrí en ese artículo están empezando a verse con la noticia de hoy... ¿Recuerdan en Mayo de este año 2013 cuando surgió en Internet un plano tridimensional para una pistola? Para mi, eso fue un evento tan trascendental que incluso le dediqué todo un editorial acá mismo en eliax, "Editorial eliax: La primera arma impresa en 3D a replantearnos el mundo", que recomiendo lean pues como verán, muchos de los temas que cubrí en ese artículo están empezando a verse con la noticia de hoy...Sucede que un tal Matthew Plummer-Fernandez trató de imprimir en un centro comercial que opera una de esas nuevas impresoras 3D, una escultura que contenía la figura de Mickey Mouse, y la empresa negó permitirle imprimir la escultura ya que violaba los derechos de Disney. Ese evento le dio a Matthew una idea: Crear un programa que permitiera que uno cifrara visualmente la imagen a imprimir, para así poder compartirla con cualquiera por Internet libremente. Y con eso nació el programa Disarming Corruptor. ¿Que hace este programa? Pues algo bastante simple pero efectivo... En vez de tomar el archivo 3D que define la figura tridimensional a imprimir, este programa toma la geometría en sí de la figura y la distorsiona. Es decir, el archivo en sí no está cifrado y está libre a la inspección, pero cuando abres el archivo en un programa de diseño e impresión 3D, lo que ves es una imagen distorsionada del objeto. ¿Y cómo logra este programa esto? Pues proveyéndote de 7 controles, en donde cada uno puede tomar un valor de entre 1 al 100, y que al manipular esos controles eso tiene como consecuencia que la imagen se distorsiona en distintas formas, terminando uno con un objeto que en nada se parece al original. Algunas de esas modificaciones podrían ser por ejemplo el anchar el objeto, el retorcerlo sobre algún eje, el doblarlo, etc. Sería como tomar una escultura hecha de masilla y retorcerla hasta dejarla irreconocible. Posteriormente, para restaurar al objeto original, simplemente aplicas los 7 valores que cambiaste de forma inversa, lo que obviamente produce el objeto antes de las distorsiones. La idea sería entonces que si quieres compartir un archivo 3D con algunos amigos, simplemente tomas el objeto original, lo distorsionas, lo subes a cualquier sitio público de Internet, las otras personas lo descargan, y después de forma privada tu les provee los 7 valores que necesitan para de-distorsiones el objeto original. Este programa, independientemente de qué tan efectivo o no termine siendo, es un primer paso en lo que será toda una carrera del gato y el ratón en ese aspecto, en donde un grupo de investigadores buscarán la manera de encontrar archivos que violen alguna ley o derecho, y otros creando nuevos métodos para esconder tales archivos. Esto, no lo duden, es algo de lo que veremos muchísimo más, pues como aludí en el editorial que recomendé leer en el primer párrafo de este artículo, las impresoras 3D serán parte de nuestra vida cotidiana en un futuro no lejano, y cualquier persona podrá imprimir prácticamente cualquier cosa en su hogar, desde armas y ropa, hasta cuadros de pinturas famosas y medicinas, lo que ocasionará todo un nuevo dolor de cabeza en la sociedad, en donde por un lado de la balanza tendremos los derechos de los creadores, y por el otro los deseos de los consumidores... El futuro, mis querid@s amig@s lectores, será mucho más interesante de lo que muchos se imaginan... página oficial de Disarming Corruptor (con video explicativo) autor: josé elías |

|

|

|

|

|

martes, noviembre 5, 2013

|

Recientemente Google anunció su esperado celular Google Nexus 5, el sucesor del Nexus 4, y una vez más, es mi opinión que este es el mejor celular Android que puedan comprar a ese precio. Recientemente Google anunció su esperado celular Google Nexus 5, el sucesor del Nexus 4, y una vez más, es mi opinión que este es el mejor celular Android que puedan comprar a ese precio.Sin embargo, es bueno entender que similar a lo que ocurre con iPhones (o cualquier otro celular Android, como los de Samsung particularmente), en donde cada generación es por lo general una mejora sobre la versión anterior y no toda una revolución, que el Nexus 5 no es una excepción a la regla, pues este no es más que una mejora sobre el Nexus 4, y no nada revolucionario. A tal fin, hoy quiero compartirles una lista "lado a lado" que compara el Nexus 4 vs el Nexus 5, para que así tengan una mejor idea de lo que obtienen por su dinero.. Fabricante Nexus 4: LG Nexus 5: LG Pantalla Nexus 4: 4.70" IPS, 1280 x 768 pixeles, 318 ppi , Corning Gorilla Glass 2 Nexus 5: 4.95" IPS, 1920 x 1080 pixeles, 445 ppi, Corning Gorilla Glass 3 Noten que la pantalla del Nexus 5 es de mayor tamaño, y de mayor resolución, pero en la práctica les será difícil diferenciar la resolución de ambos a una distancia prudente, al menos que busquen una lupa. Android Nexus 4: v4.3 Jelly Bean Nexus 5: v4.4 Kit Kat Noten que Android 4.4 KitKat estará disponible también para el Nexus 4 como una actualización en las próximas semanas, por lo que no será algo exclusivo del Nexus 5. Procesador Nexus 4: Qualcomm Snapdragon S4 Pro, 4 núcleos a 1.5GHz Nexus 5: Qualcomm Snapdragon 800, 4 núcleos a 2.3GHz GPU (gráficos) Nexus 4: Adreno 320, 400MHz Nexus 5: Adreno 330, 450MHz Memoria (RAM) Nexus 4: 2GB Nexus 5: 2GB Almacenamiento Nexus 4: 16GB, 8GB Nexus 5: 32GB, 16GB Cámara Nexus 4: Delante: 1.3 MP. Atrás: 8.0 MP con flash LED Nexus 5: Delante: 1.3 MP. Atrás: 8.0 MP con flash LED + estabilización óptica de imagen Noten que salvo la estabilización óptica, la cámara del Nexus 5 no se espera que sea una mejora notable sobre la cámara del Nexus 4, la cual no era una cámara muy buena que digamos (al menos no comparada contra los últimos modelos de HTC, Samsung y Apple), por lo que quizás el único aspecto que no sea "de lo mejor" en el Nexus 5 sea su cámara, pero esperemos a ver las primeras pruebas de fotos tomadas con el nuevo equipo antes de dar estas conclusiones por dadas... Batería Nexus 4: 2100 mAh. Hablando solamente: Hasta 11 horas Nexus 5: 2,300mAh. Hablando solamente: Hasta 17 horas Noten que aunque la batería del Nexus 5 no es muy superior a la del Nexus 4, que el 5 tiene componentes que son más eficientes energéticamente, y de ahí la gran diferencia en horas. Aunque ojo: (1) Esas son 17 horas si solo utilizas el celular para hablar, no para navegar, y mantienes el WiFi y Bluetooth apagado, y no utilizas el 4G. Y (2), en el momento que Android 4.4 llegue al Nexus 4, este también gozará de una ligera mejora en la batería debido a optimizaciones en Kit Kat. Redes celulares Nexus 4: 3G Nexus 5: 3G, 4G/LTE WiFi y otros Nexus 4: NFC , Bluetooth v4.0, Wi-Fi 802.11 a/b/g/n Nexus 5: NFC , Bluetooth v4.0, Wi-Fi 802.11 a/b/g/n/ac, WiFi doble banda (2.4 GHz y 5 GHz) En la práctica, el incremento en velocidad WiFi no será notado para la vasta mayoría de usuarios, ya que por lo general incluso las velocidades de WiFi tipo "g" son superiores a la velocidad de Internet hacia tu casa o local comercial. Dimensiones Nexus 4: 133.90 x 68.70 x 9.10 mm Nexus 5: 137.84 x 69.70 x 8.59 mm Noten que el Nexus 5 es un poco más grande, para acomodar la nueva pantalla. Peso Nexus 4: 139 g Nexus 5: 130 g Asombrosamente, el Nexus 5 peso menos que el Nexus 4, el cual ya era un celular que pesaba bastante poco. Precio de salida al mercado Nexus 4: US$349 por 16GB, US$299 por 8GB Nexus 5: US$399 por 32GB, US$349 por 16GB Noten que esos son precios de cuando ambos celulares salieron al mercado. Es obvio que el precio del Nexus 4 ahora bajará en relación al Nexus 5 (y obviamente, Google ya dejó de fabricar el Nexus 4 a favor del Nexus 5). Ahora, hablemos de lo que no vemos en esas especificaciones técnicas... Una cosa que Apple la he enseñado a la industria, es que uno no debe llevarse mucho de numeritos en papel si la comparación no se hace en un ambiente en donde todo sea casi idéntico. Por ejemplo, si nos llevamos de puras especificaciones sobre el papel, un iPhone 4S de dos años atrás aparentaría una chatarra en comparación a los más potentes celulares Android de hoy día, pero cualquiera que tiene un iPhone 4S sabe bastante bien que se siente y comporta muchísimo más fluido que la basta mayoría de celulares Android que surgieron incluso dos años después, eso debido a que en el ecosistema de iOS, Apple controla todo, desde el hardware (incluyendo su propio diseño de microprocesador) hasta el software, así como tiene un número limitado de dispositivos en donde ejecutar iOS, lo que le permite optimizar específicamente para esos dispositivos, ofreciendo una experiencia superior. Similarmente, si comparamos el recién anunciado Nexus 5 contra los otros celulares Android, es bastante posible que lo tilden como "un celular más del montón", pero dista mucho de eso... Para empezar, algo que no se ve sobre numeritos en el papel es el hecho de que este celular incluye circuitos especializados diseñados para estar escuchando constantemente al usuario, y en particular para detectar la frase "Okey Google". Con el Nexus 5, incluso si este está con la pantalla apagada al lado tuyo , e incluso sin tu tocarlo, con tu solo decir "OK Google" este despierta directamente en su buscador integrado con Google Now, listo para escuchar tus comandos de voz. Eso significa que si estás recostado en la cama con tu Nexus 5 al lado, y de pronto tienes la necesidad o el deseo de saber el clima/tiempo en algún lugar, simplemente tienes que decir algo como "okey google, cual es el clima en new york" y este despertará, captará lo que dijiste, y te responderá inmediatamente con una voz sintética, sin tu levantar las manos o incluso moverte de la cama. Aunque ojo, el Nexus 5 tiene que tener la pantalla activada para que esto funcione. Eso, es genial y novedoso, y se hace posible debido a sensores dedicados del Nexus 5. Noten que esta funcionalidad se podría implementar en teoría en cualquier otro celular del mercado, pero la batería se le acabaría en pocos minutos al celular estar constantemente escuchando y procesando todo el sonido de su entorno en su CPU principal, razón por la cual esta funcionalidad solo está disponible en el Nexus 5 y en otros celulares Android que implementen estos circuitos dedicados ahora y en el futuro (ojo, el recientemente anunciado Moto X de Motorola/Google también posee esta funcionalidad). Noten que esto es muy similar al co-procesador M7 del iPhone 5S (y iPad Air y iPad mini Retina) que le permite obtener lecturas de sensores (giroscopio, acelerómetro, compás, etc) constantemente en tiempo real, sin impactar la batería. Así mismo otra de las grandes ventajas del Nexus 5 es una que vienen gozando todos los celulares oficiales de Google: Este está garantizado a tener futuras actualizaciones disponibles de Android, razón por la cual es el celular Android que más recomiendo (por eso mismo tengo un Nexus 4 y no un HTC One conmigo, junto a mi iPhone). Aparte de eso, noten que la integración que Google y LG han logrado con el Nexus 5 y su hardware ha sido de primera, siendo este celular junto al Sony Xperia Z1 lo dos celulares más rápidos en temas de procesamiento bruto y videojuegos en Android, siendo estos superados únicamente por el iPhone 5S y su potentísimo PowerVR G6430 GPU y su CPU A7 diseñado por la misma Apple (como pueden ver en esta comparación técnica, y noten que en esa comparación solo tenían acceso al iPhone 5S, aun no han actualizado a las nuevas iPads con sus potentes procesadores). Pero lo verdaderamente mejor de todo quizás sea el precio. Por US$350 dólares para el modelo de 16GB, totalmente desbloqueado y libre de contratos y con capacidad para funcionar en prácticamente cualquier red 3G y 4G/LTE del mundo, este es sin la menor pizca de duda, el mejor celular por tu dinero en el campamento Android, y dado el precio, no dudaría que esto haga pensar a unos cuantos sobre pagar el premium que Apple demanda por su iPhone 5S. Ojo, y lo aclaro nuevamente como varias veces lo he hecho acá en eliax: Desde el punto de vista del usuario final, si tuviese que recomendar un celular, y el dinero no fuera objeción, aun recomiendo un iPhone 5S o 5C, pues al menos para mis necesidades personales (y no olviden eso, las mías, no necesariamente la de ustedes) este es el celular de más elegante uso, de más fácil uso, y que menos problemas da, pero para los que prefieran el campamento Android y su ecosistema más liberado y con más opciones de personalización, el Nexus 5 es lo mejor que pueden comprar ahora mismo al costo que lo vende Google. página oficial del Nexus 5 autor: josé elías |

|

|

|

|

|

lunes, noviembre 4, 2013

|

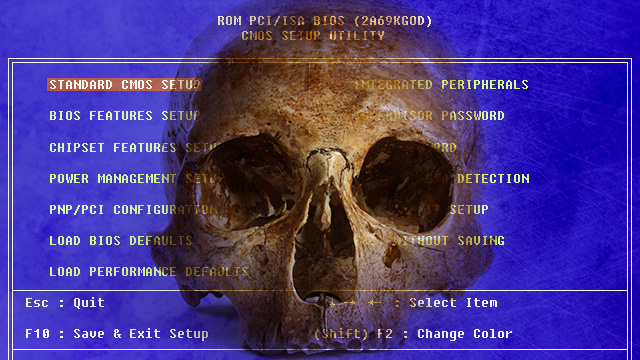

Esto, lamentablemente es una noticia increíble que hubiese querido nunca tener que haber reportado en eliax, pero ente todo lo malo que tiene, hay mucho también que admirar... Y créame que esto les afectará la vida de formas que hoy apenas podemos empezar a imaginar, por lo que continúen leyendo... Esto, lamentablemente es una noticia increíble que hubiese querido nunca tener que haber reportado en eliax, pero ente todo lo malo que tiene, hay mucho también que admirar... Y créame que esto les afectará la vida de formas que hoy apenas podemos empezar a imaginar, por lo que continúen leyendo...El tema se trata del virus/troyano más sofisticado de todos los tiempos, tan sofisticado que a la fecha todavía no se entiende al 100% cómo funciona. Se trata de algo que los investigadores han llamado "badBIOS", y cuando les explique lo que hace creerán que están leyendo una novela de ciencia ficción del futuro... Pero para explicar cómo funciona esta obra de arte del crimen cibernético, noten como fue que lo encontraron: Unos investigadores estaban un día normal común y corriente haciendo sus labores cotidianas, cuando de repente detectaron mucha actividad en una de sus PCs, y al rato, notaron más actividad en otras PCs, llegando un tiempo en que todas las PCs del laboratorio estaban infectadas, pero ¿de qué? ¿y cómo se propagó la infección? Lo primero que hicieron los investigadores fue lo que se hace generalmente en estos casos: Limpiar el sistema operativo del disco duro, y volverlo a instalar. Pero, apenas minutos después, aun con una copia totalmente limpia y actualizada del sistema operativo, este volvía a infectarse, dejando a los investigadores rascándose la cabeza... Así que prosiguieron al siguiente paso: Desconectaron todas las máquinas de las redes locales, volvieron a instalar los sistemas operativos, y reiniciaron. ¿Resultado? El virus o lo que sea que los estuviera atacando, regresó, dejando a los investigadores pasmados. En este punto los investigadores decidieron tomar la cosa bien en serio, y empezaron a desarmas las máquinas, pieza por pieza, reinstalando el sistema operativo cada vez, y viendo lo que sucedía... Le sacaron primero la tarjeta de WiFi (pues sospechaban que quizás el virus activaba el WiFi para replicarse, y escondía el hecho de que WiFi estaba activo), así como desconoectaron cualquier medio de comunicación de red o con el mundo exterior, desde tarjetas de red y Bluetooth, hasta discos externos. Y aquí lo asombroso: El virus volvía a activarse... En este punto, si los investigadores hubieses sido supersticiosos es posible que hayan pensado que estaban siendo azotados por un fantasma que les jugaba una broma, pero se pusieron a pensar y decidieron hacer incluso algo más extremo: Desconectar la máquina de la electricidad, y dejarla ahora totalmente aislada del mundo, como una caja negra, para ver lo que sucedía. ¿Y el resultado? Ya lo adivinaron, el virus milagrosa y asombrosamente volvía a activarse... Yo me imagino que en este punto, con los pelos de punta y la boca abierta, estos investigadores estaban ya en un estado que no podían creer lo que estaban presenciando, pero para su crédito, no se dieron por vencidos. Lo próximo que hicieron, ya como desesperación, sin saber lo que hacían realmente, fue desconectar el micrófono y los parlantes/bocinas de las PCs, e increíblemente eso sí funcionó, parcialmente. Esta vez, el virus se volvió a activar en las PCs ya infectadas, pero no infectaban a otras máquinas, por lo que los investigadores llegaron a una alucinando conclusión: De alguna manera, este sofisticado software maligno, utilizaba sonidos ultrasónicos emanados por los parlantes, y utilizaba el micrófono de las otras PCs como punto de entrada para el ataque, en esencia creando una red virtual de datos con ultrasonido entre una máquina y otra. Noten que por "ultrasonido" queremos decir "sonidos que no son escuchados por oídos humanos" (pero sí por equipos electrónicos), eso debiéndose a limitaciones en nuestros oídos que por lo general no escuchan sonidos de muy baja o de muy alta frecuencia. Pero como si fuera poco, y esto es tan increíble como ese hecho, este virus infectaba no solo a PCs con Windows, sino con virtualmente cualquier sistema operativo conocido, desde Linux y Mac, hasta otras versiones de UNIX. O en otras palabras, este es la madre de la madre de la madre de todos los virus y troyanos jamás creados. Pero, ¿qué es lo que está sucediendo aquí? Pues por el momento no se sabe cual fue el vector (mecanismo de infección) inicial. Pudo haber sido una memoria USB, un disco externo, una archivo descargado, cualquier cosa. Lo que sí se sospecha es que en algún momento, el código infectó la máquina y modificó no solo el sistema operativo principal, sino que incluso el BIOS de la máquina. El BIOS, para el que no sepa, es un sistema operativo pequeño y de más bajo nivel que viene en las placas madre de las PCs, y que es al cual se conectan Windows, Linux y OS X. O en otras palabras, este virus tiene la capacidad para hacer el flashing del BIOS en su interior, en esencia permaneciendo oculto sin importar cuantos sistemas operativos uno le instale, ya que al instalar el sistema operativo madre, el BIOS inmediatamente lo infecta. Lo otro increíble que hace este virus es que desde que logra esparcirse a otra máquina (por cualquier mecanismo tradicional, sea por memorias USB, archivos, redes LAN, WiFi, etc), automáticamente forma una comunidad que se cuida a sí mismo, de modo que por ejemplo si alguien trata de remover el virus de una máquina, un proceso alterno observa ese proceso de limpieza, y protege al virus original para que se restaure automáticamente. Incluso se sospecha que este si logra conectarse a Internet se actualiza automáticamente a versiones más resistentes, mutando para evitar detección y para protegerse mejor. Pero, ¿quién crearía semejante virus y con qué fin? Pues (y ya esto es especulación mía acá en eliax) hay un par de candidatos (en vez de miles de candidatos), y la lista es bastante corta por una razón muy específica: Quien sea que puede escribir algo como esto, tiene muchos recursos a su disposición, y por recursos me refiero a todo tipo de recursos: Hackers super-talentosos, tiempo, dinero, e información de bajo nivel muchas especificaciones técnicas necesarias para lograr hacer esto a tal escala. Eso significa que la lista se reduce o a (1) algún gobierno en específico, o a (2) el crimen organizado (que recordemos, el crimen por Internet hoy día genera muchísimo más dinero que el crimen tradicional "en las calles"). ¿Y para qué fin crear un arma como esta? Pues si eres el crimen organizado ,para fines de obtener dinero por medio de violación de identidad en sistemas financieros, extorsión, y venta de información al mejor postor. Y si eres un gobierno, para fines de espionaje, contra-inteligencia y control. Esto por ejemplo permitiría un nivel de espionaje sin precedentes, evitando no solo detección, sino permitiendo incluso control de equipos del enemigo. Con esto por ejemplo sería posible un escenario en donde una nación tome control de algunos mecanismos de defensa de misiles y armas nucleares, para en esencia dejar al enemigo desarmado en muchos aspectos. Y en cuanto a otros usos, les aseguro que no podemos ni empezar a imaginarnos... Y si se preguntan ¿fuera del crimen organizado, cuáles naciones tienen el talento para lograr esto? La respuesta es "los mismos sospechosos de siempre": Los EEUU, China, Israel, el Reino Unido, Alemania o Rusa. Así que ya saben, si antes no confiábamos de nuestros dispositivos electrónicos, ahora mucho menos... Nota: Este es un buen momento para leer un editorial que escribí hace 4 años titulado "Editorial eliax: La Era de los Cánceres Informáticos (mas allá de los virus)". Actualización: Esta noticia ha generado mucha polémica entre los expertos. Unos la llaman una noticia falsa, otros dicen que es cierta, y otros dicen que los investigadores que hicieron este estudio llegaron a los conclusiones incorrectas. Noten sin embargo que el portal que inicialmente reportó esto fue ArsTechnica, un portal especializado en artículos técnicos y de muy buenos credenciales e historial, por lo que no podemos descartar esto como un fiasco (aunque ciertamente, podría ocurrir que les tomaron el pelo, y a todos nosotros). Al final de cuentas, en este caso creo que lo que queda es obtener confirmación (o no confirmación) por terceros de forma independiente para ver si realmente lo que tenemos frente a nosotros es lo que parece... Actualización del 1 de Diciembre 2013: Esta técnica de crear redes acústicas ciertamente es posible, y ya pueden descargar un artículo científico con los detalles para su reproducción en este enlace. autor: josé elías |

|

|

|

|

|

miércoles, octubre 23, 2013

|

Ayer Apple anunció un torrente de actualizaciones de sus productos (lean el resumen y mis opiniones), desde nuevas iPads y MacBooks hasta la versión final de OS X Mavericks y actualizaciones a unas 20 aplicaciones más. Ayer Apple anunció un torrente de actualizaciones de sus productos (lean el resumen y mis opiniones), desde nuevas iPads y MacBooks hasta la versión final de OS X Mavericks y actualizaciones a unas 20 aplicaciones más.Sin embargo, de todo lo que vimos ayer creo que una cosa perdurará más en el tiempo: Safari Push Notifications... Esta funcionalidad que es parte del nuevo sistema operativo para Macs con la nueva versión de OS X, en realidad había sido revelada meses antes en el evento para desarrolladores, pero por fin está disponible en su versión final, y desde ayer en la tarde ya algunas páginas web lo están implementando. Pero, ¿qué es Safari Push Notifications (también conocida como "Website Push Notifications" o "Safari Website Notifications")? Pues la respuesta corta es que es una versión de escritorio que implementa el Apple Push Notifications Service (APNS) en OS X. Para los que no sepan, el APNS es lo que permite que las aplicaciones que instalas en tu iPhone, iPad o iPod Touch te envíen notificaciones fuera de la aplicación, para alertarte de todo tipo de cosas. Pues Safari Push Notifications (SPN) hace lo mismo, pero con páginas web. Y es ahí lo increíble de esta tecnología, la cual pueden estar seguros (o al menos, esperemos) será copiada rápidamente por los otros sistemas operativos de escritorio del mercado. En esencia, SPN permite que cualquier página web a la que tu le des permiso, pueda enviarte notificaciones proactivamente a tu Mac, sin tu tener que visitar la página web (de forma similar a como una aplicación en tu iPhone te envía notificaciones si tu tener que entrar a la aplicación). Esto tiene un potencial inmenso, pues si se imaginan, este blog de eliax en donde están leyendo esto podría enviarles directamente al escritorio de sus Macs una alerta cada vez que un artículo nuevo salga en el blog, o quizás cada vez que alguien responda a un comentario de ustedes. O en otro ejemplo, una página de deportes podría informarles por medio de una notificación el resultado final de algún partido que ustedes estaban siguiendo. O quizás una página de ofertas de viajes te podría enviar una gran oferta de último minuto para que tomes ventaja de ella. Y como se podrán imaginar, esto tiene usos virtualmente infinitos en miles de otros escenarios, que van desde videojuegos hasta aplicaciones educativas, médicas, bancarias, etc... Es importante entender sin embargo que como dije anteriormente las únicas páginas que les pueden enviar notificaciones son aquellas a las cuales ustedes explícitamente les den permiso para hacerlo (al visitar dichas páginas, estas te preguntarían si deseas subscribirte a tales notificaciones). Así mismo, no cualquier página pueden implementar este servicio. Esto estará disponible exclusivamente para desarrolladores de software registrados con Apple oficialmente, lo que significa que tan solo por esa vía ya se eliminarán el 99.9% de todo el SPAM y abusos que podrían ocurrir con tal sistema. Así mismo, aun este servicio tiene el nombre de "Safari", lo cierto es que el navegador web Safari de Apple no tiene que estar funcionando para recibir las alertas, ya que estas llegan realmente de forma directa al sistema operativo mismo. Lo que no estoy seguro todavía (ya que no lo he probado) es si necesitas navegar a la página web en Safari la primera vez que quieras subscribirte a alertas de esa determinada página (espero que no, pues prefiero utilizar Google Chrome). Noten que muchos dirán que este tipo de cosas es innecesaria o de bajo impacto en un mundo móvil, en donde podemos recibir alertas de Apps directamente a nuestros iPhones o Androids, pero la realidad es que todavía existe una tremenda dependencia de páginas web de escritorio, y existen muchísimas más páginas web sin correspondientes App que con Apps dedicadas, y muchos de nosotros pasamos gran parte del día frente a una gran pantalla, y no frente a un celular, por lo que esto ciertamente será de tremenda utilidad. Esperemos ahora que Microsoft decida hacer algo similar para Windows, y que algunos de los colaboradores de Linux hagan algo por igual para esa plataforma (¿Ubuntu?). Ojo, que estoy muy consciente de que en versiones recientes de Firefox y Chrome es posible hacer algo similar, pero creo que para que esto sea efectivo, simple y elegante, debe hacerse al nivel del sistema operativo, y no del navegador web, porque de lo contrario nos ataría a un solo navegador, o a mantenerlo abierto todo el tiempo aun no le demos uso. Pero sea como sea, esto creo que es una gran innovación por parte de Apple, y una del tipo que muchos querrán tomar ventaja, pues páginas web que implementen este sistema sin duda que tendrán una ventaja competitiva contra las otras que no lo implementen, al menos con la audiencia de Macs en el ecosistema de Apple. Finalmente, no duden que en un futuro, Apple integre este tipo de notificaciones de websites, con las notificaciones de Apps, conforme la empresa continúe el camino de integrar a iOS y OS X en lo que por años he llamado iOS X... información oficial de Apple sobre Safari Push Notifications PushWoosh ya implementa este tipo de notificaciones (para el que no sepa, PushWoosh es un popular servicio que con un solo API para desarrolladores te permite enviar mensajes a Android, iOS, OX X y varias otras plataformas) autor: josé elías |

|

|

|

|

|

miércoles, octubre 16, 2013

|

|

Mainframe2 es un servicio que en la nube de Internet aloja cualquier aplicación de Windows que te puedas imaginar, sin excepción, desde simples aplicaciones de negocios, hasta aplicaciones que demandan mucho del CPU/GPU como Photoshop, Adobe Premiere o Autocad. La idea es que Mainframe2 te dará una lista de todas las aplicaciones que tiene alojada en su nube, y tu podrás darles uso en un modelo por uso (es decir, por cantidad de horas) o por subscripción (una mensualidad). Todavía no se si la empresa permitirá que uno instale sus propias aplicaciones (ya lo sabremos cuando la empresa salga a la luz pública en uno o dos meses). Y lo interesante de todo esto es que las aplicaciones remotas las accedes desde cualquier navegador web moderno con HTML5 (eso significa, básicamente cualquier versión relativamente reciente de Chrome, Firefox, Safari o Internet Explorer), y eso incluye incluso desde iPads, iPhones y Android. De paso, Mainframe2 te dota de un "disco duro en la nube", por lo que no importa desde cual navegador web te conectes, o desde cual parte del mundo, tus archivos siempre estarán en la nube disponible y desde cualquier aplicación que utilices (con la obvia opción de poder bajarlos localmente a tu máquina si lo deseas). Ahora, algunos dirán que esta tecnología no es más que un clon del Remote Desktop de Windows, o algo como VNC u otras soluciones de "despliegue remoto de la pantalla", pero aunque similar sobre la superficie, esto promete ser mucho más... La diferencia radica en que con Mainframe2 cada aplicación funciona en una máquina virtual por separado, y esa máquina virtual puede ser dinámicamente configurada para poseer todo el poder que necesites. En esencia, Mainframe2 tiene una técnica en donde puede virtualizar el hardware real, y particionarlo o agregarlo para tu uso. ¿Qué significa eso? Que si estás editando video, y quieres una máquina con no solo una potente tarjeta de video de NVIDIA o AMD, puedes optar por varias tarjetas simultáneas para acelerar el trabajo, y no solo dos o tres tarjetas más, sino que incluso decenas de ellas, en esencia haciéndole creer a Windows que tu "PC" en la nube tiene grandes cantidades de GPUs (procesadores gráficos), cosa que me gustaría ver en práctica pues sería interesante ver los límites de Windows (en cuanto a cantidad de CPUs y GPUs simultáneos) en este aspecto... Y obviamente eso no solo incluye GPUs, sino que además CPUs, memoria, etc. Eso significa que ahora desde incluso un iPad, podrás tener acceso a cualquier máquina de tu sueños. ¿Quieres una "PC" con 64GB de memoria, 32 Procesadores Core i7, 8 tarjetas de video de última generación, y 16TB de almacenamiento para editar tu película en Ultra HD 4K? No problem... Pero obviamente, una de las cosas más importantes de este servicio (particularmente para aplicaciones en tiempo real) será el tema del lag (retraso de la red), pues si cuando uno esté dibujando en Photoshop las acciones no se ven casi inmediatamente, la ilusión se rompe, pero la empresa promete que en la versión final (que sale antes de fin de año) que esta tendrá servidores en varios puntos geográficos estratégicos que permitirá que estos estén lo más cerca posible de los usuarios finales, maximizando así el tiempo de respuesta. Pero ya veremos, yo me acabo de apuntar a la beta (período de pruebas) abierta como voluntario (por ahora tienen un beta cerrada), y quizás actualice este artículo en las próximas semanas para reflejar mi experiencia. Si les interesante apuntarse, visiten la página oficial Mainframe2. Y mientras tanto, los dejo con un video del servicio a continuación (enlace YouTube)... Actualización: Pueden probar el servicio rápidamente sin crear ninguna cuenta en este enlace especial. autor: josé elías |

|

|

|

|

|

jueves, octubre 10, 2013

|

Hola amig@s lectores, Hola amig@s lectores,Hoy me complace en anunciar que el grupo que fundé en Facebook para desarrolladores de software, DevelopersX, ya cuenta con más de 4,000 miembros, y se ha convertido en un excelente recurso para toda persona que desarrolla software a todo nivel. Como expliqué el día que lancé el grupo, el propósito de este se resume en crear una comunidad para que podamos... 1. Compartir trucos. 2. Hacer y responder preguntas. 3. Compartir enlaces y recursos. 4. Compartir código. 5. Compartir artículos originales. 6. Buscar programadores (especificar país y ciudad). 7. Hacer encuentros ("meetups") en persona. 8. Compartir las últimas noticias de la industria Y algo que me ha llenado de extrema satisfacción es el hecho de que el grupo en el 99% de los posts se ha quedado a un nivel profesional, y no de pelea entre fanboys, celos, envidia, censura, o insultos y falta de respeto, o SPAM, concentrándose más en su misión de ser una herramienta útil para los que desarrollan software (sea para celulares inteligentes, tabletas, la nube, redes, bases de datos, robots, inteligencias artificiales, algoritmos, o plataformas clásicas). Y ese creo ha sido uno de los secretos del éxito de DevelopersX: Nos hemos concentrado en hacer el grupo útil, y no en perder tiempo discutiendo cosas que rara vez llegan a algún lado positivo. Así que muchas gracias, y me quito el sombrero ante todos los miembros del grupo, los cuales en su vasta mayoría han demostrado que en redes sociales es posible hacer grupos de este calibre de gran utilidad para todos. enlace a DevelopersX en Facebook Nota 1: Notes que también pueden entrar directamente al grupo entrando por developersx.com Nota 2: El grupo tiene una regla dorara: No se permiten cuentas anónimas de Facebook, tienes que utilizar una cuenta real con tu identidad real. Eso acorta muchísimo el nivel de SPAM e incrementa significativamente el nivel de respeto entre las discusiones de los miembros. autor: josé elías |

|

|

|

|

|

miércoles, octubre 2, 2013

|

Un grupo de científicos de la Universidad de Washington acaba de dar un tremendo avance que tendrá asombrosas repercusiones en nuestras vidas al largo plazo. Un grupo de científicos de la Universidad de Washington acaba de dar un tremendo avance que tendrá asombrosas repercusiones en nuestras vidas al largo plazo.Lo que estos científicos han creado es el primer lenguaje de programación genérico para crear ADN sintético. ¿Qué? Les explico... Lo primero a entender, y esto le resulta un tanto difícil (o incluso, fantástico) para muchos entender, es que todos los seres vivos somos literalmente máquinas, máquinas que funcionan a base de una molécula que llamamos el ADN. El ADN, literalmente y en todo el sentido de la palabra, es una computadora. No solo tiene un conjunto de instrucciones (su software), sino que ella misma funciona como una memoria (su almacenamiento), y de paso funciona además para ejecutar instrucciones (su procesador). Todos estamos "vivos" porque el ADN está constantemente interpretando una serie de instrucciones que conlleva a la síntesis (formación) de otras moléculas (como proteínas), y en muchos casos esas otras moléculas sintetizan otras más menos complejas. Así que desde el punto de vista estrictamente matemático, existe cero diferencia entre un ser humano, una mosca, y una PC. Todos somos máquinas, en donde se ejecutan instrucciones, y la única diferencia entre todas estas máquinas es su complejidad y patrones de computación que la conforman. Pero si todo esto que les estoy diciendo es cierto, entonces deberíamos tener la capacidad de poder "reprogramar" el ADN a nuestro antojo, y aunque no lo crean, esto llevamos ya décadas que podemos hacerlo (y por tanto, validando el hecho de que no somos más que máquinas). Esto lo hemos podido hacer con una técnica llamada "Redes de Reacciones Químicas", y es algo que por décadas se enseña en universidades de todo el mundo. El problema hasta entonces era, que ese tipo de programación producía programas (o software) muy específico para situaciones bastante específicas, y no producía resultados genéricos. Una analogía sería el crear un circuito electrónico para crear una calculadora de bolsillo. O quizás crear un circuito electrónico para crear un reloj digital de pulsera. O quizás crear un circuito para crear una agenda electrónica. Pero, ¿no sería mejor el poder crear una computadora genérica que dependiendo del software que escribamos nos permita reconfigurar su lógica para que esta funcione o como una calculadora, o como un reloj, o como cualquier otra cosa que nos podamos imaginar, tal cual hacemos hoy día cuando programamos una PC o un celular inteligente? Pues precisamente eso fue lo que lograron este grupo de científicos, pudiendo ahora crear un "lenguaje de programación molecular" que permite que los científicos programen de forma genérica una computadora molecular. En esencia, esto significa el poder formar nuestras propias moléculas, de forma genérica, a partir de instrucciones lógicas que siguen ciertas reglas básicas, de forma análoga a como al programar una computadora genérica hoy día lo que estamos haciendo es manipulando bits de información basados en ciertas instrucciones lógicas booleanas. ¿Y qué significa esto? Pues que esto tiene el potencial inminente de poder acelerar enormemente (piensen, exponencialmente) el desarrollo de todo lo que es el campo de la manipulación molecular, que de por sí tiene implicaciones extremadamente amplias, que van desde ingeniería genética (para extender nuestras vidas, curar enfermedades, y mejorar nuestros cuerpos), hasta una nueva forma de sintetizar medicinas, materiales, y compuestos que podríamos utilizar en una nueva generación de "robots moleculares" que vivirían en nuestros cuerpos haciendo todo tipo de labores. Esto incluso de paso significa que conforme se refine esta metodología de manipular moléculas de forma programática, que llegaremos a un tiempo en donde será trivial hacer este tipo de cosas, permitiéndonos quizás llegar a un momento en donde incluso un niño podrá manipular ADN, de forma similar a como hoy ya existen niños que programan videojeugos (cosa que era impensable hace pocas décadas atrás con equipos que costaban millones de dólares y técnicas de programación arcaicas). Este adelanto de paso tiene otra implicación que quizás no sea obvia (y que he notado que nadie que ha reportado esta noticia en otros portales ha mencionado): Esto implica, por pura deducción lógica, que la inteligencia "artificial" es posible. ¿Por qué? Pues por la misma razón que les vengo diciendo en innumerables artículos acá mismo en eliax (como este): Lo "artificial" es solo una ilusión, todo es natural. Al final del día, es natural que nosotros los auto-denominados "humanos" queramos manipular ADN y nuestro genoma, pues al final del día solo somos un medio por la cual los mecanismos evolutivos universales de toda la existencia se reflejan de forma específica en este planeta. Al final del día, nuestros cerebros y la de una cucaracha o un celular, están todos compuestos de átomos, por lo que si ya poseemos un ejemplo de una máquina que con una cierta configuración de átomos tiene consciencia sobre su propia existencia (es decir, nosotros mismos), entonces eso valida al 100% que ciertamente es posible la creación de otras inteligencias que también estén conscientes de su existencia, con nosotros solo lograr la configuración adecuada de esos átomos. O en otras palabras, este adelanto debería hacernos reflexionar sobre lo que somos, y sobre el tremendo potencial que tenemos de crear nuevas formas de vida, y de avanzar el tema de la consciencia en el universo a niveles que hoy día apenas podemos empezar a imaginar... fuente oficial publicación científica oficial autor: josé elías |

|

|

|

|

|

martes, octubre 1, 2013

|

|

Se trata de un proyecto llamado Journeyman (en español la traducción semántica sería algo como "El Viajero"), en donde el programador de New York Patrick McConlogue le propuso a un vagabundo de nombre Leo, la oportunidad de enseñarle a programar gratuitamente durante 1 hora todos los días en su camino al trabajo, y de paso regalarle una máquina (una Chromebook) con un cargador solar. Noten que Patrick Incluso le propuso que él tenía una segunda opción: Simplemente regalarle US$100 dólares y no enseñarle nada... Leo decidió no tomar los US$100 y aceptar la oferta de aprender a programar. Y sucede, que Leo no solo aprendió a programar, sino que apenas un mes después de iniciar, ya plena lanzar su primera aplicación al mercado. Esto para mi, llega a lo más profundo de lo que es nuestra humanidad, y espero que los pesimistas de este mundo cuando menos puedan volver a utilizar la frase "Fe en la Humanidad, restaurada..." Y si se animan a hacer lo mismo, Patrick documentó su experiencia de modo que otros puedan hacer lo mismo que él con otras personas. También recomiendo este artículo reciente acá mismo en eliax en donde presento recursos gratis para aprender a programar. ¡Gracias a todos los que me enviaron esta excelente anécdota! página oficial del proyecto Journeyman Journeyman en Facebook fuente original (inglés) fuente secundaria (español) autor: josé elías |

|

|

|

|

|

miércoles, septiembre 25, 2013

|

Hoy los dejo con este asombroso video del grupo Bot & Dolly que después que les explique cómo funciona quizás lo aprecien aun más. Hoy los dejo con este asombroso video del grupo Bot & Dolly que después que les explique cómo funciona quizás lo aprecien aun más.El video se llama Box ("Caja"), y es en mi opinión lo que se podría clasificar como casi toda una nueva forma de arte, que apenas 50 años atrás pocos pudieron imaginar iba a ser posible en un futuro no lejano. Noten que absolutamente todo lo que verán en el video fue captado tal cual por la cámara que grabó el video. No hubo edición post-producción para agregar efectos especiales, lo que significa que lo que ven en el video es tal cual la audiencia lo ve en persona. Esta forma de arte combina varios elementos para crear algo nuevo. Combina la técnica de Projection Mapping de la cual ya les he mostrado varios videos en eliax a través de los años (ejemplo), así como robots de gran escala, junto con software especializado. Lo asombroso de esto es la sincronización necesaria para proyectar las imágenes en las dos superficies rectangulares que verán, pues si no se dieron cuenta, ese es el truco: Esas dos superficies blancas no son pantallas, sino simples planchas de cartón, y el gran reto fue sincronizar y mover un par de proyectores de video en conjunto con los movimientos de las planchas por las manos robóticas. Aparte de eso, entra en todo esto un buen conocimiento de software 3D, junto con corrección de perspectiva, para dar la ilusión de que vemos cosas en 3D, cuando en realidad es solo eso, una ilusión. No dejen de ver el video entero, pues está lleno de sorpresas visuales hasta el final. Y en nota relacionada, quiero agregar que como digo con frecuencias en mis charlas sobre La Singularidad Tecnológica, hasta las mismas artes experimentarán un crecimiento exponencial, diversificándose hacia ramas que nunca imaginamos, y este video de hoy es un excelente ejemplo de hacia donde podrían dirigirse las cosas (y solo imaginen lo que se podrá hacer en mundos virtuales, y combinando esto con Realidad Aumentada). página oficial del proyecto Box Video a continuación (enlace YouTube)... autor: josé elías |

|

|

|

|

|

domingo, septiembre 22, 2013

|

Hace unos días se ha abierto una recompensa en Internet para ofrecer unos US$16,000 dólares a quien sea que rompa la protección de Touch ID (el sensor de huellas digitales y sus tecnologías de cifrado asociadas) en el iPhone 5S. Y no, todavía nadie a podido romper la protección, pero un grupo de hackers (el Chaos Computer Club, o CCC) decidió tomar otra ruta: Duplicar una huella humana con una impresora 3D y algunos conocimientos de materiales. Hace unos días se ha abierto una recompensa en Internet para ofrecer unos US$16,000 dólares a quien sea que rompa la protección de Touch ID (el sensor de huellas digitales y sus tecnologías de cifrado asociadas) en el iPhone 5S. Y no, todavía nadie a podido romper la protección, pero un grupo de hackers (el Chaos Computer Club, o CCC) decidió tomar otra ruta: Duplicar una huella humana con una impresora 3D y algunos conocimientos de materiales.A la fecha, sensores que no son resistivos y 3D como el del iPhone 5S, podían ser fácilmente pasados con solo fotocopiar una huella digital, imprimirla ante cualquier material biscoso, y poniéndolo sobre el sensor, técnica que no funciona con el lector del iPhone 5S. Así que los hackers del CCC probaron otra técnica (fuente): Subir una dimensión más... Para lograr el truco, lo que hicieron fue primero escanear una huella digital a 2400 dpi (2400 puntos por pulgada), pues el sensor del iPhone 5S detecta copias de baja resolución. Para que tengan una idea, una revista de la mejor calidad del mercado, está impresa a apenas 300dpi, por lo que hablamos de multiplicar por 8 la resolución. El próximo paso fue limpiar a mano (imaginen, Photoshop) cuidadosamente toda la huella (lo que sin duda tomó un poco de tiempo), para obtener una imagen de la huella "limpia". El paso siguiente fue convertir esos trazos de la huella con un programa especial de 2D a 3D, sin duda también dotando de los surcos de profundidad. Posterior a eso, enviaron el nuevo archivo que representa la huella del dedo en 3D, a una impresora tridimensional láser (no las relativamente baratas de baja resolución, sino las que imprimen en 3D a altas resoluciones) para esculpir la huella sobre látex (un material que se utiliza mucho en efectos especiales y maquillaje), y después se humedeció. El paso final fue poner la huella tridimensional y húmeda sobre un dedo normal, y presionar sobre el sensor. Y voila, el iPhone 5S cedió... Opinión eliax Ahora bien, por alguna razón extraña hay cientos de blogs actualmente celebrando este hecho, llamándolo una victoria sobre nuestra privacidad, y un sinnúmero de otras cosas con poco sentido, así que aclaremos unas cuantas cosas. 1. Este proceso no es tan trivial como lo quieren hacer creer los mismos hackers del CCC, ni como reportan algunos medios que no entendieron bien la técnica utilizada. La persona promedio no puede replicar esto tan fácilmente, al menos que tenga acceso a una impresora tridimensional del tipo láser y sepa lo que hace. 2. Es mucho más fácil sencillamente adivinar un código de 4 dígitos para desbloquear un celular, que hacer todo este proceso. Y la pregunta es, ¿hace esto al iPhone 5S, o cualquier otro celular de otra empresa que implemente esta tecnología, menos seguro que utilizar simples claves numéricas? La respuesta corta es no. Recuerden que cualquier entidad que tenga el conocimiento y los recursos financieros, de tiempo y personal para hacer todo esto, puede acceder a tus datos de formas mucho más sencilla que esto. Es muchísimo más fácil tener una cámara apuntando a tus manos en un supermercado para saber que código entras en tu celular (o que patrón de dedos mueves en tu pantalla, como se puede hacer en Android), que el buscar una buena huella de tu mano y hacer todo este proceso. Incluso después de haberse demostrado esta técnica, Touch ID (y futuros clones) será muchísimo más seguro que cualquier otra tecnología de claves de la actualidad. Noten además que nada impide que Apple (o Google, o Samsung, o Amazon, o Microsoft, o quien sea) implemente esta tecnología en conjunto a una clave tradicional para cosas que sean mucho más sensitivas que entrar a tu celular (como por ejemplo, el mover dinero), por lo que el mundo no se ha acabado con este desarrollo del CCC. Y por otro lado, quien crea que la seguridad total existe, es un iluso, y ciertamente ningún profesional que haya trabajado unos pocos años en la industria debería esperar que la seguridad al 100% existe. Y no solo eso, como siempre le digo a clientes que aconsejo sobre estos temas: Si alguien quiere acceder a sus sistemas, y tiene toda la intensión de hacerlo, y suficiente dinero, lo podrá hacer casi con 100% de certeza. Los sistemas se quiebran no solo a fuerza matemática bruta, sino además por "hacking social" (como por ejemplo, llamar a una secretaria y convencerla de que eres del equipo técnico de la empresa y que te de alguna clave que necesitas, como popularizó el hacker Kevin Mitnick), o en este caso, no atacando al sistema directamente sino replicando al usuario. Ahora, ¿cuál es el gran problema de utilizar solo una huella digital para acceder a datos importantes? Pues que si algún día alguien se le da con replicarte tu huella digital, que entonces esa persona tendrá de por vida una clave maestra que pueda utilizar para este tipo de ataques. Sin embargo, no duden que esta es apenas una primera versión de Touch ID, y que como expliqué recientemente esto es solo algo que por ahora Apple quiere probar con el iPhone 5S hasta perfeccionar, por lo que no me sorprendería o que veamos algún tipo de actualización de software, o futuras versión de Touch ID en futuros equipos de Apple que prevengan esta vulnerabilidad. Yo personalmente, espero con ansias un iPhone 5S en mis manos, y pueden estar seguros que por primera vez utilizaré Touch ID para desbloquear mi iPhone, pues me encuentro tan arcaico y lento el sistema actual de mover dedos en pantalla, que sencillamente prefiero no bloquear mi celular y permanecer "inseguro". Al final del día, hay que poner en una balanza las ventajas y desventajas de algunas cosas, y después tomar una decisión prudente. En mi caso, las ventajas del Touch ID son muchísimas más que esta desventaja de que alguien pudiese clonar mi dedo. Finalmente, ojo, no estoy diciendo que estoy feliz por esto y que nada me preocupa, sino que hay que ser pragmático y práctico en la vida. La seguridad al 100% no existe, pero tecnologías como Touch ID continúan siendo muchísimo más seguras que las tradicionales claves que utilizamos a diario. Actualización 24 de Septiembre 2013: Los hackers que lograron violar la seguridad de Touch ID aclararon muchas cosas sobre cómo lo lograron y crearon un nuevo video explicando el proceso. Como verán, ciertamente si se tienen los ingredientes para lograr el hack, y se sabe lo que hace, el proceso es relativamente sencillo. En este enlace pueden leer una explicación más abundante (en inglés) así como ver el video. autor: josé elías |

|

|

|

|

|

martes, septiembre 17, 2013

|

Una de las tecnologías de las cuales Apple hizo cero mención cuando lanzó el iPhone 5S y su co-procesador M7, fue iBeacon, y por muy buenas razones ya que iBeacon supone un avance estratégico a gran escala para la empresa, y de lo cual es mejor no alardear mucho ahora para así tomar a los competidores por sorpresa. Una de las tecnologías de las cuales Apple hizo cero mención cuando lanzó el iPhone 5S y su co-procesador M7, fue iBeacon, y por muy buenas razones ya que iBeacon supone un avance estratégico a gran escala para la empresa, y de lo cual es mejor no alardear mucho ahora para así tomar a los competidores por sorpresa.iBeacon es una tecnología de la cual Apple habló a los desarrolladores de software la misma semana después que reveló por primera vez iOS 7, en Junio de este año. Aparte de ese momento, Apple ha estado totalmente en silencio, y la única mención que hemos visto en relación a iBeacon desde entonces fue una conexión indirecta, a través del nuevo co-procesador M7 que vimos en el iPhone 5S. Pero, ¿qué es iBeacon y cuál es su relación al M7? Pues aquí vamos... iBeacon es una tecnología de próxima generación que dota a dispositivos de Apple (en este caso, el iPhone 5S) de la capacidad de poder detectar (y generar, como explicaré más adelante) "cercas" alrededor de pequeñas localizaciones geográficas. Es decir, todos estamos ya familiarizados con el GPS y su uso en mapas, en donde algo como Google Maps nos puede decir con relativa buena exactitud en donde estamos parados en el planeta, pero esa exactitud primeramente (1) varía demasiado, y segundo (2) generalmente no funciona dentro de edificios cerrados (y si funciona, la exactitud es usualmente terrible). Sin embargo, iBeacon no apunta a reemplazar ni a mejorar la exactitud directamente de GPS, iBeacon es una tecnología diseñada por Apple que resuelve específicamente un problema: El saber la localización de una persona y/o dispositivo a muy cortas distancias. Esto es similar a la iniciativa de Google de crear un estándar para localizaciones in-doors (bajo techo), pero va muchísimo más allá... La idea de iBeacon es que será posible saber no solo que estás dentro de un edificio, o incluso dentro de una habitación, sino exactamente en donde dentro de esa habitación. Como un ejemplo, con iBeacon sería posible saber exactamente en cuál mesa dentro de un restaurante estás sentado, lo que tiene un potencial increíble, ya que por ejemplo sería trivial dotar al cliente de una App que le permita pedir la cuenta, pagar, ver el menú, llamar al mesero, todo sin equipos especializados de parte del propietario del local (salvo los emisores de señal que detallo más adelante). Otro ejemplo sería que estés visitando un museo. Un desarrollador podría ahora desarrollar el App del museo de forma tal, que el App de tu iPhone sepa exactamente cerca de cual obra estás parado, o incluso cual obra estás viendo (utilizando la brújula digital junto a iBeacon, es una forma que se me ocurre), y de esa manera ofrecerte información sobre la obra. Una vez más, reduciendo considerablemente los costos de desarrollo para este tipo de aplicaciones. Y otro ejemplo sería que estés dentro de un supermercado, en donde con el App de tal supermercado podrás ir viendo los especiales de los productos acorde vas caminando por los pasillos (espero estén viendo un patrón aquí: Acá vendrán muchísimas oportunidades para desarrolladores que adopten esto primero). Y no duden además que esto tiene usos que muchos ni siquiera se imaginan cuando se combina con otras tecnologías. Por ejemplo, con iBeacon será posible ahora detectar cuando existan otras personas con iPhones y iPads a tu alrededor, e invitarlas a jugar un juego o intercambiar contactos. O en otras palabras, por si todavía no lo han notado, esto no solo hace a NFC obsoleto, sino que da un salto muy por encima de las capacidades de NFC, lo que ahora les hará ver mejor por qué Apple no ha decidido soportar NFC en ninguno de sus equipos... Pero, ¿cómo funciona técnicamente iBeacon? iBeacon depende de una sola cosa: Bluetooth 4.0 de bajo voltaje, y lo que hace es que utiliza el ID del dispositivo Bluetooth como un identificador local universal, y después mide la fuerza de la señal para calcular con bastante precisión la distancia entre tu dispositivo y la fuente de la señal. Esto es en esencia el mismo concepto de un faro en la costa, en donde los barcos utilizan el faro como un punto de referencia para saber qué tan lejos están de esta. Y a propósito, por si no lo habían notado, "Beacon" significa literalmente "Faro" en español (aunque Faro también es "Lighthouse" en inglés, pero Beacon es más apropiado aquí), por lo que de ahí la inspiración del nombre. La idea entonces es que exista un dispositivo con Bluetooth 4.0 que emita su ID, y en base a la distancia (que se mide en base a la intensidad de la señal) de este uno puede imaginar un círculo, o cerca, alrededor de ese emisor o faro. Es tan sencillo como eso. Lo asombroso del caso es la precisión que se logra. Según Apple, esto puede detectar distancias que van desde unos lejanos 10 metros (33 pies), hasta unos asombrosamente cercanos 10cm (4 pulgadas), lo que hace factible con esta tecnología el ejecutar transacciones bancarias de corto alcance (lo que ata iBeacon y M7 a mis análisis sobre Passbook, un sistema de pagos por Apple, y Touch ID. Y como aludí previamente, lo interesante del caso es que no es necesario tener un dispositivo Bluetooth dedicado para crear el faro (aunque no duden que veremos algunos en el mercado a precios que rondarán apenas unos pocos dólares), pues cualquier dispositivo de Apple con Bluetooth 4.0 también podrá funcionar como un faro/iBeacon. Eso significa por ejemplo que una tienda podría tener algunos especiales desplegados en un iPad (la cual muy bien puede estar conectada con un cable HDMI a un monitor de gran tamaño), y esta puede emanar una señal de iBeacon, la cual puede ser detectada por un iPhone, de modo que en el momento que se acerque un cliente se genere una notificación al celular del cliente (el cual asumimos ya instaló alguna aplicación de esa tienda), con más detalles o incluso con un botón para comprar en ese momento impulsivamente (pagando con el hipotético iWallet o iPay de Apple del cual ya llevo unos tres años hablándoles). Esto también significa que iBeacon (y el M7) es algo que será parte integral de todos los futuros productos de Apple, desde los celulares de gama media, hasta el rumoreado iWatch, y futuras versiones del iPod Touch, iPad y iPad mini. Quiero agregar también que toda esta tecnología de iBeacon estoy bastante seguro es una de las razones principales de la existencia del co-procesador M7, pues el procesar todas esas señales constantemente es algo que mataría cualquier batería en cualquier celular, pero con el M7, Apple tiene un mecanismo de mantener monitoreando señales de iBeacon, y de movimiento de traslado del usuario, sin afectar el funcionamiento o vida del celular (según Apple, con el M7, se reduce el consumo para estas cosas unas seis veces por sobre el consumo de no tener un co-procesador M7). Así que como pueden ver, parece que todavía queda innovación dentro de la manzanita de Apple... autor: josé elías |

|

|

|

|

|

lunes, septiembre 16, 2013

|

Ya que estamos aun "calientes" con la salida del iPhone 5C y iPhone 5S, quiero aprovechar para barrer dos mitos que personas desinformadas han estado esparciendo por la web, concerniente a dos aspectos de estos dos celulares. Ya que estamos aun "calientes" con la salida del iPhone 5C y iPhone 5S, quiero aprovechar para barrer dos mitos que personas desinformadas han estado esparciendo por la web, concerniente a dos aspectos de estos dos celulares.El primero tiene que ver con el dato erróneo de que supuestamente nuestras huellas digitales son almacenadas por Apple y que si alguien tiene acceso a estas nosotros estamos comprometidos de por vida con mala seguridad. Y el segundo tiene que ver con el hecho de que el iPhone 5C esté fabricado "en plástico." El lector de huellas digitales del iPhone 5S  ¿Sabían ustedes que las claves que utilizan en GMail, Hotmail, Yahoo, AOL, Apple, Facebook, Twitter y prácticamente todo servicio en Internet, no son almacenadas en esos servicios? ¿Sabían ustedes que las claves que utilizan en GMail, Hotmail, Yahoo, AOL, Apple, Facebook, Twitter y prácticamente todo servicio en Internet, no son almacenadas en esos servicios?Pero entonces ustedes preguntarán, ¿si ellos no almacenan mi clave en sus centros de datos, cómo saben ellos que la clave que yo escribo es mi clave? Y la respuesta iluminará un poco el tema del sensor de huellas digitales de Apple, por lo que déjenme explicarles... El truco está en una función matemática que se llama un Hash. Un Hash no es más que una función, la cual toma como entrada de datos cualquier cosa (como puede ser un archivo de notas, una clave, o un flujo de datos binarios cualquiera) y devuelve una secuencia de caracteres llamado un "hash" de eso que le diste. Y lo mejor de todo es que el "hash" siempre es del mismo tamaño (por motivos didácticos, asumamos 8 caracteres de largo, pero por lo general es de 16 a 32 de largo). Así que por ejemplo, si le das tu clave a esa función Hash (digamos que tu clave es "MeGustaLeerEliax"), esa función te devuelve para atrás 8 caracteres como estos: "11223344". Y lo importante de una función Hash es que esta te garantiza que siempre que le des "MeGustaLeerEliax", que esta siempre te devolverá "11223344". La otra gran particularidad de una función Hash, y lo que la hace útil, es que no es posible utilizar la función en modo reverso. Es decir, es virtualmente imposible deducir que si tenemos "11223344" que eso significa que ese es el Hash de "MeGustaLeerEliax". A esa particularidad se le dice que la función Hash es una función unidireccional, de una sola dirección. Es decir, se puede sacar un resultado de algo, pero no se puede obtener ese algo del resultado. O en otras palabras, si Apple almacena "11223344" en sus servidores, es imposible para Apple (o para el FBI, CIA, o NSA) saber que tu clave es "MeGustaLeerEliax". Pero volvemos a lo mismo, ¿cómo sabe Apple entonces cuando entro a mi cuenta que mi clave realmente es "MeGustaLeerEliax", si no tiene almacenado eso en sus bases de datos, y lo único que tiene almacenado es el Hash "11223344" de mi clave? Pues realmente es sencillo: En el momento que escribes tu clave "MeGustaLeerEliax", lo que Apple hace es que crea un Hash de esa clave en ese momento, lo que le dará "11223344", y después Apple compara ese Hash con el que tiene almacenado en su base de datos (que en este caso, es también "11223344"), y si concuerdan, Apple deduce que eso significa que ambas claves son iguales, ya que el Hash de ambas claves es la misma. Esto permite que empresas como Apple no conozcan tu clave, pero aun así sepan si la clave que escribes corresponde al Hash de tu clave que ellos almacenaron. Eso también significa que incluso si Apple quisiera, que esta no podría deducir tu clave original basado en el Hash "11223344", ya que matemáticamente es imposible "darle para atrás" a la función Hash. Y eso nos lleva al lector de huellas digitales de Apple... Lo que Apple realmente almacena en sus servidores, no es una fotografía de tu huella digital, sino un Hash de algunos de los parámetros que Apple ha decidido leer de tu huella digital (cuyas combinaciones de potenciales cosas a leer, es bueno aclarar que son casi infinitas en la práctica). Eso significa por ejemplo que Apple puede decidir que en tu huella digital va a leer 20 de 300 curvas, así como leer 10 de 200 descontinuidades en estas, así como leer el ángulo de 7 de estas 300 curvas, lo que le da a Apple una secuencia de números. Esos números serían tu clave, pero esa clave no es almacenada por Apple. Lo que Apple almacena es un hash de esa secuencia numérica. ¿Qué significa eso? Que si unos hackers entran a la base de datos de Apple, y roban tus datos, que estos no se llevan nada de valor, ya que no tienen la clave que se utilizó para generar el Hash resultante. Eso significa también que incluso si ocurriera un milagro, o si los datos tuviesen una tabla con miles de millones de posibles combinaciones de claves que producen esos hash, que incluso así estos no tendrían nada que comprometería tu seguridad de por vida. ¿Por qué? Porque como les expliqué, una huella digital tiene miles de cosas (curvas, imperfecciones, etc), y Apple eligió para su algoritmo propietario un subconjunto de estos de forma arbitraria. Por lo que eso tampoco revela tu huella, sino que solo ciertos aspectos de esta. Al final del día, lo que esto significa es que los "expertos" que están haciendo todo un revuelo en Internet con este tema, no tiene la menor idea de lo que están hablando y solo están repitiendo como loros lo que otros (que como ellos, no saben lo que dicen), dicen... Y lo mejor de todo es que esto lo vamos a poder comprobar con evidencia empírica: En el momento que se haga el jailbreak/liberación del iOS 7 por parte de hackers, no duden que inspeccionarán el código de Apple para ver qué es lo que realmente se almacena en el dispositivo, y qué no, y casi les garantizo que encontrarán lo que describo en este artículo, que es la forma estándar y segura de hacerlo desde hace décadas. Y si se preguntan, ¿pero como es que la NSA, FBI y CIA entonces entran a tantos sistemas en todo el mundo? Pues no es porque conocen las claves, sino porque rompen los mecanismos de cifrado de claves públicas/privadas, pero eso es material para otro artículo en eliax... El plástico del iPhone 5C  El otro gran chiste en Internet en estos días es las burlas hacia el iPhone 5C ya que este está "fabricado en plástico"... El otro gran chiste en Internet en estos días es las burlas hacia el iPhone 5C ya que este está "fabricado en plástico"...Sobre el plástico del iPhone 5C es importante entender una sola cosa: No todos los plásticos son fabricados de igual forma, ni con la misma fórmula, y no terminan con las mismas propiedades. Usualmente, cuando hablamos de plástico en este contexto, uno imagina los celulares plásticos Android o de otras plataformas, como los de Samsung, que son plásticos muy flexibles, nada duraderos, y que aparentan muy frágiles. Ese no es el tipo de plástico del cual está fabricado el iPhone 5C. Para todos los sentidos prácticos, cuando tengan un iPhone 5C en sus manos, lo que aparentará es que el celular no está hecho de plástico, sino más bien de cerámica. Eso se debe a los siguientes factores: 1. Apple solo utiliza productos premium en su construcción (el mejor proceso de plástico posible), y la fórmula del plástico que utiliza Apple en el 5C es muy diferente a la aleación compuesta de celulares Samsung. 2. En vez de utilizar varios moldes para el iPhone 5C, Apple saca el celular entero de un solo molde, lo que lo hace super resistente. Incluso, para fines prácticos aparenta tan resistente como uno de cerámica. 3. En vez de fabricar un molde con agujeros para tornillos como parte del molde (como lo hace todo el resto de la industria), Apple crea el molde solo, y después que este sale de su proceso, y se enfría, Apple después procede a hacer los agujeros con equipos especializados para tal fin. ¿Por qué? Porque eso hace que el molde sea muchísimo más resistente, ya que si se dejan los agujeros en el molde mismo, el calor hace que ocurran imperfecciones internas en torno a los agujeros que bajan su densidad e incrementan su flexibilidad. 4. Encima del plástico, Apple aplica una aleación compuesta, una especie de líquido protector, que no solo quita al material compuesto su look de plástico, sino además dota al iPhone 5C de una protección contra rayados y otras imperfecciones de los que sufren productos del clásico plástico en otros celulares. En resumen, el iPhone 5C tiene poco que envidiar a celulares fabricados con cualquier otro método, y ciertamente está fabricado con un proceso muy superior a cualquier otro celular de "plástico" de mercado, y sus usuarios ciertamente no sentirán que tienen un producto "barato" en sus manos... autor: josé elías |

|

|

|

|

|

domingo, septiembre 15, 2013

|

|

Hoy los dejo con una increíble tecnología demostrada en el evento Siggraph 2013, llamada 3-Sweep, que permite crear objetos tridimensionales basado en imágenes fotográficas de dos dimensiones.

Como verán, el tipo de 3D que esto puede generar es relativamente limitado, pero lo que hace, lo hace de una manera totalmente asombrosa. A este software solo hay que darle pistas visuales de los bordes de los objetos, así como de su orientación, y este automágicamente extrae el objeto 3D y posteriormente te permite manipularlo. No dejen de ver el video que explica visualmente bastante bien todo el proceso. Ahora solo falta que Adobe contrate los desarrolladores de esta herramienta y la haga disponible como una extensión a Photoshop... :) ¡Gracias al lector Carlos D. Correa por compartir el video en el grupo oficial de eliax en Facebook! Video a continuación (enlace YouTube)... autor: josé elías |

|

|

|

|

"¿Sabes qué es lo bueno de verlo acá?, EL LENTE con el que se ve. Cualquiera puede verlo como unos viejos borrachos haciendo idioteces, pero en este caso es una exaltación a la amistad, al sentimiento, así no parezca."

en camino a la singularidad...

©2005-2026 josé c. elías

todos los derechos reservados

como compartir los artículos de eliax

Seguir a @eliax