|

martes, abril 14, 2009

|

Según un estudio realizado por la Universidad de Parma en Italia y la Universidad de Washington en St. Louis, EEUU, la personalidad de cada uno de nosotros es predeterminada en el momento de nacer, dependiendo de nuestra estructura cerebral. Según un estudio realizado por la Universidad de Parma en Italia y la Universidad de Washington en St. Louis, EEUU, la personalidad de cada uno de nosotros es predeterminada en el momento de nacer, dependiendo de nuestra estructura cerebral.Según el estudio, en donde se estudiaron los cerebros de 85 personas cuyos cerebros habían sido previamente clasificados en las 4 categorías básicas de personalidad, hubo una relación directa entre la personalidad del individuo y el tamaño de áreas muy específicas dentro del cerebro. Para el estudio se utilizó un tipo de escaneador cerebral avanzado que es capaz de notar diferencias en volumen cerebral con una exactitud de hasta un milímetro cúbico. Esto, parece indicar, que nacemos con una personalidad predestinada, aunque alertan los científicos que es posible condicionar esta personalidad con el enfoque metódico debido mientras vamos creciendo. Esto también parece confirmar que debido a estas personalidades cada tipo de persona tiene un cerebro anatómicamente diferente de los otros. De paso esto nos dice que debe ser posible poder "adivinar" la futura personalidad de una persona con tan solo escanear su cerebro y compararlo a los 4 patrones de personalidad definidos. En cuanto a cuáles son estos 4 tipos de personalidad, los psicólogos las definen como: 1. "Busca-Novedades", que son caracterizados por tomar acciones impulsivas. 2. "Evita-Daños", caracterizados por el pesimismo y la timidez. 3. "Dependientes de Recompensas", que tienen personalidades adictivas. 4. "Persistentes", que son personas industriales, que trabajan duro y perfeccionistas. Fuente de la noticia Previamente en eliax: Descubren el "núcleo" del cerebro humano (Julio 2008) Ya podemos crear mapas de conectividad neuronal del cerebro (Agosto 2008) Descubren por qué recordamos caras mejores que nombres (Enero 2009) Descubren por qué bebés aparentan no obedecer (Marzo 2009) Inician proyecto para digitalizar el cerebro humano (Abril 2009) autor: josé elías |

|

|

|

|

|

|

Hoy les quiero hablar sobre un servicio llamado "G.ho.st" (como Ghost, o Fantasma), que les crea un sistema operativo por completo, con una PC totalmente virtual pero de ejecución remota, dentro de tu navegador web. Hoy les quiero hablar sobre un servicio llamado "G.ho.st" (como Ghost, o Fantasma), que les crea un sistema operativo por completo, con una PC totalmente virtual pero de ejecución remota, dentro de tu navegador web.No confundan esto con una de esas páginas que transformar sus navegadores en auténticos sistemas operativos "web", pues este servicio es mucho mas similar a utilizar de manera remota a algo como VNC, Remote Desktop, o una sessión X11 remota en Unix o Linux. En esencia, lo que esta empresa ha logrado hacer es ofrecerte un interfaz gráfico que ejecutas en tu navegador local de cualquier PC del mundo (que soporte Adobe/Macromedia Flash), pero con la diferencia de que las aplicaciones no ejecutan localmente en tu PC, sino que remotamente en una "nube de servidores" operados por G.ho.st. O en otras palabras, el servicio G.ho.st literalmente te crea una PC Virtual remota, a la cual accedes desde cualquier navegador web que soporte Flash. Pero aquí viene lo mejor: El servicio es totalmente gratuito y de paso de ofrecen 5GB para que almacenes lo que desees en tu PC virtual, lo que significa que con este servicio puedes moverte de un PC a otra en todo el mundo, sin cargar absolutamente nada contigo, y continuar trabajando entre una sesión y otra como si nunca te hubieras movido de tu escritorio. Algo interesante es que aunque G.ho.st aparenta estar implementado sobre Linux, que el FAQ (Preguntas Frecuentes) dice que G.ho.st fue diseñado desde cero como un "Sistema Operativo Web", por lo que habría que ver la estrategia a futuro para uno poder instalar aplicaciones adicionales en tu PC Virtual de G.ho.st. La empresa alega que tus datos estarán bastante bien protegidos ya que están almacenados con la tecnología de Amazon S3, que garantiza redundancia de tus datos. Además utilizan las últimas tecnologías en cifrado de datos para mantener tu seguridad y privacidad. Algo interesante es que pueden probar el sistema con solo hacer clic en el botón de la página principal de G.ho.st que dice "Guest Account". Con mi conexión de Internet DSL G.ho.st respondió bastante bien, lo suficiente como para utilizar los programas estilo Office que ofrecen en su entorno. El sistema por defecto te ofrece cosas como acceso a YouTube, editar archivos de Microsoft Office, integración de tus cuentas de EMail en una sola dentro del servicio, búsquedas de Google (una de las maneras que hacen dinero), y varias aplicaciones mas que serán de utilidad. Inclusive tienen una versión Lite que puedes acceder desde dispositivos como el iPhone que no poseen Flash. Esta podría ser un tendencia hacia el mediano plazo del Internet, aunque será interesante ver cómo los últimos avances de Javascript (y tecnologías relacionadas como el componente Canvas, AJAX, etc) progresarán con respecto a Flash en los próximos meses. Página oficial de G.ho.st Previamente en eliax: Emulador de x86 en Java - ¡super sorprendente! (Marzo 2007) Análisis: Javascript a obtener velocidad de aplicaciones nativas (Agosto 2008) autor: josé elías |

|

|

|

|

|

|

Google acaba de hacer disponible una versión preliminar del SDK (kit de desarrollo) versión 1.5 para programar la plataforma Android, y juzgando por la lista de cambios, esta es una versión bastante interesante y divertida para los desarrolladores. Google acaba de hacer disponible una versión preliminar del SDK (kit de desarrollo) versión 1.5 para programar la plataforma Android, y juzgando por la lista de cambios, esta es una versión bastante interesante y divertida para los desarrolladores.La lista de cambios y mejoras es verdaderamente larga, por lo que les sugiero visiten el enlace abajo para leerla (vale la pena, si te gustan estas cosas). Entre las mejoras están soporte para teclados virtuales (en cualquier orientación), refinamientos en los interfaces gráficos, notificaciones de usuarios en-linea en varias aplicaciones, aceleración en las aplicaciones básicas, grabación y reproducción de videos, subir videos directamente a YouTube, subir fotos directamente a Google Picassa, etc. Descarga el Android SDK 1.5 Early Look en este enlace (para Windows, Linux y Mac OS X) Lista oficial de todos los cambios y mejoras Previamente en eliax: Análisis: Google Android y el Open Handset Alliance (Noviembre 2007) Plataforma Google Android - Introducción de alto nivel (Noviembre 2007) iPhone vs Android, la batalla se avecina... (Marzo 2008) autor: josé elías |

|

|

|

|

|

|

Desde que el primer virus informático fue creado en 1971 (el experimental virus Creeper en ARPANET, antes de siquiera el ARPANET haberse convertido en el INTERNET), estos programas han evolucionado desde simples experimentos de laboratorio y maneras de jugarle bromas a amigos, a verdaderos problemas de seguridad, privacidad, y a un negocio ilícito de cientos o miles de millones de dólares al año. Inclusive han llegado hasta el espacio exterior. Desde que el primer virus informático fue creado en 1971 (el experimental virus Creeper en ARPANET, antes de siquiera el ARPANET haberse convertido en el INTERNET), estos programas han evolucionado desde simples experimentos de laboratorio y maneras de jugarle bromas a amigos, a verdaderos problemas de seguridad, privacidad, y a un negocio ilícito de cientos o miles de millones de dólares al año. Inclusive han llegado hasta el espacio exterior.Pero aun en todas sus variantes (virus, gusanos, troyanos, botnets, etc), una característica ha sido siempre la misma, y es que estos virus fueron diseñados para ser "pasajeros", en el sentido de que eventualmente se sabía que se encontraría una "cura" (o "anti-virus"), y este se erradicaría en unos pocos días después de ser descubiertos. Sin embargo, si algo hemos aprendido del virus/troyano/gusano Conficker, del cual les hablamos acá en eliax antes que este azotara al Internet, es que este pertenece a una nueva generación de virus, una pensada para vivir al largo plazo, como un cáncer, razón por la cual denomino a esta nueva generación "Cánceres Informáticos". Hablamos de un programa que no solo infecta como un virus, o se mantiene sigiloso aguardando órdenes como un troyano, o se desplaza de computadora a computadora como un gusano, sino que algo mucho mas que la suma de todas esas partes. Conficker fue deliberadamente diseñado para subsistir por varias semanas, meses, o quizás años. Es decir, estamos viendo el inicio de una plataforma en el mundo de los virus, una plataforma evolutiva de cánceres informáticos que no podrán ser eliminados completamente y que siempre existirán en algún lugar y momento, distribuido por todo el Internet. Este nuevo tipo de cáncer informático tiene la particularidad de que está diseñado para evolucionar junto con la PC anfitriona (y en un futuro próximo, dispositivos móviles), teniendo la capacidad de auto-actualizarse a la más última versión, y de obtener las herramientas necesarias para contrarrestar cualquier anti-virus, cortafuegos (firewall), o detector de root kit con el cual se encuentre. Además está diseñado para ser inherentemente distribuido por Internet, formando su propia red virtual encima del Internet, muy similar a la red bitTorrent para intercambio de archivos. Incluso su propio código está firmado con llaves digitales de alta fuerza, lo que hace el poder inyectar código "curativo" dentro de esta nueva generación algo extremadamente difícil. Inclusive, es extremadamente difícil detectar quien lo controla, ya que estos cánceres se comunican con decenas o centenares de miles de servidores al azar, para recibir instrucciones de algunos de ellos, lo que hace la labor de rastrear estas grandes cantidades de servidores una labor casi imposible en la práctica. Son tan poderosos que hasta se hace casi imposible saber qué es lo que hacen o planean hacer, ya que guardan las instrucciones de lo que piensan hacer en código cifrado con unos algoritmos tan potentes que para cuando los investigadores logren romper su protección el cáncer ya habrá hecho lo que iba a hacer o mutado a una nueva versión. Además, y como si fuera poco, aceptan "cargas" remotas de código, lo que significa que estos cánceres pueden yacer durmientes sin ningún tipo de código maligno, esperando a una fecha determinada para escuchar instrucciones y cargar el código maligno en ese momento. Lo peor del caso sin embargo, es que será casi imposible removerlos, pues para empezar, la única forma de removerlos completamente sería reinstalando el sistema operativo, pero eso no garantiza nada, ya que si existe otra PC infectada en una red local, o si tienes un dispositivo de almacenamiento externo infectado, el cáncer volverá a contagiar tu máquina. Inclusive, aun si logras borrarlo de toda tu red, ya se sabe de virus que se cargan en el BIOS de tu PC (es decir, a un nivel mucho mas bajo que el sistema operativo tradicional como Windows, Linux o OS X), y por tanto estos podrían volver a infectar una versión totalmente nueva del sistema operativo en la misma máquina. Pero aun si logramos estar seguros de instalar todo desde cero, y sabemos que el BIOS no está infectado, lo cierto es que solo la gran minoría de los usuarios de Internet tienen el conocimiento y la capacidad técnica para lograr esta desinfección, ya que la basta mayoría de los usuarios ni siquiera saben que están infectados, o que este problema existe con sus equipos. Y es en este tipo de usuarios, en particular aquellos que nunca actualizan sus sistemas operativos o que nunca instalan antivirus, en donde estos cánceres informáticos se reproducirán con mas rapidez, por lo que no importa lo que hagan los usuarios mas conocedores de estos temas, estos cánceres continuarán propagándose a millones de máquinas con poco que podamos hacer. Y estas millones de máquinas se pondrán en buen uso, ya que entre todas ellas los creados de estos cánceres podrán crear el equivalente a super-computadoras distribuidas que venderán poder de procesamiento al mejor postor en el mercado negro. Esto significa que se hará mas frecuente el romper la seguridad de grandes instituciones financieras y de comercio electrónico de todo tipo, así como se amplificará el espionaje, chantaje, y robo de identidad por Internet. Así que por ejemplo, en vez de los hackers depender de algunas cuantas máquinas especializadas trabajando en paralelo para romper la protección de algo como es el protocolo SSL (como hicieron estos investigadores), será posible ahora obtener herramientas pre-fabricadas y que ejecutan en estas plataformas, para uno poder utilizar el poder de millones de máquinas de todo tipo en paralelo para lograr lo mismo, pero de manera más barata, fácil, eficaz, y rápida. Pero, ¿y qué podremos hacer al respecto? Pues no es nada sencillo, pero algunas cosas que me vienen a la mente son: 1. Educar a la ciudadanía sobre estos temas. Estas ya no son cosas arbitrarias de la vida cotidiana, sino cosas tan importantes como ser robado a mano armada dentro de un banco. 2. Crear mejores normas de seguridad en sistemas operativos, tanto en hardware como en software, y con código abierto que pueda ser inspeccionado por cualquiera, con el fin de poder encontrar y corregir fallas mas rápidamente. 3. Imitar la manera que la biología lidia con virus y cánceres biológicos, creado software adaptable que observa el comportamiento de su entorno y detecta estas intrusiones y se apura inmediatamente a aislarlo y eliminarlo antes de que sea demasiado tarde. 4. Es posible que a largo plazo (y esto es algo que no me gusta) tengamos que terminar con la privacidad y el anonimato y sucumbir a tener que utilizar equipos que son identificables en Internet con un ID único y universal (como una vez trató de hacer Intel ante la protesta de muchos), y que solo acepten código firmado digitalmente (al estilo DRM) por una entidad conocida, y que solo ejecute en un hardware específico para cada usuario, esto con la finalidad de evitar el "síndrome de los usuarios ignorantes" que ejecutan todo lo que ven en Internet sin pensarlo dos veces. 5. Entender que detrás de estos virus se sientan humanos (por ahora), por lo que debemos intensificar las labores de agencias de inteligencia en búsqueda de estas personas fuera del Internet. Sin embargo, al igual que los virus y cánceres biológicos, creo que debemos prepararnos para una batalla a largo plazo, en donde la realidad será que tendremos que convivir con estos organismos informáticos durante un muy largo tiempo (por no decir por siempre)... Y como siempre, pueden leer mas de mis opiniones y análisis en la sección bajo ese nombre a la derecha de esta página en eliax.com, y a los que le interesen temas de seguridad informática es posible que quieran visitar la sección de Tecno-Seguridad en eliax autor: josé elías |

|

|

|

|

|

lunes, abril 13, 2009

|

El rumor que les dejé saber hace unos días atrás por media del canal oficial de Twitter en eliax resultó ser cierto, y Nikon acaba de anunciar una nueva cámara DSLR con capacidad de grabar video en 720p, y con el excelente sensor de la Nikon D90, y la han bautizado como la Nikon D5000. El rumor que les dejé saber hace unos días atrás por media del canal oficial de Twitter en eliax resultó ser cierto, y Nikon acaba de anunciar una nueva cámara DSLR con capacidad de grabar video en 720p, y con el excelente sensor de la Nikon D90, y la han bautizado como la Nikon D5000.Las especificaciones básicas de esta maravilla de bajo costo son las siguientes: - Sensor CMOS DX de 12.3 Megapixeles - Live View (Vista en Vivo) - Video en 720p (1280 x 720) a 24fps - Pantalla giratoria de 2.7" - ISO de 200 a 3200 (extendible a 6400) - Soporta la unidad externa GP-1 GPS - US$730 dólares (sin lente) - US$850 con lente 18-55mm VR Esta cámara la podemos describir como un modelo entre la D60 y a la D90, pero con algunas mejoras (como la pantalla giratoria y 19 modos de escenas), que esperamos poder ver en la sucesora de la D90 en un futuro. Página oficial de la Nikon D5000 con muchos detalles técnicos Avance de la Nikon D5000 en DPReview Fotos tomadas con la Nikon D5000 en DPReview autor: josé elías |

|

|

|

|

|

|

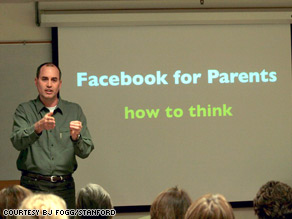

Según las últimas estadísticas sobre el portal social Facebook, el segmento de personas que mas rápido crecimiento ha tenido en los últimos 6 meses ha sido el de mujeres de 55 años de edad o mayor. Según las últimas estadísticas sobre el portal social Facebook, el segmento de personas que mas rápido crecimiento ha tenido en los últimos 6 meses ha sido el de mujeres de 55 años de edad o mayor.Esto viene como sorpresa para muchos, pero según los allegados a Facebook esto era de esperarse, ya que Facebook ha alcanzado un nivel de penetración tal (con mas de 200 millones de usuarios, o el equivalente a ser el quinto país mas poblado del mundo) que era de esperarse que los padres y abuelos empezaran a notar que existía, y que no era una cosa pasajera de la moda en Internet. Muchos simplemente ya no pueden ignorar las decenas de emails que recibe a diario de amigos y familiares pidiéndoles que entren a Facebook. Como dicen en el artículo, para muchas personas mayores Facebook se ha convertido en el equivalente a la sala de visitas del hogar, en donde todo el mundo se encuentra e interactúa, y es sobre todo una herramienta que permite que los padres utilicen para saber en qué están las vidas de sus hijos, cosa que de seguro en muchos casos ha mejorado la comunicación familiar. Facebook se ha convertido en un fenómeno cultural a tal grado, que incluso han surgido cursos llamados "Facebook for Parents" ("Facebook para Padres") que les enseña a los padres cómo utilizar el servicio (que es gratuito) de una manera fácil y efectiva. Recuerden además que eliax tiene un grupo oficial en Facebook el cual pueden visitar en la dirección facebook.eliax.com. Y si quieres ver mas cosas curiosas, no dejes de visitar nuestra sección de curiosidades en eliax. Fuente de la noticia autor: josé elías |

|

|

|

|

|

|

La Unión Europea está proponiendo legislación (fuente) que afectaría a todos sus países miembros que de ser aprobada forzaría a las empresas de telefonía móvil a aceptar tráfico de VoIP (o telefonía sobre los protocolos de Internet). La Unión Europea está proponiendo legislación (fuente) que afectaría a todos sus países miembros que de ser aprobada forzaría a las empresas de telefonía móvil a aceptar tráfico de VoIP (o telefonía sobre los protocolos de Internet).Si esto se logra en la EU sin duda sería un paso importantísimo a favor de los consumidores, pues al menos en Alemania ya hemos visto un ejemplo en donde T-Mobile ha prohibido terminantemente el uso de VoIP, o incluso hasta que los consumidores puedan instalar Skype en el iPhone. Opinión: Esto no es de sorprender a nadie, y desde hace al menos una década todos veníamos acercándose la guerra inminente entre la telefonía tradicional y la basada por Internet. En juego están miles de millones de dólares que son cobrados por las empresas de telefonía móvil casi de manera injusta, cuando con VoIP los costos son mucho mas bajos (o mas bien dicho, salvo el costo mensual de poseer Internet, el costo de VoIP es prácticamente cero). Las telefónicas se defienden diciendo que tienen que pagar altos costos de infraestructura y de convenios con empresas internacionales para que estas acepten su tráfico de voz, pero eso es como decir hace 100 años que no deberíamos permitir la venta de automóviles de motor porque las empresas de transporte a caballo tienen altos costos para remover la materia fecal de estos animales de las calles. Además, no es secreto de nadie que el negocio de telefonía móvil tradicional es uno de los mas lucrativos del mundo (en años recientes, 2 o 3 de las 10 personas mas ricas del mundo hicieron su fortuna en poco tiempo con esta industria). Obviamente, si yo tuviera una empresa telefónica no viera el VoIP con buenos ojos, pero creo que el momento ha llegado para que estas empresas huelan la realidad y se den cuenta de que VoIP es sencillamente el futuro hoy, por lo que lo que les conviene es aceptarlo y ganar de otras maneras. Por ejemplo, pueden estar seguros que si VoIP se estandariza a nivel internacional, que Video por Internet pronto le seguirá en forma estandarizada, cosa que consume mucho mas ancho de banda, lo que significa que los consumidores se subscribirán a planeas mas caros, así como los hogares que aun no tienen Internet se subscribirán a estos servicios. Sin embargo, lo que estas empresas sí tienen que tener claro, es que los tiempos de ganancias astronómicas se están agotando, y la balanza una vez mas se está inclinando hacia los consumidores, para un trato mas justo en el mercado. En nota relacionada, es necesario aclarar que parte de la razón que la UE pone como excusa para estas nuevas posibles reglas es que las empresas de telefonía tradicional están además bloqueando el progreso de nuevas tecnologías y tendencias cuando bloquean el VoIP. Es decir, detienen la innovación, pues sucede que con VoIP es posible dar una mucho mayor gama de servicios controlados por los mismos usuarios, que los que ofrece una empresa tradicional de manera centralizada. Hablamos de sistemas como Asterisk que son fácilmente modificados para integrarse con cualquier aplicación empresarial, o mensajería de correo electrónico, e incluso con tu TV si así lo prefieres, así como con servicios que "te siguen" a cualquier parte del mundo en donde estés, incluso a dispositivos como computadoras de automóviles, celulares inteligentes con WiFi, laptops, y cosas que aun no nos imaginamos para el futuro próximo. Por ahora, mantengan sus dedos cruzados para que esta legislación pase en la UE, pues de ser así, no tardará mucho para que los consumidores en el resto del mundo demanden sus derechos. Y a propósito, hace 3 años escribí un editorial acá en eliax titulado "Gobiernos deben proteger a VoIP". No dejen de leerlo en los enlaces a continuación, pues creo que resume bastante bien lo que está pasando hoy día, así como otras cosas de las cuales no he hablado en este artículo de hoy. Como siempre, pueden leer mas de mis opiniones y análisis en la sección bajo ese nombre a la derecha de la página principal de eliax.com. autor: josé elías |

|

|

|

|

|

|

Es muy posible que la mayoría de los que lean este artículo no sepan qué es IDART (Information Design Assurance Red Team), una división del Sandia National Laboratories de los EEUU, pero sí entenderán la importancia de esa entidad cuando les diga que estas son las personas responsables de proveer de seguridad tecnológica a todas las agencias importantes en los estados unidos (como la CIA, FBI, NSA, etc). Es muy posible que la mayoría de los que lean este artículo no sepan qué es IDART (Information Design Assurance Red Team), una división del Sandia National Laboratories de los EEUU, pero sí entenderán la importancia de esa entidad cuando les diga que estas son las personas responsables de proveer de seguridad tecnológica a todas las agencias importantes en los estados unidos (como la CIA, FBI, NSA, etc).Así que los editores de Tom's Hardware recientemente entrevistaron a un ex-miembro de esa organizacion sobre temas de seguridad, y la última pregunta de toda la entrevista es una de muchísima importancia, para temas que hemos venido hablando recientemente en eliax. Tan importante es la pregunta y la respuesta que las traduzco ambas a continuación: La pregunta "Una última pregunta: En 1998, los miembros del grupo [de hackers] L0pht testificaron frente al Congreso de los EEUU que un grupo de hackers que se lo propusiera podría hacer caer el Internet completo en 30 minutos. El tema de la Seguridad ciertamente ha mejorado y el Internet ciertamente ha crecido en tamaño, pero así mismo los ataques se han vuelto mas sofisticados también. ¿Crees que esa afirmación [de L0pht] todavía aplica hoy día?" La respuesta del experto Dino A. Dai Zovi "Sí, y posiblemente yo no debería decir mas que eso. Desafortunadamente, el Internet es mas frágil de lo que quisiéramos pensar y muchos de sus protocolos de su núcleo requieren de un rediseño con seguridad en mente." En otras palabras, de la palabra de uno de los mas grandes expertos de seguridad de quizás la agencia encargada de seguridad mas importante del mundo dice que no solo es el Internet bastante frágil, sino que admite que un grupo de hackers podría hacer caer el Internet en media hora. Si eso no es preocupante, no se que otra cosa podría serlo... Y como siempre, pueden leer mas noticias de Seguridad Informática en la sección de Tecno-Seguridad en eliax. Enlace a la entrevista Enlace a la página 8 de la entrevista Previamente en eliax: Alerta máxima en seguridad en Internet con DNS, cómo protegerte (Julio 2008) Alerta: Revelan la vulnerabilidad mas grande de Internet: BGP (Agosto 2008) El Protocolo_X, o como sobrevivir sin Internet o en un mundo en caos (Marzo 2009) Respuesta a los comentarios sobre el Protocolo_X (Marzo 2009) Descubren red de hackers que violó seguridad de 103 países (Marzo 2009) Incapacitan Internet en Silicon Valley, con un serrucho (Abril 2009) La CIA: Hackers infiltraron infraestructura que controla electricidad (Abril 2009) autor: josé elías |

|

|

|

|

|

|

Uno de los video-juegos que marcaron la era de los años 1980s, y que sin duda fue responsable de vender muchas consolas del original Nintendo Entertainment System (NES), fue sin duda Punch-Out (o también conocido como "Mike Tyson's Punch-Out!!"), el cual muchos opinan que fue y quizás continúa siendo el mejor juego de boxeo de todos los tiempos (y si no el mejor, ciertamente el mas divertido). Uno de los video-juegos que marcaron la era de los años 1980s, y que sin duda fue responsable de vender muchas consolas del original Nintendo Entertainment System (NES), fue sin duda Punch-Out (o también conocido como "Mike Tyson's Punch-Out!!"), el cual muchos opinan que fue y quizás continúa siendo el mejor juego de boxeo de todos los tiempos (y si no el mejor, ciertamente el mas divertido).Pues ahora, dos décadas después, Nintendo sacará la versión para el Nintendo Wii, y como verán en este video a continuación, la mecánica del juego sigue intacta, pero con un nuevo look mas moderno, tomando ventaja no solo de los gráficos mejorados del Wii, sino que además de sus innovadores controles, ya que en esta versión literalmente boxearás con los controles, tirando trompadas al aire como si estuvieras en el cuadrilátero. El juego saldrá el 18 de Mayo (al menos esa es la fecha que Amazon lo venderá en los EEUU). Y como siempre, puedes leer mas noticias similares en la sección de Video-Juegos en eliax. Video a continuación... Previamente en eliax: Nintendo actualiza el Wii a v4.0 - Soporta SDHC 32GB en WiiWare (Marzo 2009) autor: josé elías |

|

|

|

|

|

domingo, abril 12, 2009

|

Las Células Madre (esas células primordiales que eventualmente se convierten en todos los tipos de células que poseemos en el cuerpo) no dejan de sorprendernos, y si el último avance es alguna indicación, el termino Célula Madre se verá bajo una luz totalmente nueva. Las Células Madre (esas células primordiales que eventualmente se convierten en todos los tipos de células que poseemos en el cuerpo) no dejan de sorprendernos, y si el último avance es alguna indicación, el termino Célula Madre se verá bajo una luz totalmente nueva.Científicos de la Universidad Jiao Tong en Shanghai, China, acaban de dar uno de los adelantos mas prometedores en la lucha contra la infertilidad femenina al poder crear, por primera vez, óvulos fertilizables a partir de Células Madre. Es decir, hablamos de una técnica que podría crear óvulos saludables para mujeres totalmente infértiles aun si sus ovarios están dañados o la mujer ya tiene una edad avanzada para concebir. O en otras palabras, una revolución en el campo de la infertilidad a nivel mundial. Como dicen en el artículo, hasta recientemente se asumía que una mujer nacía con una cierta cantidad de óvulos que podía producir durante su vida, en el orden de 2 millones, pero siendo esta una cantidad que para la pubertad ya disminuye a 400,000, y en avanzada edad son tan pocos que se hace difícil la fertilidad, sin embargo hace 4 años un equipo de científicos estadounidenses demostró que es posible crear óvulos maduros a partir de células madre, y fue en esa investigación que los chinos tomaron como base para su investigación y descubrimiento. Por ahora el procedimiento solo se ha probado con ratones de laboratorio, pero los científicos dicen que no hay razón para que el mismo procedimiento no funcione en humanos. El procedimiento conlleva una período de unos 6 meses durante el cual se crea el óvulo a partir de una célula madre. Esperemos ahora que esto se mueva rápidamente de una etapa experimental a una mas práctica con humanos, pues serán cientos de miles de personas las que serán afectadas positivamente con este adelanto. En cuanto Células Madre, tenemos decenas de artículos al respecto en eliax que pueden encontrar en este enlace que busca dentro de eliax. Fuente de la noticia autor: josé elías |

|

|

|

|

|

|

Hace un par de días Google agregó una funcionalidad opcional a GMail (fuente) que te permite por fin insertar imágenes en el cuerpo de los emails que envías de una manera trivial, y algunas personas me han escrito preguntando cómo se utiliza esta funcionalidad. Como verán es bastante fácil y solo requiere de un par de trucos. Hace un par de días Google agregó una funcionalidad opcional a GMail (fuente) que te permite por fin insertar imágenes en el cuerpo de los emails que envías de una manera trivial, y algunas personas me han escrito preguntando cómo se utiliza esta funcionalidad. Como verán es bastante fácil y solo requiere de un par de trucos.El primer truco es que tienes que habilitar esta funcionalidad, pues está en modo experimental (aunque por lo que he notado, funciona perfectamente). Esto solo lo tienes que hacer una sola vez. Para habilitarla tienes que entrar a tu cuenta de GMail, y después ir a Labs. Para ir a Labs (Laboratorio), simplemente haz clic en el icono del vial verde que aparece en el menú de arriba de GMail (al lado de "Settings" o "Configuración"). Después que entres busca la extensión que se llama "Inserting Images" (en Español me imagino que dirá "Insertando Imágenes" o similar). Cuando la encuentres tienes que hacer dos cosas, primero habilita la extensión eligiendo "Enable" (o "Habilitar"), y después ve al inicio o final de esa página y haz clic sobre el botón que dice "Save changes" ("Salvar cambios" o "Guardar cambios"). Si hiciste el paso anterior, ahora tienes esta capacidad de insertar imágenes habilitada, pero hay una segunda parte al truco. El truco es empezar a redactar un email, pero asegurarte de que estés en modo de "Rich Formatting" ("Formateado Enriquecido" o "Texto Enriquecido") y no en "Plain Text" ("Texto Plano" o "Texto Sencillo"). Esto lo cambias haciendo clic en el enlace que aparece justo arriba del área en donde escribes el cuerpo de tu email. Si en esa área vez opciones para cambiar el tamaño de las fuentes (o letras) a tu email, así como los colores y otras opciones, entonces estás en el modo correcto, y notarás un nuevo icono/botoncito de color verde justo a la derecha de la carita amarilla. Si estás editando un email y haces clic sobre ese icono, GMail te dará la opción de insertar una imagen justo en el último lugar donde dejaste el cursor en el email que estabas redactando y/o editando. Algo interesante es que GMail te da la opción tanto de poder elegir una imagen de tu PC, como de proveerle un enlace (URL) de una imagen en Internet para los usuarios mas avanzados. Esta segunda opción lo que te permite es decirle a GMail "quiero que insertes en este email la imagen que aparece en tal página en Internet". La mejor manera de hacer esto es con un navegador como Firefox, que cuando haces clic derecho sobre casi cualquier imagen en Internet te da una opción que dice "Copy Image Location" (o "Copiar Localización/Origen de la Imagen"). Cuando eliges esa opción, el URL de la imagen se copia, y ahora puedes ir a la cajita de insertar una imagen en GMail y elegir la segunda opción que dice insertar "Web Address (URL)" y en la cajita que sale "pegar" la dirección (simplemente borra la parte que dice "http://" en la cajita, y después haz un clic con el botón derecho de tu ratón dentro de la cajita y elige "Pegar", o sino mejor, utiliza la combinación de teclas CTRL V en Windows/Linux o COMMAND V en el Mac OS X). Y como siempre, pueden acceder a mas artículos similares en la sección de "Pregunta a eliax", y enviar sus preguntas por este medio. autor: josé elías |

|

|

|

|

|

sábado, abril 11, 2009

|

He aquí uno de esos casos extraños, que de no ser por la ciencia moderna hubiera sido catalogado como otro caso mas de demencia, y del cual además podemos aprender mucho sobre la percepción humana y el concepto de realidad. He aquí uno de esos casos extraños, que de no ser por la ciencia moderna hubiera sido catalogado como otro caso mas de demencia, y del cual además podemos aprender mucho sobre la percepción humana y el concepto de realidad.Una mujer de 64 años, después de haber sufrido un infarto que le paralizó el brazo izquierdo, reporta que le ha surgido de la nada un tercer brazo "fantasma" el cual ella puede ver como un brazo traslúcido, e inclusive "sentir". Pero he aquí lo interesante: Científicos del Geneva University Hospital decidieron someter la mujer a un escaneador cerebral de resonancia magnética (MRI), y para su sorpresa, la mujer dice la verdad, ya que todas las áreas del cerebro que se activan cuando uno mueve un brazo, o cuando toca algo con la mano, se activan como si esta mujer literalmente tuviera un brazo adicional que no posee. Según los científicos que estudian estos casos, solo 9 casos en todo el mundo se conocen de esta anomalía, la cual es bastante real. Es decir, estas personas no mienten, sino que literalmente ven estas cosas, e incluso la sienten. En el caso de la mujer, ella puede utilizar su "brazo adicional" para rascarse picazones en la cara, aliviando la picazón como si se hubiera rascado con la mano de un brazo real. Esto, sin embargo, no debe de sorprendernos, pues como dice el artículo a donde enlazamos, entre el 50 y 80% de todas las personas a las que se les amputan miembros de su cuerpo (como brazos, manos, dedos, piernas, etc) dicen seguir sintiendo la sensación de que el miembro removido sigue en su lugar original. Inclusive, a estas personas a veces les "duele" esos miembros no-existentes, y es un gran reto tratar este tipo de condiciones que son generadas exclusivamente en el cerebro. Algo interesante sobre estos fenómenos es que nos arrojan luz sobre como el cerebro humano procesa la "realidad" en donde vive, no solo interpretando el mundo externo, sino que generando ese mismo mundo en un tipo de mundo virtual que existe en cada una de nuestras mentes. A los que visitan con frecuencia a eliax, noten que este tema de los "miembros fantasmas" lo menciono en el capítulo 2 mi libro (gratuito) Máquinas en el Paraíso, ya que es un tema importantísimo en el estudio de la percepción de la realidad en nuestras mentes. Y como siempre, pueden leer mas noticias de ciencia avanzada en la medicina leyendo la sección de Salud en eliax. Fuente de la noticia autor: josé elías |

|

|

|

|

|

|

|

A continuación los quiero dejar con este video de una charla dada por P.W. Singer (los fanáticos de la revista Wired lo reconocerán), en donde explica los temas importantes a considerar en la nueva generación de guerras, en donde el ser humano está pasando a un segundo plano mientras que los robots se convierten en las estrellas.

La charla, impartida en la conferencia TED, es en inglés, pero también es altamente visual y todos podrán disfrutarla. Algunos datos interesantes de la charla: - Tan solo en Irak, los EEUU están activamente utilizando 5,300 robots aéreos, y 12,000 robots terrestres, lo que en mi opinión es una cifra que de seguro pocos se imaginaban. - Según un alto representante militar de los EEUU, el objetivo es decenas de miles de robots en el campo de batalla de manera simultánea. - Ya existen programas de robótica militar en 44 países. - Para el 2015, mas del 50% de los actores en una guerra de los EEUU serán robots. - Actualmente existen al menos 4 proyectos del Pentágono de los EEUU que buscan crear robots totalmente autónomos con Inteligencia Artificial para labores bélicas. - Hoy ya es posible que un ciudadano con conocimientos técnicos construya un robot volador por menos de US$1,000 dólares, lo que debe ponernos a pensar a lo que esta tecnología representa en manos de terroristas. - A un robot no hay que convencerlo de que si mata miles de personas que este irá al cielo en donde lo esperaran 70 mujeres vírgenes (como es la promesa que se le hace a muchos terroristas). - Hoy día hay guerreros estadounidenses en Nevada, que desde ese estado en los EEUU ejecutan misiones a control remoto eliminando objetivos y matando personas. Después de esa jornada, manejan 20 minutos en sus vehículos y están de nuevo con su familia. Obviamente esto está creando un gran estrés psicológico a estas personas que deben balancear ambos tipos de vida simultáneamente. Video a continuación... autor: josé elías |

|

|

|

|

|

viernes, abril 10, 2009

|

Desde hace al menos un par de años les hemos hablado en eliax de un exo-esqueleto llamado el HAL-5, creado por Daiwa y Cyberdyne, y ahora les tenemos la buena noticia de que por fin el HAL saldrá a la venta al pública en general en Japón, siendo este el primer tal dispositivo disponible en el mercado masivo en el mundo. Desde hace al menos un par de años les hemos hablado en eliax de un exo-esqueleto llamado el HAL-5, creado por Daiwa y Cyberdyne, y ahora les tenemos la buena noticia de que por fin el HAL saldrá a la venta al pública en general en Japón, siendo este el primer tal dispositivo disponible en el mercado masivo en el mundo.El HAL es un exo-esqueleto, es decir, un esqueleto sintético por fuera de tu esqueleto, que aumenta tu fuerza a niveles robóticos, ya que el fin y al cabo el HAL es un robot, uno que simplemente detecta tus intenciones de moverte y se mueve junto con tus músculos, con el fin de permitirte levantar hasta 10 veces mas peso que sin el HAL. Esta habilidad de HAL de moverse junto con tu esqueleto biológico para darte mucho mas fuerza es algo que sin duda tendrá uso tanto a nivel médico (para ayudar a ancianos y personas con problemas de movilidad), como a nivel industrial (permitiendo una mejor autonomía humana a la hora de cargar cosas pesadas). El HAL se empezará a producir a un ritmo inicial de 400 unidades anuales y se venderá a un precio equivalente a unos US$4,200 dólares. Mas detalles en la página oficial del HAL Video del HAL-5 en acción (enlace YouTube)... autor: josé elías |

|

|

|

|

|

|

Hace casi un año Google lanzó el Google App Engine, una revolucionaria tecnología que sin duda cambió la manera de uno programar aplicaciones en Internet, permitiendo el poder crear aplicaciones que utilizan "la nube" de potentes servidores de Google, para crear aplicaciones que tomen ventaja de una manera relativamente sencilla del poder de unos interfaces de programación (como GFS y BigTable) diseñados exclusivamente para escalar aplicaciones a millones de usuarios simultáneos, tal cual lo hace Google. Hace casi un año Google lanzó el Google App Engine, una revolucionaria tecnología que sin duda cambió la manera de uno programar aplicaciones en Internet, permitiendo el poder crear aplicaciones que utilizan "la nube" de potentes servidores de Google, para crear aplicaciones que tomen ventaja de una manera relativamente sencilla del poder de unos interfaces de programación (como GFS y BigTable) diseñados exclusivamente para escalar aplicaciones a millones de usuarios simultáneos, tal cual lo hace Google.Sin embargo, en esa primera etapa del proyecto el único lenguaje de programación que se podía utilizar era Python, un lenguaje bastante versátil para este tipo de aplicaciones pero poco conocido en relación a otros lenguajes mas populares. Ahora, Google acaba de anunciar soporte para Java en el Google App Engine, soportando la mas reciente versión estable de esta plataforma y lenguaje (el JDK 6), con soporte para Servlets, y todo lo que antes se podía hacer solo con Python. Esto, sin duda, hará que por primera vez el App Engine sea considerado por los millones de programadores que conocen Java, y por tanto este es posible que sea el ingrediente necesario que faltaba para que esta tecnología despegara en Google. Aparte de Java, el Google App Engine ahora también soporta a Groovy, un meta-lenguaje basado en Java, y que por tanto soporta la sintaxis de Java, pero que hace las cosas mas simples y versátiles para el programador, ya que soporta modificación dinámica del mismo código en tiempo real, haciendo de Java efectivamente un lenguaje dinámico. Sin embargo, aun con lo revolucionario que es esta tecnología, mi predicción #2 (ver las 42 predicciones aquí) para este año 2009 fue la siguiente: "2. La industria del Cloud Computing ("Computación en la Nube"), en donde la computación de nuestro software es distribuido por Internet a decenas, centenares o miles de servidores con el fin de mejorar su rendimiento (hoy día con empresas como Amazon, Google y Microsoft ofreciendo sus propias versiones) continuará con un crecimiento relativamente lento, debido a que no hay señales de estandarización en el sector. Por tanto, aunque otros digan lo contrario, no creo que el 2009 sea el año de Cloud Computing." En cuanto a los que estén interesados en el Google App Engine o simplemente en el tema del Cloud Computing, el año pasado escribí un análisis detallado al respecto que pueden encontrar en los enlaces acá abajo de noticias previas en eliax. Página principal del Google App Engine Página oficial de Java en el Google App Engine Página oficial de Groovy Cómo crear una aplicación con Groovey para el Google App Engine autor: josé elías |

|

|

|

|

|

|

Continuando con el artículo anterior, ahora los dejamos con esta noticia para que ponderen su significado. Continuando con el artículo anterior, ahora los dejamos con esta noticia para que ponderen su significado.Según altos oficiales de seguridad nacional, hackers trabajando como ciber-espías han definitivamente violado la seguridad de los sistemas que controlan el sistema eléctrico de los EEUU, e inclusive han encontrado pruebas de software que ha sido implantado en los sistemas de manera sigilosa, con el posible propósito de lanzar un ataque desde Internet para controlar o deshabilitar estos sistemas remotamente. Los hackers, según estos expertos, provinieron de China, Rusia y otros países, y aunque no hicieron daño inmediato, especulan que el propósito era tener un tipo de ciber-arma preparada en caso de alguna guerra futura. Agrega uno de los expertos de manera explícita: "Tanto los Chinos como los Rusos han tratado de crear un mapa de nuestra infraestructura eléctrica". Según el artículo, muchos de estos ataques ni siquiera fueron detectados por las agencias a cargo de estos sistemas, sino que por agencias de inteligencia (como la CIA). Mas alarmante que esto es que estos mismos oficiales advierten que el mismo peligro están sufriendo los sistemas de agua potable, alcantarillado, y otras infraestructuras claves. Para que tengan una idea de lo crítico y frágil que son estos sistemas, en el artículo dan un ejemplo de como en el año 2000 un empleado australiano insatisfecho manipuló los sistemas que controlaban la aguas residuales y logró hacer que mas de 200,000 galones de agua contaminada se esparcieran por los parques y ríos de esa nación. Una vez mas, espero que los escépticos entiendan mejor la razón de mi propuesta sobre el Protocolo_X. Fuente de la noticia Otra fuente de esta noticia Y otra fuente (en la BBC) autor: josé elías |

|

|

|

|

"La verdad estas cosas son las que lo hacen a uno mejorar día a día, todos tenemos cosas malas y buenas ¿por qué la gente mira mas las malas? creo son ignorantes de la vida, Albert [Einstein] es un ser humano al igual que todos pero tuvo la virtud de fijar su destino con sus pensamientos y además conpartirlos para poder mejorarlos, no es el mejor pero si uno de los mejores, bacano tener un pensamiento así y bien por las personas que toman sus palabras para decifrarlas , utilizarlas y aplicarlas con los mejors valores del ser humano - bye."

en camino a la singularidad...

©2005-2024 josé c. elías

todos los derechos reservados

como compartir los artículos de eliax

Seguir a @eliax