Tecno-Seguridad

|

lunes, abril 6, 2009

|

Hace poco mas de un mes escribí un editorial sobre lo que llamo el Protocolo X, que sería una serie de pasos para protegernos en caso de que ocurra una catástrofe con la infraestructura del Internet (o cualquier otro evento a gran escala) ocasionado en este caso por un gran ataque coordinado de hackers malignos o naciones enemigas. Hace poco mas de un mes escribí un editorial sobre lo que llamo el Protocolo X, que sería una serie de pasos para protegernos en caso de que ocurra una catástrofe con la infraestructura del Internet (o cualquier otro evento a gran escala) ocasionado en este caso por un gran ataque coordinado de hackers malignos o naciones enemigas.Pues hoy les tengo noticias de que un par de Senadores de los EEUU acaban de enviar una propuesta al Congreso con el fin de promulgar una ley que crearía un nuevo puesto gubernamental llamado el "Office of the National Cybersecurity Advisor" (o la "Oficina del Asesor Nacional en temas de Seguridad Cibernética"), o en otras palabras, el tema de la seguridad por el Internet ya está alcanzando a ser una prioridad del mas alto nivel en los EEUU, pues el encargado de esta dependencia se reportaría directamente al Presidente de los EEUU e incluso tendría un despacho en la Casa Blanca. Esto en mi opinión es una gran señal de aliento, pues indica que el tema de amenazas contra (y a través de) el Internet ya está creando consciencia en los mas altos niveles del mundo. Esperemos ahora que muchos países emulen este emprendimiento de los EEUU en estos temas, pues como ya saben, al menos yo los considero de importancia vital para la supervivencia humana en el planeta. Fuente de la noticia autor: josé elías |

|

|

|

|

|

martes, marzo 31, 2009

|

Mañana 1ro de Abril, no será una broma cuando millones de máquinas que ya están infectadas se activen y empiecen a ejecutar el código latente que tienen en un virus llamado Conficker, para seguir instrucciones de hackers desde el Internet. Mañana 1ro de Abril, no será una broma cuando millones de máquinas que ya están infectadas se activen y empiecen a ejecutar el código latente que tienen en un virus llamado Conficker, para seguir instrucciones de hackers desde el Internet.La fecha de activación creo que fue elegida para darle mas tiempo al virus a propagarse, ya que muchas personas es posible que tomen la noticia de broma debido a la fecha en particular en cuestión. Sin embargo esto es muy en serio. Para que tengan una idea de la seriedad del caso, Microsoft está ofreciendo US$250,000 dólares (sí, un cuarto de millón de dólares) a información que lleve a los autores de este virus. El virus es un sofisticado software en 3 etapas. La primera version "A" fue un prototipo mas que nada, diría yo que "probando las aguas", después salió la versión B que es la que millones de PC actualmente tienen en forma "durmiente", y después salió la versión C, que en realidad es un módulo de instrucciones que se acopla con código firmado digitalmente a la versión B. Lo que hace a Conficker sofisticado es que integra casi todos los adelantos de virus en los últimos años en un solo paquete. Para empezar, el virus toma instrucciones de un sistema distribuido de servidores que potencialmente puede llegar a ser 50,000 de ellos, esto con el fin de evitar la práctica de cerrar los servidores a donde estos virus se conectan y cerrarles el paso. Conficker además forma su propia red p2p (o peer-to-peer, es decir, una red distribuida similar a bitTorrent) sobre la cual las distintas instancias del virus se comunican unas con otras para coordinar lo que sea que están programadas a hacer. Mientras tanto, localmente, el virus toma ventaja de toda vulnerabilidad reciente conocida en Windows para replicarse en la red por medio de carpetas, archivos e incluso impresoras compartidas. Además se puede propagar por medio de memorias USB y discos duros externos. Y de paso desactiva los programas antivirus de tu PC. Como si fuera poco, el virus solo acepta código firmado con un certificado digital de alta potencia, lo que significa que es casi imposible actualmente tratar de inyectarle código para modificar su comportamiento. Sin embargo, lo peor de esto es que absolutamente nadie sabe para que lo programaron, ya que este empezará a contactar servidores al azar mañana para recibir instrucciones de manera dinámica. Es decir, que este virus puede hacer cualquier cosa, ya que es programable. Debido a esta programabilidad, se cree que Conficker es en realidad una red de millones de PCs infectadas para ser rentadas por la mafia de Internet, para hacer cosas que van desde romper códigos, hasta enviar SPAM, y desde robar números de tarjetas de crédito hasta vaciar cuentas bancarias. Sin embargo, la buena noticia es que hay manera de borrar el virus gracias a esta herramienta gratuita de la gente de Symantec. Cuando descargues la herramienta para remover este virus en el enlace anterior, es importantísimo que primero desconectes todas las PCs de cualquier red a donde estén conectadas, pues de lo contrario en el momento que limpies la máquina esta podría casi inmediatamente ser infectada por las otras máquinas en la red. Así mismo, después que remuevas el virus, y antes de reconectar la PC en la red, debes descompartir cualquier carpeta que tengas compartida en red. En el peor de los casos debes poner estas carpetas en modo de lectura solamente y desabilitar la escritura. Además, debes tener privilegios de Administrador para ejecutar este removedor, y de paso si tienes XP debes desabilitar el System Restore antes de ejecutar la herramienta, y habilitarlo después que limpies todo en tu PC (cómo hacer este paso). Recomiendo que descarguen y prueben la herramienta aun si creen que no tengan el virus, pues este es casi indetectable por los antivirus normales, y es mejor precaver que remediar... Y como siempre, pueden leer mas noticias de Seguridad Informática en la sección de Tecno-Seguridad en eliax. Enlace a la herramienta de Symantec para remover a Conficker autor: josé elías |

|

|

|

|

|

|

Ya que hemos tocado un poco en eliax el tema de seguridad recientemente, a los usuarios técnicos que les interesen estos temas es posible que quieran visitar el enlace a continuación, en donde listan unas 100 herramientas de seguridad de todo tipo. Así mismo, la página es un buen recurso para conocer las últimas técnicas y vulnerabilidades en todo tipo de equipos y software. Ya que hemos tocado un poco en eliax el tema de seguridad recientemente, a los usuarios técnicos que les interesen estos temas es posible que quieran visitar el enlace a continuación, en donde listan unas 100 herramientas de seguridad de todo tipo. Así mismo, la página es un buen recurso para conocer las últimas técnicas y vulnerabilidades en todo tipo de equipos y software.Y como siempre, pueden leer mas noticias de Seguridad Informática en la sección de Tecno-Seguridad en eliax. Enlace a la página de las 100 herramientas Página oficial de Insecure.org autor: josé elías |

|

|

|

|

|

domingo, marzo 29, 2009

|

Apenas unas semanas después de yo publicar mi propuesta sobre el Protocolo X surge esta noticia que debería poner a muchos a pensar... Apenas unas semanas después de yo publicar mi propuesta sobre el Protocolo X surge esta noticia que debería poner a muchos a pensar...Expertos en seguridad cibernética canadienses acaban de revelar que han descubierto una inmensa red de hackers ligados al crimen cibernético que entre todos violaron la seguridad de sistemas en 103 países. Por ahora se cree que los hackers provienen de China (un país cuyo gobierno la CIA siempre ha acusado de manera "diplomática" de tener una armada de hackers), aunque esto no se puede probar de manera conclusa. Lo que sí se sabe es que al menos las computadoras del Dalai Lama, así como de muchos Tibetanos exiliados, fueron atacadas por esta ola de ataques. Como dicen en el artículo, el equipo que descubrió estos ataques (después de 10 meses de investigación) descubrió 1,295 computadoras violadas en estos ataques. Entre las computadoras que fueron penetradas estuvieron las de los ministros de asuntos exteriores de Irán, Bangladesh, Latvia, Indonesia, Filipinas, Brunei, Barbados y Bhutan. Además descubrieron que los hackers infiltraron las embajadas de la India, Korea del Sur, Indonesia, Romania, Cyprus, Malta, Tailandia, Taiwan, Portugal, Alemania y Pakistán. Los investigadores canadienses, provenientes del SecDev Group y de la Universidad de Toronto, dicen además que tienen pruebas conclusas que esos sistemas no solo fueron violados, sino que además infectados con programas que comunicaban, espiaban y permitían control de las máquinas remotamente por Internet. Ahora, después de haber leído esto, espero que los incrédulos empiecen a ver que no solo es el Internet algo frágil, sino que el mundo mismo. ¿Se imaginarían que ocurriría si estos hackers en vez de entrar a las computadoras de estas personas (que de por sí tienen posiciones que demandan de extrema seguridad) hubieran entrado a los sistemas de información que manejan nuestros servicios básicos y finanzas a nivel mundial? En el artículo sobre el Protocolo X respondo a esas incógnitas... Y como siempre, pueden leer mas noticias de Seguridad Informática en la sección de Tecno-Seguridad en eliax. Fuente de la noticia Previamente en eliax: El Protocolo_X, o como sobrevivir sin Internet o en un mundo en caos (Marzo 2009) Respuesta a los comentarios sobre el Protocolo_X (Marzo 2009) autor: josé elías |

|

|

|

|

|

martes, marzo 24, 2009

|

¿Se acuerdan la semana pasada cuando les hablé de la conferencia de hackers en donde tenían un concurso para ver quien hackeaba la seguridad de los principales navegadores del mercado, y Safari 4, Internet Explorer 8 y Firefox 3 todos calleron, y hasta entonces no podían con Google Chrome? ¿Se acuerdan la semana pasada cuando les hablé de la conferencia de hackers en donde tenían un concurso para ver quien hackeaba la seguridad de los principales navegadores del mercado, y Safari 4, Internet Explorer 8 y Firefox 3 todos calleron, y hasta entonces no podían con Google Chrome?Pues la competencia llegó por fin a su final y nadie pudo tocar a Chrome. Según uno de los hackers entrevistados, el problema es que el modelo de seguridad de Chrome es demasiado fuerte y restringido contra hackers en el sentido de que posee el famoso sandbox ("caja de arena"), en donde todo el código que se ejecuta en Chrome está aislado del resto del sistema, en particular del sistema operativo nativo. Es decir, en un navegador tradicional, es solo cuestión de encontrar una vulnerabilidad para después buscar la manera de inyectar código malicioso por ese "agujero". El problema [para los hackers] con Chrome es que después que abres el agujero lo que haces es terminar dentro del sandbox, no dentro del espacio de memoria del sistema operativo, lo que significa (como aclara el hacker en el artículo) que se necesitaría ahora encontrar un agujero dentro del sandbox mismo, así como averiguar la forma de inyectar código a través de este. Es decir, es una doble barrera que requiere de un esfuerzo exponencial versus otros navegadores. Así que al menos por ahora (pues como sabemos, todo es cuestión de tiempo), podemos decir que al menos en este round el Google Chrome es el navegador de Internet mas seguro del momento... ¡Gracias al lector Miguel Fabian por el enlace a la actualización de esta noticia! Fuente de la noticia Página oficial de Google Chrome autor: josé elías |

|

|

|

|

|

jueves, marzo 19, 2009

|

En estos momentos se lleva a cabo el concurso Pwn2Own, en donde una de las metas era ver quién podía hackear los sistemas de seguridad de los 4 principales navegadores del mercado en sus mas recientes versiones, es decir Internet Explorer 8 (IE8), Safari 4, Firefox 3 y Google Chrome. En estos momentos se lleva a cabo el concurso Pwn2Own, en donde una de las metas era ver quién podía hackear los sistemas de seguridad de los 4 principales navegadores del mercado en sus mas recientes versiones, es decir Internet Explorer 8 (IE8), Safari 4, Firefox 3 y Google Chrome.Pues les tenemos noticia de que todos, menos el Google Chrome, pudieron ser hackeados, inclusive el Safari fue hackeado en cuestión de segundos (para darle crédito, Safari 4 está aun en versión beta...). Como ven, nadie está seguro hoy día, naaaaaadie... :) Enlace oficial a CanSecWest en donde se celebra la competencia Fuente de la noticia autor: josé elías |

|

|

|

|

|

miércoles, marzo 4, 2009

|

A través de los siglos varias tecnologías han sido las que han regido nuestras vidas, desde el fuego hasta la agricultura, desde el Radio hasta la TV, desde la PC hasta celulares. Hoy día sin embargo, es obvio que nuestras vidas se rigen (y dependen) mas y mas por sobre todas las cosas, del Internet. A través de los siglos varias tecnologías han sido las que han regido nuestras vidas, desde el fuego hasta la agricultura, desde el Radio hasta la TV, desde la PC hasta celulares. Hoy día sin embargo, es obvio que nuestras vidas se rigen (y dependen) mas y mas por sobre todas las cosas, del Internet.Los lectores de eliax ya saben que soy un amante de la tecnología, y que además considero al Internet el invento mas transcendental de todos los tiempos, sin embargo, como toda herramienta que inventamos los humanos, el Internet tiene sus grandes ventajas, pero también tiene sus lados preocupantes, y de esto último es que quiero hablar hoy día, en particular sobre qué podemos hacer si el Internet es averiado irreversiblemente por grupos terroristas. El Internet se está convirtiendo en nuestra dependencia principal a nivel global para subsistir, inclusive para personas que nunca en su vida han visto una computadora, y muchos menos navegado el Internet. Hoy día por ejemplo, la basta mayoría de transacciones monetarias ocurren por Internet, desde transacciones de las diversas bolsas de valores, hasta transacciones bancarias internacionales. Así mismo casi todos nuestros servicios públicos básicos (agua, electricidad, combustible, telecomunicaciones, etc), se manejan, gestionan o controlan por Internet. Similarmente, los grandes almacenes del mundo que suplen a la población de alimentos, ropa, albergue, productos y servicios, se manejan todos casi exclusivamente por Internet. Eso sin mencionar los mas recientes sistemas de hospitales, monitoreo de pacientes, redes de auxilio en caso de desastres naturales, los cuales todos también están migrando a ser utilizados (y dependiendo de) el Internet. Es decir, que aunque pocos lo noten, lo cierto es que el Internet hoy día se ha convertido no solo en una herramienta indispensable para la sustentación social global, sino que además es indispensable para su misma supervivencia. Y es aquí a donde quiero llegar: Asombrosamente el Internet, la herramienta mas importante para nuestra supervivencia, es además una de las mas delicadas y menos protegidas del mundo. Es cierto que el Internet fue diseñado para ser redundante, de modo que si datos no son transferidos por una vía, que estos sean transferidos por otra, pero el problema es que aunque eso es cierto a cierta escala, lo cierto es que en grandes escalas la realidad es otra. Por ejemplo, para sorpresa de muchos, la mayoría de cables submarinos que conectan al Internet son un puñado, y cortar tan solo uno de ellos es de por sí un problema hoy día. Este año pasado por ejemplo buena parte de algunos países del medio oriente se quedaron sin Internet debido a un sencillo accidente de un ancla que rompió el cable que les proveía de Internet. En esos días ocurrieron todo tipo de estragos financieros mientras las empresas buscaban forma de poder trabajar sin el Internet. Así mismo el año pasado se cortaron varios cables de manera sucesiva en el mar, cosa que fue cubierta por los medios pero rápidamente olvidado. Nunca se extendió la noticia hasta presionar a los gobiernos a declarar ese tipo de eventos un acto terrorista internacional de primer grado. Además, este mismo año un solo router de Internet inadvertidamente mal configurado hizo que gran parte del Internet quedara fuera de servicio durante varias horas, imaginen ustedes lo que podrían hacer unos hackers malignos si los configuraran con intensiones malignas. Debido a todo esto, es hora de presionar a nuestros gobiernos, en particular a los legisladores que se están quedando rápidamente atrás en entender las repercusiones del Internet en nuestras vidas hoy día, para que promulguen leyes y acuerdos internacionales que protejan fuertemente a esta red vital para la sociedad humana en el planeta. Como signo de advertencia, imaginen qué sucedería si terroristas deciden lanzar un ataque coordinado a nivel mundial sobre las principales instalaciones de infraestructuras básicas del Internet, como son los servidores DNS, los mismos cables que conectan redes internacionales, los cables principales del backbone ("espina dorsal") de cada proveedor de Internet local, los modelos de routers mas populares, etc. Así como atacar la infraestructura de empresas que manejan centros de auxilio a gran escala que utilizan bandas analógicas fuera del Internet (como primeros auxilio, servicios médicos, la policía, reserva militar, etc). Aun si tales hipotéticos terroristas logran desabilitar al menos un 30% de tales servicios, los resultados es posible que sean catastróficos y de un impacto que harían los eventos del 11 de Septiembre 2001 un juego de niños. Hablamos de falta de electricidad y combustible a gran escala, lo que prevendría abastecer las grandes urbes de alimentos por semanas, causando millones de muertes por hambre y por guerras callejeras para pelear por los pocos recursos disponibles. Falta de agua potable que deshidrataría a la población. Falta de poder descontaminar el agua de desechos fecales. Incapacidad de efectuar pagos por productos y servicios o siquiera de poder ordenar o gestionar tales productos y servicios. Incapacidad de la policía poder actuar eficazmente, así como las grandes centrales de auxilio. Entonces, aparte de hacer notar este panorama ¿qué sugiero que hagamos? Para empezar, debe haber un estándar internacional en forma de un protocolo a seguir para emergencias de este tipo. Un protocolo independiente de naciones, agendas locales, políticos, etc. Un protocolo diseñado para la supervivencia de la raza humana, independiente de quienes sean estos humanos, en caso de momentos catastróficos. Llamémoslo, hasta que obtengamos un mejor nombre, el Protocolo_X. Este protocolo debe tomar en consideración pasos a seguir no solo en el evento de tales situaciones, sino que además de pasos preventivos para evitar que sucedan. Algunos de los pasos preventivos y reactivos que el Protocolo_X debe considerar son: 1. Fuerte protección a las instalaciones físicas principales de Internet. Esto es sumamente importante, pues en la mayoría de los casos es trivial hoy día dañar o destruir estas instalaciones con una simple bomba casera, o hasta con un simple vehículo explosivo. 2. Creación de una alternativa al Internet en una banda de comunicación analógica internacional (que puede cargar una señal digital de banda estrecha), para ser utilizada no solo por entidades gubernamentales y de socorro, sino que además por la población en general para estar informados de lo que sucede. Así mismo esta red debería tener un ancho de banda reservado para poder seguir operando las instalaciones de necesidades básicas (agua, electricidad, etc). 3. Entrenamiento a nivel de escuela secundaria a estudiantes sobre las técnicas necesarias para sobrevivir en estos ambientes extremos. Hablamos de cosas como sobrevivir en la intemperie (ya que en muchos lugares no habrá calefacción en una catástrofe de esta magnitud), cómo encontrar comida en ambientes naturales, como criar animales, como sembrar/plantar/cosechar, cómo aplicar primeros auxilios, como tratar condiciones básicas de enfermedades, etc. 4. El tener organizado en cada región a líderes encargados de funcionar como relés (repetidores) de información. Estos pueden ser líderes comunitarios que se roten cada año, en donde (por ejemplo) en cada bloque de 1,000 personas haya una persona encargada de esta responsabilidad. Esta persona tendría a su disposición un equipo para escuchar y transmitir datos por la banda de seguridad reservada para tal fin a nivel internacional. Obviamente toda persona que desee adquirir tal equipo estaría bienvenido a obtenerlo, con los debidos permisos y entrenamiento. 5. Hay que mantener una reserva de comida enlatada/ensacada constante, que se reemplace cada cierto tiempo, así como equipos para generar agua del aire (como ya hemos publicado en eliax, existen varias empresas que venden esta tecnología hoy día). Esta comida es solo para durar un determinado tiempo, consumiendo la población lo mínimo para subsistir por unas cortas semanas. 6. Hay que organizar los diferentes gremios (doctores, ingenieros civiles, planeadores urbanos, unidades de socorro, fuerzas de orden, obreros, granjeros, etc) para que sepan qué hacer, a dónde acudir localmente y cómo ayudar en caso de que ocurra un escenario como este. 7. Es imprescindible hacer una simulación a gran escala de orden internacional, al menos 1 vez cada 10 años, durante 2 días, con el propósito de estar preparados, y ver como mejorar el Protocolo_X. Noten que ni mencioné los otros problemas que plagan al Internet actualmente, como robo de identidad, robos de propiedad virtual, virus, troyanos digitales, SPAM, espionaje corporativo, estafas, etc. Todo estos otros problemas deben resolverse en paralelo (o sino después) a que implementemos el Protocolo_X, ya que sin el Internet mismo sobre el cual operar, todas estas cosas pasan a un segundo plano. Finalmente, estoy consciente de que hoy día las autoridades oficiales en varios países, así como las entidades de primeros auxilios, operan en su propia banda fuera de Internet, pero recuerden que aun esas entidades no pueden operar si no tienen energía, combustible, los equipos necesarios, o las personas que utilicen tales equipos, y todas esas cosas dependen hoy día del Internet, por lo que de eso la urgencia de crear un protocolo universal común para la supervivencia humana. Así mismo el Protocolo_X podría ser un primer paso para un prococolo mas universal, en caso de otros desastres a gran escala, como meteorito que se estralle contra la Tierra, alguna ráfaga solar inesperada, una explosión de estrella supernova en nuestra vecindad, etc. Como siempre, si les interesan mis pensamientos, pueden leer mas de ellos en la sección de Opinión/Análisis que pueden encontrar al margen derecho de eliax. Así mismo es posible que les interese la sección de Pregunta a eliax. Actualización: Como algunos ya saben, este artículo lo publiqué de manera automática mientras estaba de viajes lejos del Internet, razón por la cual no respondí acá mismo a los comentarios de los lectores. Sin embargo, posteriormente ofrecí respuestas y observaciones a tales comentarios en este otro artículo. autor: josé elías |

|

|

|

|

|

jueves, febrero 19, 2009

|

Unos investigadores han logrado romper la seguridad biométrica facil de laptops de Lenovo, Asus y Toshiba, dejando claro que tal tecnología está aun en su infancia. Unos investigadores han logrado romper la seguridad biométrica facil de laptops de Lenovo, Asus y Toshiba, dejando claro que tal tecnología está aun en su infancia.Algunas laptops de estas empresas vienen con un sistema que utiliza la cámara web de la laptop para "ver" a su propietario y solo permitir acceso a la máquina si reconocen su cara. El problema, como descubrieron los investigadores, es que el sistema es relativamente fácil de evadir con tan solo presentarle al sistema una fotografía de la persona, lo que es sorprendente, ya que uno asumiría que esta es la primera prueba que los que implementaron esta tecnología tratarían de pasar. Inclusive, dicen que por medios de fuerza bruta también pudieron lograr acceso. Es decir, presentándole al sistema decenas de caras, que aun no eran la del propietario si tenían como resultado que al menos una de ellas permitía acceso al sistema. Moraleja: Si tienes información sensible que piensas proteger por este medio, no lo hagas, y espera un poco mas a que la tecnología avance lo suficiente como para poder identificarte adecuadamente (posiblemente leyendo las señales infrarrojas de tu cara o alguna tecnología similar). Fuente de la noticia Crédito de la imagen autor: josé elías |

|

|

|

|

|

miércoles, febrero 18, 2009

|

|

Un nuevo programa para el iPhone y iPod Touch llamado "Hi Lo" y que te permite contar cartas en blackjack (o "21") tiene a toda la comunidad de juegos en alerta, ya que esto obviamente le daría una ventaja al jugador por sobre el de la casa.

Esto ha llegado tan lejos, que la Comisión de Juegos del Estado de Nevada en los EEUU ya ha emitido un comunicado prohibiendo el programa en los casinos de ese estado (es decir, como en Las Vegas y Reno), y alertando a los casinos a que estén atentos a esta nueva manera de obtener una ventaja. Algo interesante de Hi Lo es que lo puedes poner a funcionar en modo "sigiloso", con la pantalla totalmente en negro, ya que lo único que tienes que hacer es saber en donde tocar el iPhone para darle comandos. Fuente de la noticia autor: josé elías |

|

|

|

|

|

viernes, febrero 6, 2009

|

|

Todos los 6 grandes fabricantes de discos duros acaban de pactar un acuerdo en donde se comprometen todos a soportar una tecnología universal de cifrado de datos tanto en discos duros tradicionales como en los nuevos discos duros en estado sólido (SSD).

La idea es tener un solo estándar que permitirá que cifrado de datos se pueda implementar a nivel del firmware dentro de los discos duros mismos (es decir, el pequeño sistema operativo incrustado dentro del disco duro mismo, independiente del sistema operativo de tu PC o laptop), lo que permitirá que cualquier sistema operativo que soporte el estándar pueda trabajar con cualquier disco duro de cualquier fabricante, lo que está sencillamente genial. A este estándar lo han denominado la especificación TCG (The Trusted Computing Group), y en realidad cubre 2 especificaciones técnicas distintas, que cubren PCs y laptops, almacenamiento empresarial, y almacenamiento distribuído y de alta redundancia. El estándar soportará tanto cifrado con el algoritmo AES de 128 bits, como AES de 256 bits, dependiendo del grado de seguridad que desee implementar el fabricante en determinado modelo de disco duro. ¿Cómo te afecta esto? Pues dentro de 4 a 5 años, todos los discos duros vendrán con esta tecnología, y lo que esto permitirá es que tus datos en el disco duro estén siempre cifrados, por lo que si te roban tu PC o laptop, y el ladrón no tiene la clave de descifrar los datos, será imposible que lea tus datos. Así mismo será imposible incluso formatear o analizar el disco, ya que este no responderá sin la debida clave. Esto será obviamente de mucha utilidad para todos, pero en particular para el sector empresarial que vive con el miedo de que sus datos corporativos terminen en Internet en portales de ventas de equipos usados o robados. Algo interesante de esta tecnología es que no incurre en lo absoluto ningún costo en el rendimiento de tu PC o laptop, ya que el sistema operativo no hace el cifrado, sino que el disco mismo. Esto significa que los datos que el sistema operativo le manda al disco están sin cifrar, y utilizando una clave previamente negociada este toma los datos, los cifra en tiempo real (es decir, que tampoco hay un impacto en la velocidad de escritura o lectura de los datos) y los almacena. Similarmente, para leer los datos, el sistema operativo simplemente le suple al disco dura la clave, y este le envía los datos ya descifrados. Fuente oficial de la noticia con especificaciones técnicas para ingenieros autor: josé elías |

|

|

|

|

|

martes, enero 6, 2009

|

|

El reloj almacena hasta 8 horas de video, aunque la batería solo le alcanza para grabar por 2 horas continuas. Después transfieres todo el espionaje que haz hecho por medio de un cable USB a tu PC. James Bond sin duda estaría orgulloso de ti... Disponible por US$200 dólares en este enlace... autor: josé elías |

|

|

|

|

|

martes, diciembre 30, 2008

|

Cuando uno visita una página web que requiere de nuestros credenciales o de transacciones seguras, uno espera ver el "candado digital" en el navegador de Internet que nos indica de manera visual que estamos conectados "de manera segura" al otro extremo de la página con la cual estamos interactuando. Cuando uno visita una página web que requiere de nuestros credenciales o de transacciones seguras, uno espera ver el "candado digital" en el navegador de Internet que nos indica de manera visual que estamos conectados "de manera segura" al otro extremo de la página con la cual estamos interactuando.Ese candado en realidad lo que quiere decir en términos técnicos es que tu navegador web está utilizando cifrado de datos con un algoritmo llamado SSL (Secure Sockets Layer) para crear un "túnel seguro" entre tu y la entidad del otro lado. Sin embargo, entre los detalles técnicos que el usuario común nunca nota es que SSL funciona con algo llamado Certificados Digitales, y estos certificados vienen de muchos tipos, uno de ellos siendo del tipo generado por una Certificate Authority (CA) que es una de varias entidad conocidas por todos en Internet y en las cuales todos confían. Pues sucede que un grupo de hackers acaba de romper el protocolo SSL al poder crear certificados digitales falsos (aprovechando una falla en el conocido algoritmo MD5) que hacen creer que el certificado de ellos pertenece a una CA, lo que significa que ya uno no puede estar seguro de que uno verdaderamente se está conectando a donde debe ser, o que sus datos no los ve nadie mas mientras transitan por Internet. Lo interesante de esto es que para lograr esta hazaña los hackers utilizaron el poder de 200 PlayStation 3 unidos en red y trabajando en paralelo para "romper" a SSL. ¿Qué significa todo esto? Que obviamente cualquier entidad de crimen organizado por Internet puede muy fácilmente comprarse 200 PS3 y hacer lo mismo, por lo que necesitamos de un algoritmo mucho mas potente que la versión actual de SSL para protegernos un poco mas de hackers malignos. Eso obviamente hasta que lleguen las computadoras cuánticas, en cuyo momento vamos todos a tener que cambiar nuestra seguridad a un modelo cuántico. El viejo juego del gato y el ratón... Nota: Aunque muchos usuarios del PS3 no lo saben, Sony permite que uno instale de manera legal otros sistemas operativos al PS3, coexistiendo con la consola de juegos. Hoy día hay guías para varias versiones de Linux, inclusive la mas reciente de Ubuntu Linux. Es con estos sistemas operativos, y el poder del chip Cell del PS3 (que está optimizado para el tipo de operaciones necesarias para estos hacks) que se logra esta hazaña. Fuente de la noticia autor: josé elías |

|

|

|

|

|

jueves, diciembre 11, 2008

|

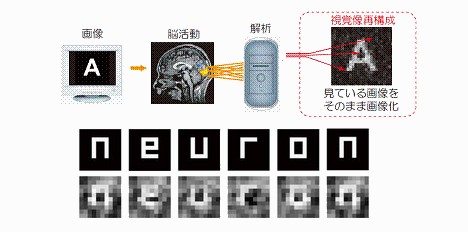

Hoy saldrá en la publicación científica Neuron una de las noticias mas asombrosas en los últimos años. Hoy saldrá en la publicación científica Neuron una de las noticias mas asombrosas en los últimos años.Se trata de un alucinante adelanto realizado en los Laboratorios de Neurociencia Computacional ATR de Japón, en donde los científicos de esa institución lograron por primera vez en la historia lograr captar las imágenes almacenadas en la mente de una persona. Esto es muy similar a un experimento del cual les hablamos en eliax en el 2005 en donde con unos sensores implantados directamente en el cerebro de un mono por científicos de Harvard se pudo decodificar la visión de la criatura (visiten el enlace, es interesante). En este caso, el experimento se hizo en humanos, y utilizando una técnica diferente en donde se mide los patrones de sangre en el cerebro, en particular en la corteza visual. En el experimento, a las personas se les mostraron 400 imágenes a blanco y negro y con resolución de 10 x 10 pixeles cada una, durante 12 segundos, mientras se grababan datos de los patrones cerebrales generados al ver las imágenes. Después, a las personas se les mostraba otro patrón de imágenes completamente diferentes (pero compuestas de las micro imágenes anteriores), como por ejemplo un patrón de dibujos que formaran las letras de la palabra N E U R O N, y los científicos pudieron reconstruir las imágenes que las personas estaban viendo, tan solo con analizar la actividad cerebral de estas personas. Para el que aun no ha entendido, en palabras simples lo que los científicos han logrado es crear una máquina que puede desplegar en un monitor/pantalla lo que sea que veas, te imagines, o hasta sueñes. Esto como se imaginarán es cosa casi de ciencia ficción, y los usos son innumerables. Entre los citados está la posibilidad de darle terapia a personas que sufren de alucinaciones, ya que con esta técnica sería posible que los doctores literalmente vean lo que el paciente ve en su mente. Así mismo se cita el ejemplo de que en un futuro las personas podremos ver lo que un artista (pintor, escultor, diseñador, arquitecto, fotógrafo, cineasta, bailarín, etc) vea en su mente, creando una conexión emocional directa con nosotros. Y obviamente me imagino cosas aun mas "dudosas", como el poder espiar a las personas y saber lo que piensan, quizás inyectándoles nano-máquinas que se coloquen sobre el cerebro de ellas y analizando los patrones cerebrales de manera similar a esta máquina y enviando las imágenes de manera inalámbrica hacia un receptor remoto. Esto también apunta a un futuro en donde máquinas podrán grabar nuestros sueños, para que los veamos al siguiente día como si fuera una película. Los científicos dicen que en esta primera generación de experimentos, por ahora las imágenes decodificadas son a blanco y negro, pero que en generaciones próximas lo harán a todo color. Además agregan que la misma técnica se pueda aplicar a otros sentidos, por lo que en un futuro podríamos "oír" lo que alguien piensa, e incluso decodificar emociones complejas. Noten que si vamos mas lejos, que esto tiene aplicaciones aun mas increíbles. Algo que se me ocurre como por ejemplo es el poder en un futuro generar entornos virtuales con tan solo imaginarlos, y hasta compartirlos con otras personas. Inclusive, con muchas de las tecnologías que a través de los años hemos cubierto en eliax, como aquellas que estimulan los sentidos directamente en el cerebro, sería posible conectar dos mentes directamente, y que una lleve a la otra a su mundo imaginario, todo con solo pensarlo (cosa que parece sacada directamente de varias películas de Hollywood). Creo que es posible que esto se convierta en una forma totalmente nueva de arte en el futuro, en donde personas se especializarán en el arte de crear "experiencias mentales", las cuales podrán ser disfrutadas por una o millones de personas a la vez, tanto en tiempo real y/o de manera interactiva, así como de manera pre-grabada como si de una película se tratara. Ya me imagino un futuro en donde aparte de uno comprar y/o rentar videos o canciones, también compre y/o rente experiencias, tanto experiencias vividas como imaginarias. Sin duda alguna, una noticia alucinantemente asombrosa... Fuente de la noticia Fuente original (en Japonés) Y otra fuente autor: josé elías |

|

|

|

|

|

miércoles, noviembre 19, 2008

|

Microsoft acaba de anunciar que hará algo que muchos esperaban tuviera que hacer tarde o temprano para proteger a Windows de los constantes ataques de seguridad: Empezará a incluir de manera gratuita su propio antivirus en Windows. Microsoft acaba de anunciar que hará algo que muchos esperaban tuviera que hacer tarde o temprano para proteger a Windows de los constantes ataques de seguridad: Empezará a incluir de manera gratuita su propio antivirus en Windows.El software lo podrán descargar en el 2009 para Windows XP, Windows Vista y Windows 7, y por ahora Microsoft se refiere internamente a él como "Morro". Opinión: No duden que las empresas que crean programas de antivirus deben estar en estos momentos pensando en la manera de demandar a Microsoft por proveer un producto que sin duda hará el de ellos obsoleto a cierta medida, y que será exitoso gracias a que será incluido gratuitamente en Windows (similar al escenario cuando Microsoft incluyó al Internet Explorer de manera gratuita en Windows para destronar a Netscape). Sin embargo, creo que Microsoft puede justificar en este caso la inclusión de este software dado los obvios problemas de seguridad de su plataforma. Yo particularmente lo veo como una buena movida por parte de Microsoft, en particular para el usuario común que por lo general no compra programas antivirus y es quien termina frustrado cuando su PC funciona incorrectamente. En cuanto a los "power users", estos siempre tendrán la opción de comprarse un antivirus mas potente. Esta medida sin embargo viene como una manera de Microsoft hacer la experiencia del próximo Windows 7 mas placentera para los usuarios, ya que se hizo evidente de que la promesa de Microsoft de que Windows Vista sería el sistema operativo mas seguro del mundo era solo eso, una promesa, pues eso nunca se cumplió (los primeros virus surgieron inclusive antes de Vista salir oficialmente al mercado). Una fuente de esta noticia autor: josé elías |

|

|

|

|

|

martes, noviembre 18, 2008

|

VISA acaba de sacar en Europa una nueva tarjeta de crédito avanzada que contiene dentro de ella un microprocesador, un teclado y una pantalla, así como una batería que dura 3 años, con el propósito de disminuir el fraude con tarjetas de crédito tanto dentro como fuera de Internet. VISA acaba de sacar en Europa una nueva tarjeta de crédito avanzada que contiene dentro de ella un microprocesador, un teclado y una pantalla, así como una batería que dura 3 años, con el propósito de disminuir el fraude con tarjetas de crédito tanto dentro como fuera de Internet.La idea es que cuando alguien te pide tu PIN (como sucede con muchos lugares de compras en Internet), lo que haces es primero entrar de manera secreta tu PIN en el teclado de la tarjeta (sin que nadie sepa nunca tu PIN), eso causa que la tarjeta genere un código semi-aleatorio en su pantalla de varios dígitos (el código es diferente cada vez que pides uno), el cual es el verdadero PIN que entras en donde te lo piden. Esto tiene como consecuencia que si alguien te roba tu tarjeta no podrá utilizarla al menos que se dedique a tratar de adivinar tu PIN personal (que podría ser de varios dígitos de largo), lo que sería impráctico, ya que es muy posible que VISA cancelará tu tarjeta si el PIN entrado es inválido mas de un cierto número de veces. Esperemos ahora que esto se propague al resto del mundo lo mas rápidamente posible... Fuente de la noticia Previamente en eliax: Verisign a ofrecer claves cambiantes en tarjetas de crédito (Mayo 2007) autor: josé elías |

|

|

|

|

|

jueves, noviembre 6, 2008

|

La misma persona que demostró la técnica para romper la protección de cifrado de datos WEP de conexiones inalámbricas WiFi acaba de repetir su hazaña, esta vez rompiendo la protección de WPA, lo que muchos expertos consideraban era "imposible" con tecnología actual. La misma persona que demostró la técnica para romper la protección de cifrado de datos WEP de conexiones inalámbricas WiFi acaba de repetir su hazaña, esta vez rompiendo la protección de WPA, lo que muchos expertos consideraban era "imposible" con tecnología actual.Con lo que los expertos con contaban era con la astucia de Erik Tews, quien demostrará su hack en la conferencia PacSec en Tokyo, Japón, la próxima semana. Según Erik, este hack necesitó de algunos adelantos matemáticos para circunnavegar algunas barreras en los algoritmos de cifrado. Noten que por ahora solo los encabezados de los paquetes de datos pueden ser descifrados con esta técnica, la cual toma unos 12 a 15 minutos, pero como aclaran, "esto es solo el inicio", ya que (asumimos) la técnica es válida para el resto del protocolo WPA. Por ahora la recomendación universal es que si quieres proteger tu red WiFi, que lo hagas con WPA2. Fuente de la noticia Previamente en eliax: Protección WEP de WiFi de 104bits rompible en 3 segundos (Abril 2007) autor: josé elías |

|

|

|

|

"Es Simple.

1)Ahorro de tiempo; generalmente acopias las noticias del mommento y le das tú estilo, no tengo que andar en muchos sitios para informarme, generalmente tú sitio aborda esos temas.

2)Simplicidad; tienes una capacidad increible para escribir de una manera sencilla para que otros te capten, esta es una de tús armas poderosas y algo que no todos tienen, escribir y darse a entender es muy dificil. Esto es estilo Eliax en las noticias.

3)Amor al trabajo, dicen que cuando uno hace lo que le gusta hacer, deja de trabajar para siempre... eso se ve a leguas en lo que has realizado y por ende, esa aptitud la transmites a tus lectores, he visto unas criticas barbaras que cualquiera podria votar la gorra(enojarse), pero tú lo tomas tranquilo.

Bueno Eliax, seguiría llenando y escribiendo esto, pero creo que sería muy largo .. claro que entendemos tu día libre, te lo mereces.

Saludos."

1)Ahorro de tiempo; generalmente acopias las noticias del mommento y le das tú estilo, no tengo que andar en muchos sitios para informarme, generalmente tú sitio aborda esos temas.

2)Simplicidad; tienes una capacidad increible para escribir de una manera sencilla para que otros te capten, esta es una de tús armas poderosas y algo que no todos tienen, escribir y darse a entender es muy dificil. Esto es estilo Eliax en las noticias.

3)Amor al trabajo, dicen que cuando uno hace lo que le gusta hacer, deja de trabajar para siempre... eso se ve a leguas en lo que has realizado y por ende, esa aptitud la transmites a tus lectores, he visto unas criticas barbaras que cualquiera podria votar la gorra(enojarse), pero tú lo tomas tranquilo.

Bueno Eliax, seguiría llenando y escribiendo esto, pero creo que sería muy largo .. claro que entendemos tu día libre, te lo mereces.

Saludos."

en camino a la singularidad...

©2005-2025 josé c. elías

todos los derechos reservados

como compartir los artículos de eliax

Seguir a @eliax