Tecno-Seguridad

|

lunes, junio 22, 2009

|

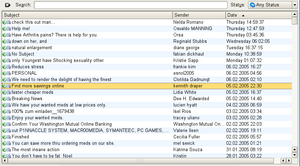

Según un artículo publicado en CNN, el crimen por Internet hoy día representa una industria de unos US$100 mil millones de dólares al año, eclipsando quizás a la industria de las drogas ilegales. Según un artículo publicado en CNN, el crimen por Internet hoy día representa una industria de unos US$100 mil millones de dólares al año, eclipsando quizás a la industria de las drogas ilegales.Según el reporte, inicialmente el "crimen" en Internet no era mas que mensajes SPAM (correos no deseados) para anunciar anuncios, pero desde que los ciber-criminales empezaron a oler el dinero, esto se convirtió en una industria verdaderamente ilícita en donde todo tipo de crímenes se comete. Entre ellos: 1. SPAM que llevan a páginas que roban tu identidad. 2. SPAM que te lleva a copias de páginas populares para robar tus claves. 3. Virus informáticos que monitorean tu teclado para robar tus números de tarjetas de crédito, así como tus credenciales en páginas web en donde se mueva dinero. 4. Troyanos que te infectan tu PC para utilizarla bajo tus propias narices como componentes de grandes redes que cometen fechorías en Internet. 5. Chantajes contra empresas a quienes les dicen que si no pagan un determinado monto le inhabilitan su página en Internet. 6. Espionaje y robo de propiedad intelectual. 7. Coordinación de ataques cibernéticos contra blancos, a sueldo. 8. Compra y venta de software para violar seguridad de PCs, incluyendo los últimos antivirus. Según expertos, la mafia por Internet está altamente organizada, e inclusive es una de las instituciones que provee el mejor "servicio al cliente", proveyendo todo tipo de actualizaciones pagadas de los programas que les venden a sus clientes. Un grave problema citado en el artículo (y que he mencionado en muchas ocasiones acá en eliax) es el hecho de que no haya jurisdicción en la mayoría de los países para contrarrestar estos crímenes. Así mismo, debido a la falta de leyes internacionales que lidien con este tipo de crímenes es casi imposible detener esta mafia, ya que por lo general operan en países en donde estos crímenes no son penalizados, en particular ya que lanzan sus ataques solo hacia ciudadanos de otras naciones y no a los locales. Esto, como siempre he dicho, es algo de suma importancia y urgencia, pero lamentablemente hasta que no ocurra algo catastrófico a gran escala parece que los legisladores del mundo no prestarán la debida atención. Fuente de la noticia autor: josé elías |

|

|

|

|

|

martes, junio 16, 2009

|

|

El año pasado el mundo fue testigo de lo que fue la primera guerra a gran escala librada entre dos naciones sin bombas ni soldados en el campo de batalla, sino que de manera virtual por Internet (entre Rusia y Georgia), y ahora, en estos precisos momentos, se está librando la primera revolución civil digital de la historia de la humanidad, y está ocurriendo en la nación de Irán.

Primero, el escenario de fondo: En elecciones celebradas esta semana pasada, el actual presidente Mahmoud Ahmadinejad supuestamente ganó las elecciones por gran mayoría de votos, pero su oponente Mir Hossein Moussavi dejó claro que no acepta los resultados ya que hubo un fraude a gran escala. Por lo general, este tipo de cosas uno ya las ignora porque suceden en todo momento, en particular en varios de nuestros países tercer-mundistas, pero en este caso, aparenta que efectivamente hubo un gran fraude electoral masivo. Por ejemplo, en tan solo 4 horas se contaron 39 millones de votos a mano, cosa que por lo general toma hasta 3 días por el método utilizado. Inclusive como indica esta gráfica la proporción de votos entre Ahmadinejad y Mousavi nunca varió, lo que indica manipulación de los votos ya que estadísticamente esto es casi imposible que pudiera ocurrir. Debido a esto se estima que la basta mayoría de los iraníes dentro y fuera de Irán están profundamente opuestos al actual presidente. Mas sospechoso aun es el hecho de que el gobierno está censurando todos los medios de comunicación, controlando todo lo que sale en la prensa impresa, lo que se ve en la TV, lo que se dice en la radio, cerrando emisoras y canales, y ha prohibido que periodistas locales e internacionales documenten o se acerquen a los lugares de protestas. Inclusive el gobierno está evitando que salgan o entren imágenes desde y hacia Irán vía satélite, creando interferencia con satélites incluso fuera del control del gobierno. Un ejemplo de esto es la actual interferencia que evita que los iraníes vean el canal de la BBC, lo que de paso ha ocasionado que ese satélite no pueda difundir imágenes en toda esa región del Medio Oriente. Y es aquí en donde entra la primera revolución digital en Internet en todo su sentido de la palabra: En estos momentos Irán se ha convertido en un verdadero campo de batalla digital, en donde las protestas no solo han salido a las calles de la capital Tehrán, sino que por sobre todas las cosas, a Internet, a una escala jamás antes vista en ninguna otra nación hasta ahora. Hablamos de una constante batalla entre los administradores de sistemas y hackers del gobierno, contra toda una comunidad que ha abordado la web con millones de comentarios en blog, foros de discusiones, entradas en twitter, servicios como FriendFeed (en donde asombrosamente Irán se ha convertido en el área de mas actividad de todo el mundo en esa red global de contactos), MySpace, Facebook, y decenas de miles de páginas web. Así mismo, debido a la censura y el bloqueo de direcciones y puertos en Internet, centenares de miles de iraníes fuera de su nación han decidido ayudar creando miles y miles de servidores proxy (que permiten redireccionar el tráfico de Internet y esconder las direcciones que se visitan) para que sus amigos y familiares en Irán que deseen comunicarse por medio de esos servicios ahora prohibidos puedan hacerlo. Pero el apoyo hacia Irán va mas allá de los mismos iraníes, sitios como The Pirate Bay (el lugar mas popular del mundo para descargas de archivos bitTorrent) se ha cambiado el nombre temporalmente a "The Persian Bay" en apoyo a Irán (para los que no sepan, Irán es sinónimo de Persa, por lo que cuando hablen del Imperio Persa se habla específicamente de Irán). Similarmente, la red social Twitter decidió posponer su puesta en mantenimiento programada para que los iraníes (en canales como este) pudieran seguir utilizando el servicio en estos días para su causa. Similarmente servicios como Flickr y YouTube se están viendo minados de fotos y videos apoyando la democracia en Irán. Además, existen en estos mismos momentos una guerra sin precedentes entre hackers de ambos bandos, modificando páginas web sin autorización, desabilitando sistemas, inundando redes de tráfico, e implantando todo tipo de software maligno que se puedan imaginar. Inclusive, se habla de decenas de miles de amas de casa que se han dado a la labor de inundar de tráfico las páginas del gobierno para que estas no operen (es decir, efectivamente un ataque estilo DDoS), ¿y cómo lo hacen? Pues visitando las páginas en masa en un esfuerzo coordinado entre todas ellas, y recargando sin cesar las páginas web. El equivalente a tirar piedras en Internet... ¡Gracias a mi amigo Babak por ayudar con este reporte desde las trincheras digitales de esta guerra! autor: josé elías |

|

|

|

|

|

viernes, mayo 22, 2009

|

En los últimos días, después de un tiempo libre de ellos, los Trolls han regresado a eliax, y dado que no todo el mundo sabe lo que es un Troll, planeo responder brevemente ahora el concepto, para futura referencia en eliax. En los últimos días, después de un tiempo libre de ellos, los Trolls han regresado a eliax, y dado que no todo el mundo sabe lo que es un Troll, planeo responder brevemente ahora el concepto, para futura referencia en eliax.Un Troll es básicamente un usuario "necio" que no tiene otra agenda mas que la siguiente (algunos siguen la lista entera, otros solamente algunos de los puntos): 1. Insultar, usualmente para provocar algún tipo de respuesta. 2. Criticar muchas veces sin motivos, solo para crear polémica. 3. Desviar los temas de las conversaciones a otros temas. 4. A veces se combinan en grupos (las mismas personas) para tratar de empujar una agenda argumentativa que solo ellos apoyan. 5. Se cambian de nombre y comentan varias veces con diferentes usuarios "apoyando" sus propias ideas. Curiosamente, si se les borran los comentarios o alguien no está de acuerdo con ellos, alegan que (a) al autor le "duele" lo que dicen, (b) que todos los otros lectores son unos fanáticos sin cerebro, (c) que son tratados injustamente, (d) que se les viola sus derechos de expresión. Obviamente estos Trolls no entienden que comentar en eliax o cualquier otro blog es un privilegio, no un derecho, y un privilegio que concedo con las mas buenas intensiones permitiendo no solo todo tipo de comentarios (incluyendo, como todos leen a diario, comentarios de personas que no están de acuerdo en lo absoluto con nada de lo que digo, pero que lo dicen de una manera decente), sino que además permitiendo el anonimato en los comentarios para que todo el mundo diga lo que quiera, siempre y cuando lo haga siguiendo reglas de buena conducta. Para ver un ejemplo clásico de esto "en vivo", consulten esta noticia anterior en eliax. Durante 3 años yo simplemente no le hacía caso a estos Trolls, ya que el "ruido" que hacían era bajo en proporción a los otros comentarios genuinos, pero en el último año estos Trolls se han vuelto fuera de control, y por tanto a la mayoría de ellos sus comentarios hoy simplemente son borrados automáticamente del sistema de manera periódica para mantener la sanidad de eliax. Orígen del término Troll: Troll tiene varios significados, pero en este contexto el nombre "Troll" se utiliza en Internet derivado de las criaturas místicas del mismo nombre de la literatura de fantasía, en donde existen todo tipo de Trolls que por lo general son unas repugnantes criaturas empeñadas en malicia y maldad, en muchos casos merodeando por calabozos o laberintos en busca de víctimas. En Internet se les encuentra en blogs, foros de discusiones, canales de chat (como IRC), y en cualquier otro lugar donde se publiquen comentarios públicos disponibles a varias personas. Razones/motivos para ser Troll: Por lo general los que estudian los Trolls en Internet dicen que su comportamiento se debe a uno o mas de estos factores: 1. Inmadurez emocional. 2. Envidia hacia los demás. 3. Falta de atención. 4. Problemas varios de índole psicológico. Además, la mayor recomendación dada para lidiar con los Trolls es la indiferencia. Simplemente ignórenlos... Y como siempre, pueden acceder a mas artículos similares en la sección de "Pregunta a eliax", y enviar sus preguntas por este medio. autor: josé elías |

|

|

|

|

|

jueves, mayo 14, 2009

|

Todos hemos visto esas películas en donde una persona utiliza sus poderes "telepáticos" para comunicarse con otra a gran distancia y hemos quedados o escépticos o asombrados. Todos hemos visto esas películas en donde una persona utiliza sus poderes "telepáticos" para comunicarse con otra a gran distancia y hemos quedados o escépticos o asombrados.La Telepatía de la manera sobrenatural que no las presentan simplemente no es posible, sin embargo, la ciencia si lo hará posible muy próximamente, y ya se están dando los primeros pasos... Tenemos noticia de que DARPA, la misma división del Pentágono de los EEUU que inventó algo llamado "Internet" hace unas pocas décadas, está creando las tecnologías necesarias para permitir el equivalente a la Telepatía entre soldados. Esta tecnología bautizada por DARPA como Silent Talk (Habla Silenciosa), se basa en leer los patrones mentales que se generan cuando pensamos en hablar, detectar los sonidos que estos representan, deducir las palabras, y después generarlas remotamente con un sintetizador de voz. Los que han asistido a mis charlas de "Hacia la Humanidad 2.0 y mas allá..." recordarán que esto es precisamente lo que deduje sería posible próximamente, dado que las tecnologías necesarias están disponibles hoy y era solo tiempo de conectarlas unas con otras. Fuente de la noticia autor: josé elías |

|

|

|

|

|

lunes, mayo 11, 2009

|

El otro día, viendo noticias en TV (cosa que hago muy poco en estos días) noté como un video que pasaron por el programa había sido enviado por una persona que simplemente estaba pasando por el lugar de unos hechos, y decidió grabar con su celular lo que sucedía, y enviarlo al noticiero. El otro día, viendo noticias en TV (cosa que hago muy poco en estos días) noté como un video que pasaron por el programa había sido enviado por una persona que simplemente estaba pasando por el lugar de unos hechos, y decidió grabar con su celular lo que sucedía, y enviarlo al noticiero.Esto no es nada nuevo, pues no solo sucede con relativa frecuencia en estos días, sino que además la tendencia inició con las primeras cámaras de video portátiles de los 1980s. Sin embargo, esas cámaras portátiles de antes eran demasiado grandes como para uno andar con ellas todo el tiempo grabando todo lo que le captara la atención, mientras que hoy día la mayoría de los celulares que graban video mantienen tales videos encerrados en el celular. En la vasta mayoría de los casos estos videos nunca salen de la cámara hasta el mundo. Sin embargo, una nueva generación de celulares (y cámaras digitales) está llegando al mercado que tienen una particularidad bastante interesante: Pueden subir lo que captan inmediatamente a Internet. Y eso, creo que será el inicio de un profundo cambio en la manera en que los ciudadanos protegemos nuestros derechos, y la democracia de nuestras naciones. Sucede que hoy día si grabo un video con mi celular de un policía acosándome, es muy posible que ese policía simplemente agarre mi celular, lo confisque, o lo parta en pedazos en el acto, evitando que el resto del mundo sepa lo que ocurrió. Sin embargo, con esta nueva generación de celulares, la historia es otra por completo. Ahora será posible, en tiempo real, subir al Internet todo lo que captan nuestros celulares, desde grabaciones de conversaciones hasta fotos y videos, lo que significa que no habrá "marcha atrás" y todo el mundo sabrá la verdad de las cosas en el momento que ocurran, cosa que sin duda hará pensar dos veces al sub-segmento corrupto de las autoridades que abusan de su poder. Cuando esta tecnología esté masificada (hoy día es un nicho), creo que tendrá un profundo impacto en la manera en que somos tratados tanto en entornos privados como públicos, pues literalmente el Internet estará vigilándonos en todo momento. Esto sería por ejemplo una gran herramienta para mujeres que son abusadas violentamente, pues no solo podrán los familiares, amigos y autoridades saber lo que ocurre inmediatamente, sino que además por medio de las coordenadas GPS del celular saber dónde está ocurriendo el hecho en esos momentos. Así mismo me puedo imaginar escenarios similares en temas de fraudes, sobornos, asesinatos, robos, acoso sexual, amenazas, raptos, violaciones, etc. O en otras palabras, y como aludo en el título, los celulares unidos al Internet significan una potente arma para vigilar nuestros derechos, democracia, y seguridad, y no me sorprendería si dentro de unas décadas hablemos de estos dispositivos como la segunda gran ola que habilitó la democracia digital (siendo la primera ola el Internet mismo). Y como siempre, pueden leer mas de mis opiniones y análisis en la sección bajo ese nombre a la derecha de la página principal de eliax. autor: josé elías |

|

|

|

|

|

sábado, mayo 9, 2009

|

Si en estos días recientes tu PC con Windows, o la de tus amigos, familiares o empresa quedó inutilizable por completo, solo llegando Windows a la primera pantalla negra de inicio y después quedando inutilizable, es posible que esa máquina haya sido blanco de la botnet Zeus/Zbot, un programa que se estima dejó unas 100,000 máquinas en ese mismo estado en el último mes. Si en estos días recientes tu PC con Windows, o la de tus amigos, familiares o empresa quedó inutilizable por completo, solo llegando Windows a la primera pantalla negra de inicio y después quedando inutilizable, es posible que esa máquina haya sido blanco de la botnet Zeus/Zbot, un programa que se estima dejó unas 100,000 máquinas en ese mismo estado en el último mes.Una botnet, para el que no sepa, es una especie de virus, pero replicado en miles de máquinas y todos controlados por alguna entidad centralizada para utilizar tu PC como una zombie que obedece a sus comandos, incluso bajo tus propias narices sin tú saber lo que ocurre (salvo quizás notar que el Internet se te pone bastante lento sin razón alguna aparente). Esto de inhabilitar tantas máquinas es un caso extraño debido a que estas redes dejan bastante dinero a la mafia de Internet, por lo que eliminarlas es igual a cerrar las puertas del negocio. Sin embargo, algunos expertos tienen teorías de por qué esto ocurrió. Una de ellas es que la red fue invadida por un grupo de mafiosos que compiten con los creadores de Zeus/Zbot. Otra teoría es que los creadores de la red lograron sacar tantos datos importantes (como números de tarjetas de crédito, claves bancarias, etc) que decidieron inhabilitar las máquinas para que sus usuarios no pudieran acceder a Internet y darle tiempo a los criminales para poder "limpiar" las cuentas bancarias y tarjetas de crédito de las víctimas. Esta, en mi opinión, es una razón mas (en una lista interminable) para que se creen leyes internacionales que breguen con el crimen cibernético, y pongan fuertes sanciones y períodos de cárcel a los responsables y colaboradores de estos actos. Hoy día cualquier persona puede hacer este tipo de vandalismo y quedar 100% inmune ya que estas personas simplemente despliegan sus ataques desde países que no tienen leyes para lidiar con estos casos. Fuente de la noticia autor: josé elías |

|

|

|

|

|

jueves, mayo 7, 2009

|

Actualmente hay un problema con Windows 7 que todo usuario de las versiones "Beta" y "Release Candidate" deben arreglar, o se arriesgan a una vulnerabilidad corregida en otras versiones de Windows. Actualmente hay un problema con Windows 7 que todo usuario de las versiones "Beta" y "Release Candidate" deben arreglar, o se arriesgan a una vulnerabilidad corregida en otras versiones de Windows.El problema tiene que ver con que en Windows 7 por defecto los nombres de los archivos esconden la extensión del archivo (por ejemplo, un archivo Word termina con .doc, y uno de Powerpoint termina en .ppt, y una imagen JPEG termina en .jpg). Eso significa que una imagen que se llame "bebe.jpg" solo saldrá como "bebe". La razón de esto es esconder datos innecesarios y mostrar nombres de archivos mas amigables. El problema en Windows 7 sin embargo es que es fácil engañar a un usuario para que ejecute código maligno de esta manera. El truco sería por ejemplo hacer que abras un archivo llamado bebe.jpg.exe, ya que en este archivo la extensión .exe se escondería y tu solo verías bebe.jpg que aparenta ser una simple foto, cuando en realidad estás arrancando un programa .exe. Debido a esto, hasta que salga la versión final de Windows 7, es importante que todo usuario de Windows 7 cambie esa configuración para que siempre te muestre todas las extensiones. Los pasos a seguir para hacer esta corrección los ofrezco para Windows XP, pero asumo que en Windows 7 será algo similar: 1. Inicia el Explorador de Windows (puedes hacerlo haciendo clic en "Mi PC" o mejor aun utilizando la combinación de teclas Windows-E). 2. En la ventana que surgirá elige la opción que dice "Tools" ("Herramientas") y después elige "Folder Options" ("Opciones de Carpeta"). 3. En la nueva ventana que surgirá elige la solapa que dice "View" ("Ver"), y en la larga lista de opciones localiza donde dice "Mostrar Extensiones para tipos conocidos de Archivo"). 4. Ahora simplemente dale "Apply" ("Aplicar") y después antes de cerrar esa ventana haz clic sobre el botón que dice "Apply to all folders" ("Aplicar a todas las carpetas"). Esto es muy necesario para que el cambio se haga globalmente y no solo para esa ventana del Explorador de Windows. Y como siempre, pueden leer mas noticias de Seguridad Informática en la sección de Tecno-Seguridad en eliax. Fuente de la noticia Previamente en eliax: El comando secreto de Windows que te arregla tu red (Marzo 2007) autor: josé elías |

|

|

|

|

|

jueves, abril 30, 2009

|

Una de las operaciones mas molestas y peligrosas de Windows es su afán de querer ejecutar programas almacenados en discos externos o memorias USB en el momento que estas son insertadas en nuestras PCs y laptops. Una de las operaciones mas molestas y peligrosas de Windows es su afán de querer ejecutar programas almacenados en discos externos o memorias USB en el momento que estas son insertadas en nuestras PCs y laptops.El nombre de esta tecnología es AutoRun (Auto-Arranque) y es utilizado constantemente por creador de virus para transferir sus programas de una PC a otra. El problema es tan serio que hoy día hay que cruzar los dedos, rezar a todos los dioses y esperar que el programa que tenemos de anti-virus no nos falle cada vez que insertamos una memoria externa por medio de USB a nuestras máquinas. Ahora, Microsoft acaba de anunciar que desabilitará esta funcionalidad en la versión final de Windows 7, así como en próximas actualizacione de Windows XP y Vista. Noten que esto no afectará a dispositivos solo de escritura como CD-ROM y DVD-ROM los cuales continuarán con la funcionalidad actual. Así que aplausos a Microsoft ya que después de varios años de súplica por parte de todo tipo de usuario, y decenas de miles de virus después, decidió hacer este cambio... Fuente de la noticia autor: josé elías |

|

|

|

|

|

viernes, abril 24, 2009

|

En la Hack In The Box Security Conference (HITB), celebrada esta semana en Dubai, hackers demostraron una técnica que permite tomar control total de Windows 7, y de una manera que según ellos es imposible de prevenir por parte de Microsoft. En la Hack In The Box Security Conference (HITB), celebrada esta semana en Dubai, hackers demostraron una técnica que permite tomar control total de Windows 7, y de una manera que según ellos es imposible de prevenir por parte de Microsoft.El problema según los investigadores es que esto ataca a una vulnerabilidad en el diseño mismo de Windows 7, específicamente en la manera en que este arranca por primera vez cada vez que enciendes tu máquina. Los hackers que lograron esta hazaña inclusive demostraron código funcionando, y lo bautizaron como VBootkit 2.0. Por ahora la única "buena" noticia es que para que este ataque funcione se necesita acceso físico a la PC para instalar el programa, sin embargo después de instalado este puede ser controlado remotamente de manera sigilosa. Lo grave de este programa es que funciona como un rootkit, que en términos simples significa que este programa controla a Windows "desde afuera" y no desde adentro de Windows, lo que hace de su detección prácticamente imposible. Fuente de la noticia autor: josé elías |

|

|

|

|

|

martes, abril 21, 2009

|

Según el prestigioso periódico Wall Street Journal, hackers de posible procedencia China infiltraron los sistemas informáticos del Pentágono y se robaron "TeraBytes" (es decir, miles de GigaBytes) de datos de su proyecto más caro valioso proyecto, el proyecto Joint Strike Fighter (el avión caza de última generación de los EEUU), un proyecto valuado en nada menos que US$300,000 Millones de dólares. Según el prestigioso periódico Wall Street Journal, hackers de posible procedencia China infiltraron los sistemas informáticos del Pentágono y se robaron "TeraBytes" (es decir, miles de GigaBytes) de datos de su proyecto más caro valioso proyecto, el proyecto Joint Strike Fighter (el avión caza de última generación de los EEUU), un proyecto valuado en nada menos que US$300,000 Millones de dólares.Según las fuentes, este tipo de ataques ha incrementado significativamente en los últimos 6 meses, e inclusive también se ha confirmado que los sistemas de control aéreo de la Fuerza Aérea de los EEUU también fueron infiltrados. Esta noticia sale a la luz justo un mes de que el Pentágono emitió un reporte en donde dice que las fuerzas militares de China están teniendo un progreso constante en el desarrollo de armas informáticas para desplegar en Internet, y apenas días de que informáramos acá en eliax de que el gobierno de los EEUU está a punto de crear una nueva posición ejecutiva de alto nivel para un Jefe de Seguridad Cibernética de esa nación. No se si lo han notado, pero este tipo de noticias surge con mucho más frecuencia recientemente, sugiriendo que los casos no detectados o reportados a la prensa son mucho más y posiblemente más serios, lo que pareciera indicar que estamos en los inicios de una guerra informática, en donde toda nación involucrada niega participación por sus medios diplomáticos. Sin embargo me pregunto, ¿hasta donde durará esta diplomacia antes de que una nación como EEUU acuse abiertamente y amenace a otras naciones haciendo este tipo de guerras? Fuente de la noticia autor: josé elías |

|

|

|

|

|

domingo, abril 19, 2009

|

Según un estudio realizado por la empresa de seguridad informática McAfee, el año pasado se enviaron en todo el mundo la asombrosa cantidad de 62 millones de millones de correos no deseados o SPAM (es decir, 62 billones en español, o 62 trillions en inglés - lean por qué). Según un estudio realizado por la empresa de seguridad informática McAfee, el año pasado se enviaron en todo el mundo la asombrosa cantidad de 62 millones de millones de correos no deseados o SPAM (es decir, 62 billones en español, o 62 trillions en inglés - lean por qué).Según el estudio, si tomamos en consideración la cantidad de energía necesaria para enviar estos 62 billones de correos no deseados, esa energía hubiera sido suficiente como para abastecer de electricidad a 2.4 millones de hogares durante todo un año. Nota explicativa adicional: Muchos usuarios que no son técnicos preguntan ¿pero por qué simplemente no apresamos a estas personas y/o empresas que envían todos estos correos SPAM que nadie desea? Y la respuesta es que en primer lugar, en la basta mayoría de los casos, no se sabe quien envía estos correos, y en otros casos los responsables están operando desde naciones que no poseen leyes que penalicen esta práctica. La razón por la cual es tan difícil saber desde donde originan estos emails, es porque casi en el 100% de los casos estos emails provienen de máquinas de usuarios comunes y corrientes, que no saben que un virus los ha infectado y empezado a utilizar la máquina con su conexión a Internet para enviar millones de correos a otras personas, sin el propietario de la máquina saber lo que ocurre bajo sus propias narices. Muchas veces esa es la razón por la cual tu PC y/o conexión a Internet puede aparentar muy lenta, ya que estos troyanos están utilizando tu PC de forma gratuita e ilícita para cometer sus fechorías. Esta es una de las razones por la cual abogo a que integremos las naciones del mundo bajo un mismo marco universal, que entre otras cosas penalice este tipo de acciones en cualquier país del mundo en donde ocurran, ya que al final del día este tipo de problemas nos afecta a todos, y no podemos simplemente vendarnos los ojos y pensar que esto es solo un problema de un país determinado. Fuente de la notici Previamente en eliax: Sobre el mercadeo SPAM (emails no deseados) (Octubre 2005) 8 botnets responsable del casi 100% del SPAM global (Marzo 2008) Llegó el tiempo de integrar a la humanidad bajo un mismo marco (Agosto 2008) Mañana se activa el virus Conficker en millones de máquinas (Marzo 2009) La Era de los Cánceres Informáticos (mas allá de los virus) (Abril 2009) autor: josé elías |

|

|

|

|

|

sábado, abril 18, 2009

|

Para que vean, que nada es seguro (y como explicado acá en eliax recientemente), el sistema operativo acaba de ser "desvirginizado" estrenando su primera BotNet de hackers, con un programa llamado el OSX.Iservice. Para que vean, que nada es seguro (y como explicado acá en eliax recientemente), el sistema operativo acaba de ser "desvirginizado" estrenando su primera BotNet de hackers, con un programa llamado el OSX.Iservice.Una BotNet, para los que no estén al tanto, es un programa insertado en forma de Virus en el sistema operativo, y después utilizado remotamente en modo Troyano para controlar tu PC o hacer que haga trabajos en Internet sin tu saber que lo está haciendo (como enviar SPAM, robar claves, romper códigos, etc). Lo mas alarmante es que la BotNet ya está en acción y siendo utilizada activamente por sus creadores. El programa malévolo se introduce en las Macs por medio de versiones pirateadas de iWork’09 y Adobe Photoshop CS4, por lo que si haz instalado uno de estos programas es muy importante que verifiques a ver si estás infectado o no. En los enlaces abajo puedes acceder a una herramienta para removerlo de tu Mac. ¡Gracias a todos los que enviaron esta noticia, aunque Moisés Bretón fue el primero! Y como siempre, pueden leer mas noticias de Seguridad Informática en la sección de Tecno-Seguridad en eliax. Fuente de la noticia Detalles técnicos del Virus desde Symantec Herramienta para remover este virus de OS X autor: josé elías |

|

|

|

|

|

martes, abril 14, 2009

|

Desde que el primer virus informático fue creado en 1971 (el experimental virus Creeper en ARPANET, antes de siquiera el ARPANET haberse convertido en el INTERNET), estos programas han evolucionado desde simples experimentos de laboratorio y maneras de jugarle bromas a amigos, a verdaderos problemas de seguridad, privacidad, y a un negocio ilícito de cientos o miles de millones de dólares al año. Inclusive han llegado hasta el espacio exterior. Desde que el primer virus informático fue creado en 1971 (el experimental virus Creeper en ARPANET, antes de siquiera el ARPANET haberse convertido en el INTERNET), estos programas han evolucionado desde simples experimentos de laboratorio y maneras de jugarle bromas a amigos, a verdaderos problemas de seguridad, privacidad, y a un negocio ilícito de cientos o miles de millones de dólares al año. Inclusive han llegado hasta el espacio exterior.Pero aun en todas sus variantes (virus, gusanos, troyanos, botnets, etc), una característica ha sido siempre la misma, y es que estos virus fueron diseñados para ser "pasajeros", en el sentido de que eventualmente se sabía que se encontraría una "cura" (o "anti-virus"), y este se erradicaría en unos pocos días después de ser descubiertos. Sin embargo, si algo hemos aprendido del virus/troyano/gusano Conficker, del cual les hablamos acá en eliax antes que este azotara al Internet, es que este pertenece a una nueva generación de virus, una pensada para vivir al largo plazo, como un cáncer, razón por la cual denomino a esta nueva generación "Cánceres Informáticos". Hablamos de un programa que no solo infecta como un virus, o se mantiene sigiloso aguardando órdenes como un troyano, o se desplaza de computadora a computadora como un gusano, sino que algo mucho mas que la suma de todas esas partes. Conficker fue deliberadamente diseñado para subsistir por varias semanas, meses, o quizás años. Es decir, estamos viendo el inicio de una plataforma en el mundo de los virus, una plataforma evolutiva de cánceres informáticos que no podrán ser eliminados completamente y que siempre existirán en algún lugar y momento, distribuido por todo el Internet. Este nuevo tipo de cáncer informático tiene la particularidad de que está diseñado para evolucionar junto con la PC anfitriona (y en un futuro próximo, dispositivos móviles), teniendo la capacidad de auto-actualizarse a la más última versión, y de obtener las herramientas necesarias para contrarrestar cualquier anti-virus, cortafuegos (firewall), o detector de root kit con el cual se encuentre. Además está diseñado para ser inherentemente distribuido por Internet, formando su propia red virtual encima del Internet, muy similar a la red bitTorrent para intercambio de archivos. Incluso su propio código está firmado con llaves digitales de alta fuerza, lo que hace el poder inyectar código "curativo" dentro de esta nueva generación algo extremadamente difícil. Inclusive, es extremadamente difícil detectar quien lo controla, ya que estos cánceres se comunican con decenas o centenares de miles de servidores al azar, para recibir instrucciones de algunos de ellos, lo que hace la labor de rastrear estas grandes cantidades de servidores una labor casi imposible en la práctica. Son tan poderosos que hasta se hace casi imposible saber qué es lo que hacen o planean hacer, ya que guardan las instrucciones de lo que piensan hacer en código cifrado con unos algoritmos tan potentes que para cuando los investigadores logren romper su protección el cáncer ya habrá hecho lo que iba a hacer o mutado a una nueva versión. Además, y como si fuera poco, aceptan "cargas" remotas de código, lo que significa que estos cánceres pueden yacer durmientes sin ningún tipo de código maligno, esperando a una fecha determinada para escuchar instrucciones y cargar el código maligno en ese momento. Lo peor del caso sin embargo, es que será casi imposible removerlos, pues para empezar, la única forma de removerlos completamente sería reinstalando el sistema operativo, pero eso no garantiza nada, ya que si existe otra PC infectada en una red local, o si tienes un dispositivo de almacenamiento externo infectado, el cáncer volverá a contagiar tu máquina. Inclusive, aun si logras borrarlo de toda tu red, ya se sabe de virus que se cargan en el BIOS de tu PC (es decir, a un nivel mucho mas bajo que el sistema operativo tradicional como Windows, Linux o OS X), y por tanto estos podrían volver a infectar una versión totalmente nueva del sistema operativo en la misma máquina. Pero aun si logramos estar seguros de instalar todo desde cero, y sabemos que el BIOS no está infectado, lo cierto es que solo la gran minoría de los usuarios de Internet tienen el conocimiento y la capacidad técnica para lograr esta desinfección, ya que la basta mayoría de los usuarios ni siquiera saben que están infectados, o que este problema existe con sus equipos. Y es en este tipo de usuarios, en particular aquellos que nunca actualizan sus sistemas operativos o que nunca instalan antivirus, en donde estos cánceres informáticos se reproducirán con mas rapidez, por lo que no importa lo que hagan los usuarios mas conocedores de estos temas, estos cánceres continuarán propagándose a millones de máquinas con poco que podamos hacer. Y estas millones de máquinas se pondrán en buen uso, ya que entre todas ellas los creados de estos cánceres podrán crear el equivalente a super-computadoras distribuidas que venderán poder de procesamiento al mejor postor en el mercado negro. Esto significa que se hará mas frecuente el romper la seguridad de grandes instituciones financieras y de comercio electrónico de todo tipo, así como se amplificará el espionaje, chantaje, y robo de identidad por Internet. Así que por ejemplo, en vez de los hackers depender de algunas cuantas máquinas especializadas trabajando en paralelo para romper la protección de algo como es el protocolo SSL (como hicieron estos investigadores), será posible ahora obtener herramientas pre-fabricadas y que ejecutan en estas plataformas, para uno poder utilizar el poder de millones de máquinas de todo tipo en paralelo para lograr lo mismo, pero de manera más barata, fácil, eficaz, y rápida. Pero, ¿y qué podremos hacer al respecto? Pues no es nada sencillo, pero algunas cosas que me vienen a la mente son: 1. Educar a la ciudadanía sobre estos temas. Estas ya no son cosas arbitrarias de la vida cotidiana, sino cosas tan importantes como ser robado a mano armada dentro de un banco. 2. Crear mejores normas de seguridad en sistemas operativos, tanto en hardware como en software, y con código abierto que pueda ser inspeccionado por cualquiera, con el fin de poder encontrar y corregir fallas mas rápidamente. 3. Imitar la manera que la biología lidia con virus y cánceres biológicos, creado software adaptable que observa el comportamiento de su entorno y detecta estas intrusiones y se apura inmediatamente a aislarlo y eliminarlo antes de que sea demasiado tarde. 4. Es posible que a largo plazo (y esto es algo que no me gusta) tengamos que terminar con la privacidad y el anonimato y sucumbir a tener que utilizar equipos que son identificables en Internet con un ID único y universal (como una vez trató de hacer Intel ante la protesta de muchos), y que solo acepten código firmado digitalmente (al estilo DRM) por una entidad conocida, y que solo ejecute en un hardware específico para cada usuario, esto con la finalidad de evitar el "síndrome de los usuarios ignorantes" que ejecutan todo lo que ven en Internet sin pensarlo dos veces. 5. Entender que detrás de estos virus se sientan humanos (por ahora), por lo que debemos intensificar las labores de agencias de inteligencia en búsqueda de estas personas fuera del Internet. Sin embargo, al igual que los virus y cánceres biológicos, creo que debemos prepararnos para una batalla a largo plazo, en donde la realidad será que tendremos que convivir con estos organismos informáticos durante un muy largo tiempo (por no decir por siempre)... Y como siempre, pueden leer mas de mis opiniones y análisis en la sección bajo ese nombre a la derecha de esta página en eliax.com, y a los que le interesen temas de seguridad informática es posible que quieran visitar la sección de Tecno-Seguridad en eliax autor: josé elías |

|

|

|

|

|

lunes, abril 13, 2009

|

Es muy posible que la mayoría de los que lean este artículo no sepan qué es IDART (Information Design Assurance Red Team), una división del Sandia National Laboratories de los EEUU, pero sí entenderán la importancia de esa entidad cuando les diga que estas son las personas responsables de proveer de seguridad tecnológica a todas las agencias importantes en los estados unidos (como la CIA, FBI, NSA, etc). Es muy posible que la mayoría de los que lean este artículo no sepan qué es IDART (Information Design Assurance Red Team), una división del Sandia National Laboratories de los EEUU, pero sí entenderán la importancia de esa entidad cuando les diga que estas son las personas responsables de proveer de seguridad tecnológica a todas las agencias importantes en los estados unidos (como la CIA, FBI, NSA, etc).Así que los editores de Tom's Hardware recientemente entrevistaron a un ex-miembro de esa organizacion sobre temas de seguridad, y la última pregunta de toda la entrevista es una de muchísima importancia, para temas que hemos venido hablando recientemente en eliax. Tan importante es la pregunta y la respuesta que las traduzco ambas a continuación: La pregunta "Una última pregunta: En 1998, los miembros del grupo [de hackers] L0pht testificaron frente al Congreso de los EEUU que un grupo de hackers que se lo propusiera podría hacer caer el Internet completo en 30 minutos. El tema de la Seguridad ciertamente ha mejorado y el Internet ciertamente ha crecido en tamaño, pero así mismo los ataques se han vuelto mas sofisticados también. ¿Crees que esa afirmación [de L0pht] todavía aplica hoy día?" La respuesta del experto Dino A. Dai Zovi "Sí, y posiblemente yo no debería decir mas que eso. Desafortunadamente, el Internet es mas frágil de lo que quisiéramos pensar y muchos de sus protocolos de su núcleo requieren de un rediseño con seguridad en mente." En otras palabras, de la palabra de uno de los mas grandes expertos de seguridad de quizás la agencia encargada de seguridad mas importante del mundo dice que no solo es el Internet bastante frágil, sino que admite que un grupo de hackers podría hacer caer el Internet en media hora. Si eso no es preocupante, no se que otra cosa podría serlo... Y como siempre, pueden leer mas noticias de Seguridad Informática en la sección de Tecno-Seguridad en eliax. Enlace a la entrevista Enlace a la página 8 de la entrevista Previamente en eliax: Alerta máxima en seguridad en Internet con DNS, cómo protegerte (Julio 2008) Alerta: Revelan la vulnerabilidad mas grande de Internet: BGP (Agosto 2008) El Protocolo_X, o como sobrevivir sin Internet o en un mundo en caos (Marzo 2009) Respuesta a los comentarios sobre el Protocolo_X (Marzo 2009) Descubren red de hackers que violó seguridad de 103 países (Marzo 2009) Incapacitan Internet en Silicon Valley, con un serrucho (Abril 2009) La CIA: Hackers infiltraron infraestructura que controla electricidad (Abril 2009) autor: josé elías |

|

|

|

|

|

viernes, abril 10, 2009

|

Continuando con el artículo anterior, ahora los dejamos con esta noticia para que ponderen su significado. Continuando con el artículo anterior, ahora los dejamos con esta noticia para que ponderen su significado.Según altos oficiales de seguridad nacional, hackers trabajando como ciber-espías han definitivamente violado la seguridad de los sistemas que controlan el sistema eléctrico de los EEUU, e inclusive han encontrado pruebas de software que ha sido implantado en los sistemas de manera sigilosa, con el posible propósito de lanzar un ataque desde Internet para controlar o deshabilitar estos sistemas remotamente. Los hackers, según estos expertos, provinieron de China, Rusia y otros países, y aunque no hicieron daño inmediato, especulan que el propósito era tener un tipo de ciber-arma preparada en caso de alguna guerra futura. Agrega uno de los expertos de manera explícita: "Tanto los Chinos como los Rusos han tratado de crear un mapa de nuestra infraestructura eléctrica". Según el artículo, muchos de estos ataques ni siquiera fueron detectados por las agencias a cargo de estos sistemas, sino que por agencias de inteligencia (como la CIA). Mas alarmante que esto es que estos mismos oficiales advierten que el mismo peligro están sufriendo los sistemas de agua potable, alcantarillado, y otras infraestructuras claves. Para que tengan una idea de lo crítico y frágil que son estos sistemas, en el artículo dan un ejemplo de como en el año 2000 un empleado australiano insatisfecho manipuló los sistemas que controlaban la aguas residuales y logró hacer que mas de 200,000 galones de agua contaminada se esparcieran por los parques y ríos de esa nación. Una vez mas, espero que los escépticos entiendan mejor la razón de mi propuesta sobre el Protocolo_X. Fuente de la noticia Otra fuente de esta noticia Y otra fuente (en la BBC) autor: josé elías |

|

|

|

|

|

jueves, abril 9, 2009

|

Ayer en la mañana Silicon Valley (o Valle del Silicio, la cuna de la computación moderna en el Siglo 20) se despertó sin Internet, sin servicio de telefonía celular, sin conectividad a los servicios de emergencia (llamadas al "911"), sin tráfico de datos entre varios de los centros de datos mas importantes del país, y en una parálisis en el comercio electrónico, y todo por un acto de vandalismo en donde un criminal decidió cortar un par de cables de fibras ópticas en un punto clave de la red de AT&T. Ayer en la mañana Silicon Valley (o Valle del Silicio, la cuna de la computación moderna en el Siglo 20) se despertó sin Internet, sin servicio de telefonía celular, sin conectividad a los servicios de emergencia (llamadas al "911"), sin tráfico de datos entre varios de los centros de datos mas importantes del país, y en una parálisis en el comercio electrónico, y todo por un acto de vandalismo en donde un criminal decidió cortar un par de cables de fibras ópticas en un punto clave de la red de AT&T.Sin embargo, lo mas sorprendente del caso es que la herramienta utilizada para este acto que paralizó una de las áreas tecnológicas y financieras mas importantes del mundo, fue un simple serrucho del tipo que uno compraría en cualquier ferretería por unos pocos dólares. Eventualmente AT&T pudo dar con los puntos de corte y restaurar el servicio, e inclusive está investigando con el FBI y ofreciendo una recompensa de US$250,000 dólares que lleve a la captura del (o los) responsable de este hecho, pero creo que al final del día, si esto no fue una advertencia clara de lo frágil que es el Internet, y de lo que yo quise explicar con mi editorial reciente sobre el Protocolo X, no se que mas pueda ser. Como he advertido anteriormente, si esto es lo que se puede hacer con un serrucho, a uno de los centros tecnológicos mas modernos del mundo, imaginen que se podría hacer con un ataque coordenado a gran escala (para saber que ocurría, lean mi artículo sobre el Protocolo X) en los enlaces acá abajo... Una de las fuentes de esta noticia autor: josé elías |

|

|

|

|

en camino a la singularidad...

©2005-2025 josé c. elías

todos los derechos reservados

como compartir los artículos de eliax

Seguir a @eliax