Tecno-Seguridad

|

viernes, diciembre 19, 2014

|

Esto que reporto hoy acá en #eliax, es en mi opinión la brecha de seguridad más grande que he conocido en términos de seguridad y violación de privacidad en redes celulares... Esto que reporto hoy acá en #eliax, es en mi opinión la brecha de seguridad más grande que he conocido en términos de seguridad y violación de privacidad en redes celulares...Se trata de que un par de investigadores (fuente), trabajando independientemente, han descubierto que el protocolo de nombre SS7 (Signalling System No. 7) que es utilizado en el 100% de todas las redes celulares del mundo (y sí, eso implica todo celular desde un Nokia o Android hasta un iPhone, y cualquier red, desde Claro hasta Orange), tiene problemas fundamentales de diseño en la forma que maneja la seguridad de las llamadas, permitiendo que cualquier persona desde cualquier parte del mundo, y desde cualquier red celular, pueda acceder a escuchar y grabar no solo llamadas realizadas global o localmente, sino que además tener acceso a los mini-mensajes que se envían entre redes. De paso, es incluso hasta posible acreditar llamadas a terceros por medio de SS7, pudiendo esto abrir la puerta a grandes engaños a las operadores telefónicas un tanto difíciles de diagnosticar a simple vista. Para los que no son técnicos, SS7 es un protocolo "fuera de banda" que se utiliza como una forma de controlar las llamadas. Las llamadas celulares esencialmente transitan un canal en forma de datos, y el protocolo SS7 transita otro canal de control. Esta separación se hizo por motivo de seguridad, de modo que en teoría un hacker no pudiera "salirse del canal de la llamada" al canal de control para engañar al sistema. El problema es, que aunque en años recientes con la movida a redes 3G/4G/LTE se ha modernizado el tema de los datos de llamada haciéndolas más seguras, eficientes y confiables, todos estos nuevos protocolos de datos dependen del protocolo de control SS7 desarrollado en los 1980s, y que hoy día es para todos los fines de seguridad, totalmente obsoleto, pues se hace trivial con el conocimiento adecuado entrar al canal de control de SS7 para entonces controlar el canal de datos de las llamadas. Según los investigadores que hicieron este descubrimiento (y que detallarán en una conferencia antes de fin de año), es bastante posible que estas vulnerabilidades se conocían desde hace tiempo por agencias de espionaje gubernamental y otros hackers profesionales, y que apenas ahora (gracias a los Wikileaks y otros eventos recientes) nos estamos enterando... Y lo peor del caso es que debido al diseño de SS7, aunque uno que otro operador de red ponga medidas de seguridad para evitar varios de sus ataques, solo se necesita de un solo punto de entrada al sistema (como por ejemplo, de cualquier otro operador del mundo) para romper la seguridad globalmente. En otras palabras, si hipotéticamente de la noche a la mañana el 99% de operadores de telefonía móvil pudiesen hacer algo al respecto (algo no probable por el momento, dado la seriedad y complejidad técnica de la vulnerabilidad), solo se necesitaría tener acceso a ese restante 1% de operadores para romper la seguridad del restante 99%. O en otras palabras, esto es un problema que debe arreglarse desde raíz con un nuevo protocolo. Pero, ¿cómo poder uno confiar en comunicarse de forma segura entonces? Pues la solución es no utilizar los números telefónicos para hacer llamadas tradicionales, ni enviar mini-mensajes ("SMS", "MMS") tradicionales, sino utilizar sistemas alternativos como las llamadas FaceTime o mensajes iMessage de Apple, o la mensajería de texto y voz de programas como WhatsApp, los cuales ofrecen cifrado de datos de extremo a extremo, circunavegarndo los controles de SS7. autor: josé elías |

|

|

|

|

|

lunes, julio 28, 2014

|

Si yo fuera un extraterrestre y estuviese observando la civilización terrestre en estos instantes, mis pensamientos posiblemente sería similares a estos: Si yo fuera un extraterrestre y estuviese observando la civilización terrestre en estos instantes, mis pensamientos posiblemente sería similares a estos:"Pobres ignorantes, se la pasan peleando entre ellos, creyendo y debatiendo sobre cosas imaginarias, mientras la gran mayoría se olvida que están habitando apenas una delgada capa frágil sobre la superficie de un pequeño planeta azul, expuesto a todas las condiciones del clima espacial, en donde fácilmente cualquier evento natural puede hacer que todos desaparezcan en un abrir y cerrar de ojos, como ya ha ocurrido incontables veces en el pasado del planeta. Es asombroso ver como apenas unos cuantos representando menos del 0.01% de su población son los que piensan en términos de la realidad del universo, y están tratando de salvar la vidas de todo el restante 99.99% por medio del desarrollo científico y tecnológico. Si tan solo esa mayoría dejara sus diferencias a un lado y pensara en aportar más recursos para esa diminuta minoría que simplemente quiere salvarlos de la extinción..." Habiendo dicho eso, noten lo que científicos de la NASA acaban de revelar después de analizar datos de mediciones extensas sobre las Eyección de Masa Coronal que con frecuencia emanan del Sol, y en particular una espectacular de hace apenas 2 años: La Tierra estuvo a punto de literalmente recibir directamente una de estas mega-eyecciones, y de una forma espectacularmente escalofriante... Sucede que muchas condiciones de dieron para que si la Tierra hubiese recibido esa eyección, todavía estuviésemos hoy día tratando de rehacer nuestra civilización. ¿Y qué fue lo que sucedió? Pues una serie de eventos fortuitos de carácter potencialmente catastrófico. Para empezar, en la misma dirección en donde se produjo esa particular eyección, hubo otra eyección 4 días antes que abrió el camino para que la segunda pasara de manera initerrumpida en su camino a la Tierra. Eso es como decir que alguien dispare una bala de cañón por el medio de un lago a tremenda velocidad, y justo detrás de esa bala de cañón disparar otra antes de que se cierra el agua detrás de la primera, de modo que la segunda viaje sin fricción con el agua y llegue con más energía. Pero como si fuera poco, apenas 10 minutos después de esa segunda eyección también en la misma dirección, ocurrió otra tercera más, como para ponder el suspiro sobre el pastel y hacer las cosas más interesantes. Pero, ¿qué nos salvó? Pues afortunadamente, 1 semana. Pues apenas exactamente 1 semana antes, el mismo lugar en donde salieron esas eyecciones estaban apuntando directamente hacia nosotros, por lo que de haber ocurrido eso apenas 7 días después, ustedes quizás no estarían leyendo esto ahora mismo (en la foto que acompaña este artículo, la ráfaga de fuego que ven saliendo del Sol en la parte inferior izquierda, es de lo que estamos hablando, y noten que la Tierra completa cabe cientos de veces dentro de esa llamarada solar). ¿Y cuáles hubiesen sido los estragos? Pues según los datos, la energía de esa eyección hubiese frito todos los circuitos electrónicos y eléctricos sobre la faz de la Tierra, lo que significa desde los sistemas de navegación GPS en el espacio, hasta los sistemas eléctricos de aviones, trenes, barcos, automóviles, hogares, edificios, fábricas, y calles, así como el 100% de todo el Internet y todas las computadores, incluyendo celulares y electrodomésticos, y dada la gran dependencia que tenemos de estos dispositivos y de la electricidad, eso de paso hubiese creado todo un caos a la hora de abastecer de alimentos a la población, o de hacer llegar agua y recoger desperdicios. Según un estimado, en el mejor de los casos esto hubiese tenido un costo mayor al de 2 millones de millones de dólares en daños, aunque en el peor caso hablamos de hambre y muertes generalizadas en todo el planeta, y caos en salubridad, más incontables pérdidas materiales y humanas ocasionadas por el pánico generalizado. ¿Cuál es la lección a aprender aquí? Pues para empezar, deberíamos estar preparados para lidiar con temas catastróficos a escala mundial como este, utilizando quizás mi propuesta del Procotoco X que propuse hace 5 años acá mismo en eliax (y que recomiendo leer). Sin embargo, esa es una preparación reactiva a este tipo de eventos. Lo segundo es, que debemos preparar una solución proactiva, para estar preparados antes de que algo como esto ocurra, y la única manera de hacer eso es a través de la ciencia y la tecnología. A tal fin, debemos acelerar el desarrollo de tecnologías que nos permitan (1) lidiar con los efectos de estos eventos cataclísmicos, (2) y proteger la vida del planeta fuera de este, razón por la cual es tan importante no solo crear tecnologías para sintetizar nuestra existencia en ambientes bio-sintéticos no-tradicionales (algo que estamos empezando a lograr por medio de La Singularidad Tecnológica), sino además explorar otros mundos (lean este editorial al respecto acá mismo en eliax). Eventualmente, nuestro objetivo será este... ¡Gracias al lector Maxivac por el enlace a la fuente! autor: josé elías |

|

|

|

|

|

lunes, julio 7, 2014

|

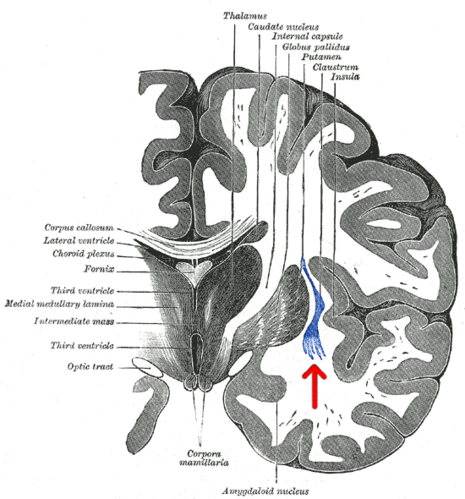

La ciencia acaba de derrumbar otro mito más de nuestro pensamiento colectivo acumulado por milenios, y tiene que ver con el origen de nuestra conciencia... La ciencia acaba de derrumbar otro mito más de nuestro pensamiento colectivo acumulado por milenios, y tiene que ver con el origen de nuestra conciencia...Hasta la fecha, muchos creen ciegamente que nuestra conciencia no se encuentra en nuestro cerebro, sino que es parte de un supuesto espíritu invisible que todos poseemos dentro de nosotros. Esto es similar a lo que por milenios se creía de los sentimientos, en donde la mayor parte del mundo literalmente creía que estos eran generados por el órgano del corazón (cosa de lo cual hoy día nos reímos todos). Sin embargo, un nuevo y asombroso experimento acaba de demostrar el punto exacto (o más correctamente dicho, el área exacta) del cerebro responsable por nosotros experimentar la sensación de conciencia. Es decir, esa sensación de sentirnos que somos una persona individual que experimenta el mundo. Sucede que el área responsable de nuestra conciencia es una parte del cerebro llamada el Claustrum. El Claustrum es una delgada e irregular capa de neuronas localizadas en el centro del cerebro, justo debajo de la Neocórtex, y que de paso era hasta ahora una de las áreas menos conocidas del cerebro. Hasta hoy, se sospechaba que el Claustrum tenía algo que ver con la conciencia, y se conocía que tenía incluso un rol en coordinar la actividad de ambos hemisferios del cerebro, particularmente en labores que requieren de nuestra atención. Pero ahora se sabe que es aquí en donde habita el sentimiento de la sensación de la conciencia. Esto se comprobó en un experimento (fuente) a una mujer realizado en el Allen Institute for Brain Science en Seattle, EEUU, en donde se aisló esa sección del cerebro de la voluntaria, y se le aplicaron una serie de impulsos eléctricos de alta frecuencia. Y he aquí lo asombroso: Mientras se aplicaban esos impulsos, la mujer inmediatamente perdía la conciencia, y se quedaba "en el aire" como si viendo a la distancia, sin responder a ningún tipo de estímulo audio-visual. Y en el momento que se detenían los impulsos, esta regresaba a la normalidad inmediatamente, y sin recordar absolutamente nada de lo ocurrido. Y lo mejor de todo, es que el experimento pudo ser repetido con el mismo resultado una y otra vez durante dos días de experimentos, dejando claro que ciertamente en ese órgano es que se genera la conciencia humana. Esto sin embargo, tiene implicaciones más allá que este simple experimento, pues aparte de demostrar por fin donde surge esa sensación tan peculiar, esto también abre una Caja de Pandora con implicaciones futuras bastante preocupantes, y de las cuales ya había hablado y predicho hace varios años acá mismo en eliax. Por ejemplo, en el momento que perfeccionemos los nanobots y máquinas moleculares lo suficientemente avanzadas como para poder operar en nuestros cerebros sin ningún tipo de cirugía, ¿qué evitaría utilizar este conocimiento para desactivar millones de cerebros biológicos en masa? En mi opinión, y esto es algo que repito en varias de mis charlas, conforme avanza nuestra ciencia y tecnología, y conforme aprendemos más de nosotros mismos, nos enteramos cada vez más también de lo vulnerable que somos, ya que evolucionamos en el pasado en un ambiente totalmente diferente al que estamos entrando en estos momentos, en donde un factor de nuestra supervivencia no estaba ligado a factores tecnológicos y por tanto nuestro cerebro no tiene mecanismos innatos para defenderse de este tipo de ataques. ¿Y qué significa eso? Pues por un lado que tarde o temprano (y como expliqué en mi artículo anterior que referencié hace tres párrafos atrás) nuestros cerebros serán un blanco fácil para una nueva generación de neuro-hackers, los cuales tendrán como objetivo el control total o parcial de nuestras mentes, para fines que irían desde deshabilitarnos para que no actuemos antes ciertos escenarios, o de incluso influenciar nuestras decisiones... Pero por otro lado eso también significa que quizás ya está llegando el tiempo en donde debemos ponderar la decisión de dejar nuestros cerebros biológicos a favor de una nueva generación de cerebros sintéticos, y que puedan ser mejor protegidos por medios tecnológicos. Obviamente, para muchos eso sería una aberración (ya me imagino los fanáticos conspiracionistas que dicen que hoy día existen entidades que implantan chips en los cerebros de las personas para controlarlos), y para otros esto será sencillamente imposible (he aquí una razón por la cual es casi seguro que será posible), pero para otros tantos (y yo estoy en ese grupo), esto representará una de las más grandes oportunidades de la humanidad para mejorarnos en formas todavía inimaginables. Y si se preguntan cuándo empezaremos a ver ambos lados de este argumento florecer, en mi opinión (y dado el avance exponencial de la ciencia y la tecnología) gran parte de estos escenarios lo veremos en este mismo siglo... autor: josé elías |

|

|

|

|

|

lunes, abril 14, 2014

|

¿Que más puedo decir más allá de "se los advertí? TelexFree, el fraude piramidal que pronto dejará a cientos de miles de personas sin un centavo en sus cuentas bancarias (y lean por qué), y que incluso ya ha sido sorprendida lavando dinero en Ruanda (aparte de ser prohibida hacer negocios en Brasil por haber sido declarado un negocio ilegal), por fin ha empezado a entrar en su última etapa, tal cual les expliqué sucedería hace un tiempo atrás acá mismo en eliax... ¿Que más puedo decir más allá de "se los advertí? TelexFree, el fraude piramidal que pronto dejará a cientos de miles de personas sin un centavo en sus cuentas bancarias (y lean por qué), y que incluso ya ha sido sorprendida lavando dinero en Ruanda (aparte de ser prohibida hacer negocios en Brasil por haber sido declarado un negocio ilegal), por fin ha empezado a entrar en su última etapa, tal cual les expliqué sucedería hace un tiempo atrás acá mismo en eliax...La empresa acaba de declarar oficialmente en un comunicado legal y oficial a través de su página web oficial (que pueden leer aquí), que TelexFree se declara en bancarrota en los EEUU. Lo cómico del caso es la osadía que tuvieron en la forma de hacer el anuncio (el cual el gobierno de EEUU obliga a que hagan para conocimiento de todos los que hagan negocio con la empresa)... Si leen el comunicado, aparenta que la empresa está apenas teniendo "un pequeño problema con sus deudas" y que todo estará bien al largo plazo. Pero para el que no entienda el lenguaje legal o financiero, o para el que no esté familiarizado con el "Chapter 11" del código legal de EEUU, lo que la empresa acaba de hacer efectivamente es declararse en bancarrota. Eso es lo que significa acogerse al Chapter 11. Y como si fuera poco, la alta directiva de la empresa ya no está en la empresa, y han nombrado un "Gerente Interino" de nombre Stuart A. MacMillan, lo que ya les debe dar una pista sobre qué pasará con los fundadores iniciales de la pirámide (pista: No los van a encontrar en los EEUU). Una parte de su declaración oficial a la cual creo los que son actuales miembros de esta estafa deberían leer es esta (copio el original en inglés, y después les traduzco al español): "Even though we need to make some difficult decisions about the structure of our compensation plans, the product and the value we offer our customers—not to mention the outstanding entrepreneurial opportunities we provide our dedicated teams of Independent Sales Associates—it means that we believe this company continues to have a bright future." Traducción al español: "Aunque necesitaremos tomar decisiones muy difíciles sobre la estructura de los planes de compensación [de nuestros asociados], el producto y el valor que ofrecemos a nuestros clientes - sin mencionar la asombrosas oportunidades de emprendimiento que proveemos a nuestros equipos dedicados de Socios de Ventas - significa que creemos que esta compañía continuará teniendo un futuro brillante" Ahora la traducción al sentido común de todo el comunicado de ellos: "Prepárense a que cambiemos las reglas sobre cómo y cuánto les pagamos, y sobre lo que tienen que hacer para obtener tales pagos, aunque lo más probable es que la vasta mayoría termine sin un centavo gracias a que no vamos a ser obligados a pagarle un centavo a nadie, y en los EEUU nadie va a poder probar cuanto dinero tenemos en liquidez ya que gran parte del dinero lo hemos lavado fuera de EEUU. Y aunque queremos hacerles creer que tienen un futuro brillante para que sigan comportándose como ovejitas obedientes que no cuestionan nada a simple fe, la realidad es que esta empresa está llegando a su final y lo que estamos haciendo es acogernos a todo agujero legal para declararnos en bancarrota de forma diplomática para que aparente que todo esto nunca fue un fraude ni algo que sabíamos desde un principio iba a suceder. Amén." Así que mi recomendación, que hago por tercera vez acá en eliax, es esta: Demanden que se les devuelva todo su dinero inmediatamente. Así mismo, es bueno que noten que si entraron a otras personas a la pirámide, que esas personas pueden responsabilizarlos a ustedes legalmente por entrarlos en el fraude (y la ley contempla que el alegar ignorancia no es motivo para salvarlos de las penalidades correspondientes que estipula la ley, por si no lo sabían). Sin embargo, eso también significa que pueden responsabilizar legalmente a quienes los entraron a la pirámide, por lo que pongan presión a los de arriba para que esos pongan presión a los otros más arriba, con el objetivo de obtener cuando menos parte del capital que han invertido. Y noten algo importante: No importa si les dicen que ustedes firmaron un acuerdo diciendo esto o aquello. Debido a que esto es un fraude, ustedes no están atados a tales contratos (pues por pura definición de la ley, tales contratos son inválidos), por lo que demanden a toda costa que se quieren salir de la pirámide ahora mismo y que les devuelvan su dinero. Si tienen suerte, y son de los que pueden salir primero con algo de dinero, felicidades. Si les dicen que no les devolverán nada, pues lo lamento mucho y les recomiendo que se unan unos cuantos y entre todos formen un frente legal contra la empresa. Y para los que digan "TelexFREE aun no se ha declarado en bancarrota en mi país", solo les digo una cosa: No se que es peor, si la ignorancia inocente, o el no querer ver la realidad de las cosas... Actualización: Acá pueden leer la nota legal oficial en español. autor: josé elías |

|

|

|

|

|

|

Al menos que hayan estado viviendo en una cueva en estos días pasados, o de vacaciones (como es mi caso, y que decidí interrumpir brevemente para hablarles de este importance tema), es bastante posible que hayan escuchado sobre "Heartbleed" al menos unas cuantas veces en estos días, y los menos técnicos quizás se estén preguntando ¿qué es esa cosa, cómo funciona y cómo me afecta? Así que hoy les respondo a esas preguntas de forma breve y fácil de entender en un formato eliaxístico... Al menos que hayan estado viviendo en una cueva en estos días pasados, o de vacaciones (como es mi caso, y que decidí interrumpir brevemente para hablarles de este importance tema), es bastante posible que hayan escuchado sobre "Heartbleed" al menos unas cuantas veces en estos días, y los menos técnicos quizás se estén preguntando ¿qué es esa cosa, cómo funciona y cómo me afecta? Así que hoy les respondo a esas preguntas de forma breve y fácil de entender en un formato eliaxístico...Para empezar, es bueno entender que a lo que esto afecta es a un componente llamado "OpenSSL" que implementa el protocolo "SSL" que todos utilizamos al navegar de forma segura el Internet. SSL es la tecnología responsable de presentar el "candadito" que vemos en nuestros navegadores cada vez que nos conectamos a páginas con datos cifrados (como cuando entramos nuestro usuario y clave para revisar nuestros correos o entrar a alguna red social), con la finalidad de que tales datos no sean interceptados y leídos por cualquier intermediario en Internet. Por su parte, OpenSSL es un programa o software que implementa el protocolo SSL en servidores web (como el popular Apache). Si SSL es el idioma seguro del Internet, OpenSSL es la persona que habla ese lenguaje en el lado opuesto de nuestro navegador web. Es bueno notar que así como varias personas pueden hablar un idioma, que así mismo pueden haber varios programas/software que implementen el protocolo SSL, por lo que es importante entender que OpenSSL es apenas uno de esos programas, ya que existen otros. Sin embargo, OpenSSL es la implementación de SSL más popular del mundo, y se estima que al menos el 60% de los servidores web lo utilizan, y el problema del Heartbleed es un problema que afecta directamente a OpenSSL, por lo que en teoría al menos el 60% del Internet está en riesgo (en unos instantes les explico en riesgo de qué, específicamente). Sin embargo, en la práctica la cifra de sistemas afectados es mucho menor, con estimados que rondan el 17%, ya que no todo el mundo utiliza la misma versión de OpenSSL, y sólo una versión reciente muy específica es la que ha sido afectada (y corregida en una actualización más reciente aún). Pero, ¿cómo exactamente funciona Heartbleed y cómo nos afecta? Pues sucede que parte del protocolo SSL es mantener una conexión abierta entre el servidor web y quien sea que se conecta a este de modo seguro (como tu navegador web con el candadito), y uno de los mecanismos que el protocolo utiliza es el de mantener un "latido" digital entre ambos extremos, en donde por ejemplo tu navegador web cada cierto tiempo le informa al servidor web "aún estoy vivo", de paso pidiendo cierta información al servidor web. Y el problema está precisamente en ese instante del protocolo en donde el navegador web le pide información al servidor web... Sucede que en esa parte del protocolo, los datos que el servidor te envía son medidos exactamente, de modo que por ejemplo si el servidor te envía unos datos que ocupan 1024 caracteres (o "1 KB" en términos técnicos, asumiendo 1 Byte por carácter), este no sólo te envía esos datos sino además una descripción de su tamaño en sí (esto se hace por motivos de eficiencia y de poder saber que recibiste la cantidad correcta de datos). Sin embargo, alguien descubrió que en una versión específica de OpenSSL es posible pedirle al servidor web más datos de los que estás supuesto a recibir. Específicamente, un hacker que haya creado una versión especial de un navegador web puede pedir hasta 64KB (sobre 65,000 caracteres) de datos contiguos de su memoria. ¿Qué significa eso de 64KB continuos de la memoria? Pues este es el corazón del asunto... Sucede que un servidor web típico por lo general interactúa con miles de personas a la vez, por lo que en su memoria temporal se encuentran rastros de todas sus operaciones e interacciones recientes con los usuarios. Eso significa que dentro de la memoria interna del servidor, justo al lado de los datos de otra persona pueden estar almacenados temporalmente las últimas operaciones que hayas realizado con tu navegador web, en donde una esas operaciones bien pudo haber sido la de proveer tu usuario y clave al servidor para tener acceso a alguna cuenta tuya. ¿Qué significa eso? Pues significa que si un hacker justo después de ti le pide al servidor que le provea no sólo sus datos, sino los 60 mil y pico de caracteres que le siguen en su memoria interna, que hay una cierta posibilidad de que obtenga los datos de tu usuario y clave (que internamente en la memoria del servidor se almacenan sin cifrado alguno). Esto podría aparentar que es algo difícil para un hacker poder explotar, ya que el hacker tendría que interactuar con el servidor justo después de ti, pero en la práctica la realidad es que se le hace relativamente trivial a un hacker explotar esta falla, ya que lo único que tiene que hacer es automatizar un proceso que constantemente (varias veces por segundo, 24 horas al día) le pida 64KB de datos al servidor, con el fin de aumentar sus posibilidades considerablemente de caer justo en el preciso momento en donde la memoria de tu conexión yace al lado o en la cercanía de la memoria del proceso maligno. Esto tiene como consecuencia que es imperativo que cambies tu clave si no la has cambiado en semanas recientes, ya que sí has accedido a un portal web que aún no haya arreglado esta vulnerabilidad, entonces estás en riesgo de que algún hacker ya sepa tu clave... Pero, ¿cómo saber si una página que frecuentas aún no ha corregido esta falla? Pues una manera es con esta herramienta web, la cual te pide la dirección de Internet de una página, y este te revisa si esa página es vulnerable o no al Heartbleed. Finalmente, para los curiosos, si se preguntan de dónde sacaron ese nombre, pues tiene que ver con que en el protocolo SSL la palabra "latido" en inglés es "beat", y "latido de corazón" es "heartbeat", y dado que este problema lo que hace es "desangrar" tus datos, le pusieron "Heartbleed", que literalmente significa "desangrado de corazón"... autor: josé elías |

|

|

|

|

|

viernes, abril 11, 2014

|

¿Alguna vez te has preguntado como te verás dentro de X cantidad de años? Pues eso mismo se preguntaron unos investigadores de la Universidad de Washington en los EEUU, y crearon un increíble software que permite predecir con asombrosa precisión cómo te verás dentro de una cantidad específica de años. ¿Alguna vez te has preguntado como te verás dentro de X cantidad de años? Pues eso mismo se preguntaron unos investigadores de la Universidad de Washington en los EEUU, y crearon un increíble software que permite predecir con asombrosa precisión cómo te verás dentro de una cantidad específica de años.El software incluso puede tomar una foto tuya de cuando tenías apenas 2 o 4 años, y decirte como te verás a los 60 o incluso 80 años. Pero, ¿cómo sabemos que funciona? Pues comprobando los resultados con fotografías de personas ancianas de quienes también tenemos fotografías de cuando eran jóvenes, para ver si el programa puede predecir la apariencia de hoy día basado en la fotografía de hace varias décadas atrás. Y lo asombroso es que los resultados son muy cercanos a la realidad. Esto, más allá de su potencial como una herramienta curiosa, tiene usos prácticos que nos podemos imaginar, como por ejemplo para predecir cómo se verían personas hoy día que de niños fueron raptados o perdidos, así como podría también utilizarse para encontrar terroristas de quienes solo poseemos fotografías en edades mucho más jóvenes. Otro uso que me imagino que se le puede dar a esto es utilizar el software al revés, empezando con una cara reciente y tratando de predecir cómo te verías de niño. Esto por ejemplo podría ser utilizado por empresas de redes sociales como Facebook u otra red social para automáticamente etiquetar fotos de nosotros de cuando éramos mucho más jóvenes. Pero más allá de esos usos, yo por el momento lo que desearía es que liberaran este software como una aplicación web o móvil, para que cada uno de nosotros podamos ver como nos veríamos nosotros mismos, así como nuestros familiares, amigos y conocidos, dentro de unos años... :) página oficial del estudio autor: josé elías |

|

|

|

|

|

martes, abril 8, 2014

|

Hace 6 años que Microsoft iba a retirar a Windows XP, pero lamentablemente para la empresa año tras año se ha visto forzada a seguir manteniendo el venerable sistema operativo, pero después de posponer varias veces lo inevitable, el día ha llegado, y hoy es la fecha final de Microsoft soportar a Windows XP. Hace 6 años que Microsoft iba a retirar a Windows XP, pero lamentablemente para la empresa año tras año se ha visto forzada a seguir manteniendo el venerable sistema operativo, pero después de posponer varias veces lo inevitable, el día ha llegado, y hoy es la fecha final de Microsoft soportar a Windows XP.¿Qué significa eso? Pues el mundo no se va a acabar mañana, pero sí significa que desde hoy ya Microsoft no trabajará más con XP, por lo que no lanzará más actualizaciones de funcionalidad o de seguridad. Y es esa parte de la "seguridad" lo que preocupa a muchos, ya Windows XP (al igual que prácticamente todas las versiones de Windows) a demostrado ser un magneto para todo tipo de programas malignos, por lo que si los hackers descubren (y lo harán) nuevas vulnerabilidades en Windows XP, eso significa que los usuarios estarán totalmente por su cuenta. Noten que si tienen un antivirus actualizado que eso los permitirá protegerse un poco de posibles problemas, pero en el momento que se encuentren vulnerabilidades innatas a XP mismo, y que circunnaveguen cualquier antivirus, que todo usuario de XP estará expuesto a los deseos de los hackers... Entonces, ¿qué pueden hacer ahora? Pues eso depende para lo que utilices XP... Si eres un usuario empresarial que tiene aplicaciones que dependen de Windows, la única opción viables es migrar a un Windows más reciente. Mi recomendación para el sector empresarial es migrar hacia Windows 7, el cual es relativamente reciente y tiene un interfaz muy similar al de Windows XP, por lo que los empleados podrán pasar al nuevo Windows con un mínimo de entrenamiento. Sin embargo, antes de migrar asegúrense de (1) hacer respaldo de todos los datos en la PC, y (2) asegurarse que las aplicaciones que utilizan en Windows XP ya están adaptadas o sean compatibles con Windows 7 (lo más probable es que sí, al menos que sean aplicaciones bien viejas o desarrolladas con herramientas obsoletas hoy día). Por otro lado, si utilizas a XP exclusivamente para navegar el Internet y/o utilizar Microsoft Office, ver videos, y escuchar música (o en otras palabras, si no dependes de algunas otras aplicaciones específicas a Windows) entonces tienes otras opciones... La primera opción (más allá de migrar a otra versión de Windows, que es la opción más obvia) sería migrar o a Linux o a Mac OS X. Si migras a Linux, es casi seguro que podrás seguir utilizando tu misma PC, y solo tendrás que instalar a Linux de forma similar a como instalas a Windows. Sin embargo, es bueno que esto lo haga un técnico que sepa lo que hace, pues aunque Linux ha evolucionado muchísimo, y en muchos aspectos es bastante similar a Windows, lo cierto es que es fácil confundirse con tantas opciones disponibles, ya que literalmente existen decenas de variantes de Linux (llamadas "distribuciones"). Si van a adoptar a Linux recomiendo investigar y adoptar solo una de las distribuciones más populares. Una que recomiendo es Ubuntu. Y noten que todas las distribuciones de Linux son gratis y libre de licencias, aunque empresas como Red Hat ofrecen también planes corporativos pagados con soporte técnico. Otra opción es adoptar a Mac OS X, pero eso conlleva a invertir en una nueva máquina, y es bueno notar que las máquinas de Apple cuestan por lo general más que las equivalentes de Windows/Linux, sin embargo ofrecen la mejor estabilidad del mercado, actualizaciones gratuitas a las nuevas versiones de los sistemas operativos OS X, vienen con unas aplicaciones llamadas iWork y iLife que son excelentes, y además son rápidas, eficientes, fáciles de utilizar, y se integran super fácilmente con todo el ecosistema de Apple (iPhone, iPod Touch, iPad, iTunes, etc). Noten que si quieren mudarse al mundo Apple con OS X que no es necesario comprar una costosa iMac, MacBook Air, o MacBook Pro, ya que la empresa ofrece la Mac Mini... La Mini es una Mac completa, pero a la cual debes conectarle tu propio monitor, teclado y ratón, por lo que si ya tienes esos componentes de tu vieja PC, esta es una opción viable que te costará unos US$599 dólares (o mucho menos si compras la Mini usada o de una generación anterior). Nota que si te vas por la ruta usada, que recomiendo revisar que lo que compres sea compatible con la más reciente versión de OS X, la llamada "Mavericks" o "10.9", ya que equipos muy viejos no son compatibles. Noten además que en OS X puedes obtener una gran variedad de las mismas aplicaciones de Windows, particularmente en el sector creativo, con aplicaciones como Photoshop y Dreamweaver funcionando incluso mejor en OS X que en Windows (razón por la cual Apple ha creado todo un nicho del sector creativo con OS X). Otro punto a considerar es que tanto en Linux como en Mac OS X es posible ejecutar aplicaciones clásicas de Windows de forma emulada, de modo que dentro de OS X puedes ejecutar aplicaciones de Windows. en Linux una opción gratis que tienes es VirtualBox, pero lo mejor que he visto es lo que hace la aplicación Parallels Desktop en Mac OS X (hay que pagar por el producto), con el cual nunca he tenido un solo problema de compatibilidad con Windows, y asombrosamente las aplicaciones ejecutan a velocidad virtualmente igual a las originales. En ambos casos (Linux o Mac) sin embargo, si necesitan trabajar con documentos como los de Office de Microsoft, tienen varias opciones... Una opción es OpenOffice (y su descendiente, LibreOffice), que es una versión compatible con el 98% de lo que planean hacer con Office, y abre, genera y modifica documentos de Office. Yo mismo le he dado uso por años e instalado en varios familiares y funciona muy bien. Y lo mejor es que es gratis y disponible para Windows, Linux o Mac OS X. Otra opción es Google Drive (antes llamado Google Apps). Estas son aplicaciones que todo usuario de GMail tiene (aunque muchos lo desconocen) que recrean una versión compatible de Office dentro del navegador web en sí, y funciona de maravilla (es lo que personalmente utilizo en el 95% de los casos). Esta solución de Google funciona en cualquier plataforma desde donde exista una navegador web moderno, y uno de sus grandes beneficios es que los documentos que creas se crean "en la nube" de Google, por lo que siempre están disponibles desde cualquier parte del mundo en cualquier momento, con tu solo entrar tu usuario y clave de GMail. Aparte de eso esta herramienta permite que compartas tus documentos y colabores con otros en tiempo real (literalmente vas viendo las letras y demás cosas que otros hacen en el documento que tienes abierto). Lo único malo de esta solución es que para sacarle provecho es bueno tener una conexión constante a Internet (que hoy día no es problema en la mayoría de empresas), aunque es bueno notar que Google ofrece extensiones (particularmente útiles con su navegador Google Chrome) que permite trabajar en documentos aun no tengas Internet (estos después automáticamente se sincronizan desde que notan que te conectas a Internet otra vez). Noten que Microsoft ofrece algo similar llamado Office 365, que ofrece una versión web de Office que funciona dentro de tu navegador, y que similar a Google te permite almacenar tus documentos en la nube y colaborar con otros, pero viene con la salvedad de que requiere de una subscripción mensual o anual, aunque puedes estar seguro que la solución de Microsoft será más compatible que las otras soluciones, aunque en la práctica eso será solo de importancia a una vasta minoría, ya que el 98% de los archivos de Word y Excel abren perfectamente en las otras soluciones compatibles. Otra opción diferente para los usuarios casuales es dejar atrás al mundo de la PC por completo, y adoptar una tableta. Personalmente, la tableta que recomiendo es el iPad Air de Apple, que ha madurado muchísimo mejor que las equivalentes tabletas Android, y ofrece una experiencia de usuario superior a los consumidores, aunque como siempre, a un precio "premium". Otra opción es el iPad Mini con Retina, aunque noten que incluso un iPad 3 usada será mucho más que suficiente para la persona promedio, y se pueden conseguir en buen precio. Noten que Google Drive está disponible gratuitamente en iPad, y que Apple también hace disponible gratuitamente iWork (el equivalente de Office por parte de Apple) en iPad, y que Google no hace mucho adquirió a QuickOffice para iPad (que también hizo gratis y que también ofrece compatibilidad con Office), y que Microsoft también ofrece aplicaciones nativas de Office para iPad (que son excelentes). Finalmente, otra opción que tienes son las Chromebooks de Google (pero vendidas por diferentes fabricantes, como Samsung). Estas son máquinas ultra-ligeras, parecidas a las laptops MacBook Air de Apple, de muy bajo costo generalmente (por entre US$200 a US$400), y que esencialmente son "una navegador web en una PC". Estas Chromebooks son en esencia una máquina que solo ejecutan el navegador web Chrome de Google, por lo que desde que arrancas la máquina entras a lo que se parece es Chrome, aunque obviamente con ciertas modificaciones. Desde una Chromebook sin embargo tus opciones son un poco limitadas ya que solo puedes trabajar con aplicaciones conectadas a Internet (con unas cuantas excepciones como Google Drive, como explicado unos párrafos anteriores), por lo que dependes o de aplicaciones de la tienda de Chrome de Google, o de aplicaciones web. Sin embargo, para la empresa que solo necesite acceso a una navegador de Internet, y editar documentos promedios de Office, esta es una alternativa viable y de bajo costo, y cuya oferta solo mejorará con el tiempo, conforme veamos más y más aplicaciones que solo necesitan un navegador web y no necesitan ser instaladas localmente (como es la tendencia global). Así que esas son sus opciones. Feliz migración (si se puede decir eso)... :) autor: josé elías |

|

|

|

|

|

viernes, marzo 28, 2014

|

Hace 3 años les informé acá en eliax de una asombrosa tecnología que ya permite grabar un video de lo que ves en tu mente, en esencia permitiendo que en un futuro tengamos tecnología para grabar sueños, o comunicar a otros seres humanos y máquinas las cosas que nos imaginamos en la mente (como describí en una Reflexión sobre lo que llamo "El Imaginatrón"), y hoy día los actualizo con otro adelanto al respecto... Hace 3 años les informé acá en eliax de una asombrosa tecnología que ya permite grabar un video de lo que ves en tu mente, en esencia permitiendo que en un futuro tengamos tecnología para grabar sueños, o comunicar a otros seres humanos y máquinas las cosas que nos imaginamos en la mente (como describí en una Reflexión sobre lo que llamo "El Imaginatrón"), y hoy día los actualizo con otro adelanto al respecto...Utilizando y refinando las mismas técnicas en el adelanto de hace 3 años (que recomiendo lean, pues contiene un sorprendente video más una explicación de cómo funciona esta tecnología), científicos de la Universidad de Yale ahora pueden no solo detectar las caras que te imaginas en tu mente, sino que reproducirlas con un grado asombroso de semejanza a la persona en la que estás pensando. Es decir, si ahora mismo te imaginas una persona que te agrada muchísimo, y te colocan este dispositivo en tu cabeza, el sistema puede imprimir en pantalla una imagen de esa persona. Esto, más allá de usos fantasiosos, tendrá también utilidades prácticas, como por ejemplo me puedo imaginar utilizar un sistema como este para extraer de la mente de criminales las caras de sus colaboradores mientras estos son interrogados. Y lo mismo podría utilizarse para obtener pistas sobre violadores, ladrones, etc. Este tipo de avances nos sirve para ponderar profundamente varias cosas, de las cuales rápidamente se me ocurren las siguientes: 1. Nos indica lo rápido que se mueve la tecnología. Hace apenas 5 años la mayoría de personas hubiese dicho que esto nunca iba a ser posible, o que si iba a ser posible que lo veríamos en cientos o miles de años. 2. Nos habla de los tiempos turbulentos que se nos avecinan en relación a temas de privacidad y seguridad personal. 3. Nos recuerda lo frágil que son nuestros cerebros biológicos, y de la necesidad de en un futuro proteger nuestras mentes ante ataques externos, o incluso la necesidad de traspasar nuestras mentes a entornos sintéticos más resistentes a este tipo de ataques (como vaticiné hace 5 años algún día ocurrirá). ¡Gracias al lector Alberto Cano por alertarme en el grupo oficial de eliax en Facebook! documento científico oficial de este adelanto Nota: Los dejo también con un video ilustrativo de la tecnología anterior de hace 3 años (que es similar a esta de las caras), que les muestra la imagen que se le presenta a una persona, y la que se extrae directamente de su cerebro, para que vean el increíble alto grado de similitud. Video a continuación (enlace YouTube)... autor: josé elías |

|

|

|

|

|

lunes, marzo 24, 2014

|

¿Recuerdan la noticia acá mismo en eliax de que Facebook había iniciado toda una nueva división dentro de su empresa encargada a la investigación en Inteligencia Artificial? Pues acá tienen uno de los primeros frutos... ¿Recuerdan la noticia acá mismo en eliax de que Facebook había iniciado toda una nueva división dentro de su empresa encargada a la investigación en Inteligencia Artificial? Pues acá tienen uno de los primeros frutos...Según Facebook, la empresa ha desarrollado un sistema de reconocimiento de caras humanas al que ha apodado DeepFace ("Cara Profunda"), la cual funciona ya a niveles que podríamos decir "humanos" a la hora de reconocer una cara humana entre una multitud, y bajo distintas condiciones (en una foto, en un video, en oscuridad, parcialmente bloqueada, mirando en distintas direcciones, etc). Pero, ¿qué tan preciso es DeepFace? Pues según Facebook, el sistema ya puede reconocer una cara con un 97.25% de exactitud, lo que es muy cerca de lo mejor que podemos hace los mejores humanos en este aspecto. ¿Para qué le sirve esto a Facebook? Pues obviamente para poder reconocernos en fotos y videos que subimos a su red social, de forma totalmente automatizada, de forma que la red de interconexiones sociales que posea la empresa pueda ser aun más precisa. Sin embargo, por otro lado esto también traerá de regreso la preocupación que muchos tenemos en términos de privacidad, en el sentido de que ¿realmente queremos que se nos identifique automáticamente, y sin nuestro consentimiento? Imaginen por ejemplo que alguien famoso está tomando unas vacaciones tranquilas en alguna playa con su familia, y que este de pura casualidad salga en el fondo de una foto que otra familia le tomó a sus propios hijos, y que Facebook automáticamente etiquete esa foto con el nombre de la persona famosa... Eso no sería un buen escenario para la privacidad de esa persona... Y lo mismo podría aplicar a todos nosotros en diversos momentos de nuestras vidas en donde sencillamente deseamos privacidad. Obviamente, las autoridades gubernamentales van a desear poner sus manos en esta tecnología, con el pretexto de que esto será utilizado solo para identificar a criminales, sospechosos, y terroristas, y en teoría esa es una muy buena excusa, pero conociendo nosotros bastante bien lo fácil que es corromper al ser humano, no duden ustedes de que tecnologías como estas nos traerán muchos dolores de cabeza en los años venideros... anuncio oficial de del Facebook DeepFace autor: josé elías |

|

|

|

|

|

miércoles, marzo 19, 2014

|

Este artículo prácticamente me he visto obligado a escribirlo, ya que desde hace unas semanas no pasa un solo día sin que alguien me contacte para que los oriente sobre "un gran negocio" que le han ofrecido por estos rumbos (específicamente el engaño de TelexFree). Este artículo prácticamente me he visto obligado a escribirlo, ya que desde hace unas semanas no pasa un solo día sin que alguien me contacte para que los oriente sobre "un gran negocio" que le han ofrecido por estos rumbos (específicamente el engaño de TelexFree). Pero ojo, que el 100% de todo lo que les explicaré en este artículo aplica al 99.99% de todos los esquemas de este tipo. Estoy hablando específicamente de los negocios piramidales, los cuales tienen varias vertientes y modalidades, en donde quizás el más conocido es "El Esquema Ponzi", popularizado en los 1920s por el estafador Charles Ponzi. Es importante entender desde el inicio, que en la mayoría de países desarrollados, este tipo de negocios son terminante prohibidos y fuertemente penalizados por la ley. Sin embargo, en varios países como sucede en América Latina, este tipo de negocios todavía prosperan debido a que no existen leyes que los prohiban y penalicen (en Brazil por ejemplo, en donde se popularizó inicialmente TelexFree, ese servicio ya ha sido condenado por la ley local brasileña después de descubrirse el tremendo fraude generado en esa nación por el esquema). Sin embargo, estoy seguro que muchos leyendo esto ahora mismo, ya están dentro de TelexFree, y estoy seguro que están a punto de comentar sobre las maravillas del sistema, y de lo genial que funciona, y del dinero que están haciendo. Y a todas esas personas les respondo lo siguiente: Si el sistema no fuera atractivo, ¿hubiesen entrado en él en primer lugar? Precisamente es el atractivo que posan estos esquemas lo que hace que millones de personas pierdan sus ahorros en ellos, por lo que presten atención para que entiendan como funcionan estos negocios... Negocios piramidales como TelexFree funcionan por etapas. En la primera etapa, entran los que estarán al tope de la pirámide. A esos se les ofrece que mientras más personas entren debajo de ellos, más ganarán, ya que estos recibirán dividendos/comisiones directas de todas las personas debajo de ellos. Estos, ciertamente ven mucho dinero en sus bolsillos, y son los que se convierten en los evangelizadores del esquema. Estas personas están dispuestas a mostrar los cheques que reciben, los autos y casas que compraron, y como dejaron sus empleos para convertirse en personas independientes. Estos son unos muy pocos... O en otras palabras, a este pequeño y reducido grupo inicial, se les baña de dinero para que sirvan de "ejemplo vivo" a los demás de que "el negocio es real y funciona". Notemos sin embargo, que en todo momento, todo nuevo socio tiene que aportar un dinero "para entrar en el negocio". Sin embargo, lo aportan felizmente ya que hacen un simple cálculo con lo que van a ganar, y según ellos, en pocas semanas recuperarán la inversión (el que ya esté pensando por esa vía, es señal de que ha mordido el anzuelo)... Aquí entonces entramos a la segunda etapa, en donde crece la pirámide. Durante su crecimiento, todos están muy felices. Muchos hablan del dinero que hacen, entran a sus amigos, esos entran a sus otros amigos, y todo aparenta muy feliz como si estuviésemos en Alicia en el País de las Maravillas... Sin embargo, tras bastidores lo que está ocurriendo es muy diferente a lo que los integrantes de la pirámide creen que está sucediendo. En estos esquemas, hay que disfrazar el fraude inventándose la empresa algún tipo de negocio aparentemente legal y real, con lo cual es que todo el mundo gana. Hay miles de variaciones de esto, pero en el caso de TelexFree, la promesa es que si todos los días pones una cantidad X de anuncios en X portales, ya tienes asegurado tu dinero cada semana. Lo cómico del caso es que en este caso en específico de TelexFree un amigo me mostró la tarea que tenía que hacer (poner anuncios manualmente en diversos portales), y le expliqué que eso mismo que él estaba haciendo a mano para TelexFree, la empresa pudo automatizarlo por su cuenta sin contratar un solo ser humano, y a un costo extremadamente menor, por lo que en realidad eso de colocar anuncios no es más que una excusa para poder alegar que el negocio es "legal y real". Lo que realmente esta sucediendo es que en negocios como estos el dinero no viene del trabajo que realizas, sino que viene del capital que pagan los nuevos miembros de la pirámide. O en otras palabras, el dinero que te pagan semanal o mensualmente, no viene de las ganancias de la empresa por vender un producto o proveer un servicio, sino que es dinero que viene directamente del "monto de entrada" que pagan los nuevos miembros de la pirámide. O en otras palabras, los que están abajo de la pirámide pagan los "beneficios" hacia los que están arriba de la pirámide. Eso, como lógicamente se pueden imaginar con el más mínimo de sentido común, es un esquema insostenible, ya que llega un punto en donde se desacelera la velocidad de entrada de nuevos socios (es decir, la pirámide empieza a dejar de crecer), por lo que ahora hay menos personas entrando en la base de pirámide para alimentar los que están arriba, y eso nos lleva a la próxima etapa de este tipo de estafas... Cuando llegamos a este punto, los Y esto es el inicio de la última etapa de estos esquemas: Cuando se llega al punto en donde la pirámide es matemáticamente insostenible (ya que nunca ha habido un centavo en el banco para pagarle a nadie, ya que como les expliqué el dinero proviene de nuevos socios, mientras que los que operan la pirámide se hacen de cientos de millones de dólares que extraen del dinero de los demás y que no es invertido en nada), la pirámide empieza a colapsar... El colapso puede tomar varias vías. En una de ellas, los fundadores desaparecen con sus millones y nadie sabe de ellos. En otra variación, estos declaran la empresa en "bancarrota", pero se quedan con todo el dinero que extrajeron de los "socios". En otra modalidad, las autoridades se dan cuenta de lo que realmente está sucediendo y apresan a sus fundadores, pero para entonces es usualmente demasiado tarde y el dinero de todo el mundo ya está seguramente guardado en cuentas bancarias del exterior. Y en todos los casos, siempre ocurre una estampida, en donde cuando los participantes ingenuos de la pirámide se dan cuenta que el negocio se está yendo abajo, todos quieren sacar su dinero, pero por lo general ya es demasiado tarde y te quedas sin un centavo. Pero quizás lo más triste del caso, es que muchos, al notar la realidad, la quieren evadir, al no querer admitir que fueron timados, o queriendo creer el gran cuento de que la empresa "quebró por causas ajenas o por el mal estado de la economía", cuando desde el día 1 que se creó el negocio sus fundadores sabían exactamente todo esto que les estoy diciendo, y su propósito siempre fue el de hacer ricos a unos pocos (que servirían para correr la voz), mientras estafaban a millones de inocentes... Finalmente, la pregunta ahora es, ¿tendrán agallas las autoridades de nuestros países para tomar carta del asunto y pasar legislación que castigue con mil años de cárcel a estos %^#&@*# estafadores? Actualización del 25 de Marzo 2014: TelexFree fue sorprendida lavando US$10 Millones de dólares en Ruanda. Detalles en este artículo posterior en eliax. Actualización del 14 de Abril 2014: TelexFREE se declara en bancarrota en los EEUU. autor: josé elías |

|

|

|

|

|

miércoles, febrero 19, 2014

|

Este artículo de hoy posiblemente cause risa a unos cuantos lectores de eliax, pues cuando lo supe el dato que les transmito hoy ciertamente causo risa en mi, ya que era de los que creía conocer el significa de la luz amarilla en los semáforos viales, hasta el día que me detuvieron (e hicieron asistir a un curso de 2 horas) por pasarme inadvertidamente una luz amarilla... Este artículo de hoy posiblemente cause risa a unos cuantos lectores de eliax, pues cuando lo supe el dato que les transmito hoy ciertamente causo risa en mi, ya que era de los que creía conocer el significa de la luz amarilla en los semáforos viales, hasta el día que me detuvieron (e hicieron asistir a un curso de 2 horas) por pasarme inadvertidamente una luz amarilla...Sucede que si le preguntamos a alguien ¿qué significa la luz amarilla en un semáforo?, es bastante posible que nos respondan algo similar a una de estas dos respuestas: 1. La luz amarilla significa que puedes seguir de largo pero con cuidado ya que pronto cambiará a la luz roja (lo que yo creía). 2. La luz amarilla significa que debes acelerar y apresurarte antes de que esta cambie a roja (lo que muchos asombrosamente creen). Sin embargo, ese no es el significado de la luz amarilla... La luz amarilla significa, literalmente, lo mismo que una luz roja. Y así se estipula en las leyes de tránsito de todos los países, es nuestro deber desacelerar y detenernos antes de llegar al semáforo. La única excepción a la regla (es decir, el único escenario bajo el cual se te permite legalmente cruzar una luz amarilla) es si tu vehículo está a pocos metros (como por ejemplo, 3 metros) de la linea de cruce (como por ejemplo, una esquina), ya que no puedes detenerte a tiempo si tu vehículo está en movimiento. Pero viene la pregunta, ¿si la luz amarilla significa lo mismo que la roja, por qué existe, cuál es su función? Pues tiene una existencia bastante lógica: Cuando ves la luz amarilla, eso significa que el semáforo se prepara a cambiar a verde en la otra dirección, y por tanto la duración de la luz amarilla es una medida de precaución para que los imprudentes (o los que estaban muy cerca de la linea de cruce cuando salió la luz amarilla) no choquen con el tránsito a cambiar). Ya cuando el semáforo se pone en rojo es que cambia a verde al otro lado. Noten que aunque en sus ciudades quizás la policía de tránsito ignore esta regla, que es bueno conocerla ya que en la mayoría de los países del mundo en donde existen semáforos, cualquier policía de tránsito tiene el derecho de detenerte (y multarte, y en algunos casos retener tu vehículo) si te pasas de una luz amarilla. Por lo que si estás en un país o región en donde nunca has estado antes, y no conoces las particularidades de tránsito locales, es bueno tener precaución adicional de no comerte las luces amarillas, ya que de tu no saber esta regla fácilmente puedes terminar con una buena multa inadvertidamente... Así que ya saben, ya no tienen excusas, aunque lamentablemente algo me dice que pocos serán los que hagan caso de este curioso dato... :) autor: josé elías |

|

|

|

|

|

jueves, enero 16, 2014

|

Mis amig@s lectores, hoy es un triste día para consumidores, y considero muy importante que estén al tanto de esta noticia... Mis amig@s lectores, hoy es un triste día para consumidores, y considero muy importante que estén al tanto de esta noticia...Sucede que la Corte de Apelaciones para el Distrito de Columbia en los EEUU acaba de anular el concepto de la Neutralidad de Red entre los ISP (Internet Service Providers). Primero un poco de terminología básica: Un ISP no es más que la empresa que te dota de Internet, que en muchos casos es también tu empresa de telefonía fija o móvil, y/o de televisión por cable. En cuanto al concepto de Neutralidad en la Red, este es un concepto del cual llevo 8 años hablándoles en eliax, y trata del hecho de que los ISPs deberían tratar con la misma prioridad todo el tráfico de Internet que pase por sus redes, o al menos, no deberían degradar o bloquear deliberadamente el tipo de tráfico que ellos deseen. Pero, ¿qué significa esto? Pues que ahora los consumidores más que nunca estarán atados a los deseos y monopolios de servicios de sus ISPs, y en esto quienes más van a sufrir son todas esas empresas que ofrezcan servicios que compitan contra los de los ISPs. El ejemplo más claro que viene a la mente es Netflix, y por extensión películas de iTunes y de Amazon Video, así como de otros como Hulu, Vudu, YouTube, etc. Y les explico como a continuación... Supongamos que tu ISP te provee no solo de Internet. sino que también de TV por cable. Estos ISPs tienen acuerdos muy lucrativos con grupos que manejan no solo los canales tradicionales, sino principalmente con los canales premium de cable como son HBO, ESPN, Univision, TNT, FOX, Discovery, etc. Los conglomerados que manejan estos canales tiene ya cerca de dos décadas peleando con todas sus fuerzas para tratar de retrasar lo inevitable: Eventualmente, nadie querrá subscribirse a todo un paquete de TV por cable solo para de entre los 200 canales que ofrecen, ver 2 o 3 regularmente como mucho. Así mismo tampoco querrán subscribirse al concepto de un canal de 24 con 20 a 50 programas semanales cuando a ti realmente solo te interesan ver 1 o 2 programas de ese canal. O en otras palabras, estamos en el umbral de "TV a la carta" en donde empresas como Netflix, Apple, Amazon y Google/YouTube nos están permitiendo ver solo aquellos programas que deseamos, y pagar solo por aquellos que deseamos. Esto obviamente pone de cabeza el lucrativo modelo tradicional, abriendo camino a estas nuevas empresas y ofreciendo opciones a los consumidores que no tenían antes. Pero con la nueva medida en los EEUU (que esperemos no dure mucho y que no se esparza por todo el mundo) eso significa que si un ISP ve que sus subscriptores están utilizando mucho a Netflix o iTunes, estos podrán no solo degradar la velocidad ("ancho de banda") de estos servicios para que el video se vea de muy mala calidad (o tengas que esperas varias horas o días para que se descargue el video), o incluso para bloquear el servicio por completo. Con esto los ISPs aseguran sus contratos con los monopolios tradicionales que ofrecen contenido para TV, así como obtienen ahora una licencia gratis para chantajear a Netflix, Apple, Amazon y Google, quienes ahora tendrían que pagarle a los ISPs (quienes pasarían ese costo a nosotros los consumidores) para seguir ofertando sus servicios. Obviamente los ISPs le han dicho a la corte que ellos son buenos corderos y que no planean hacer tal cosa, pero esas afirmaciones no tienen peso legal ya que el solo decirlas no es un contrato social con el estado. Lo que estos ISPs tienen ahora es el poder legal de remover todo rastro de Neutralidad en la Red, y no duden que no tardarán mucho en utilizarlo... Y ojo, que esto fue solo un ejemplo que les dí en el sector de video por Internet. Nada podrá detener a estos ISPs ahora de que chantajeen también a redes sociales como Facebook y Twitter, o sistemas de mensajería como Whatsapp, iMessage o Google Hangouts, o incluso ecosistemas enteros como el App Store de Apple, la tienda Google Play, o el Amazon App Store. Así que ya se pueden imaginar la titánica batalla que se nos avecina en el terreno legislativo debido a estas medidas... documento oficial del gobierno de los EEUU sobre esta decisión (formato PDF) autor: josé elías |

|

|

|

|

|

sábado, enero 11, 2014

|

De entre todas las empresas del mundo, la empresa de la cual más utilizo todo tipo de servicios en la red es sin duda alguna Google, particularmente por lo útiles que son y al precio que son (gratis, salvo la penalización de perder algo de tu privacidad). De entre todas las empresas del mundo, la empresa de la cual más utilizo todo tipo de servicios en la red es sin duda alguna Google, particularmente por lo útiles que son y al precio que son (gratis, salvo la penalización de perder algo de tu privacidad).Pero a veces, Google "mete la pata", y esta vez es una de ellas, y de forma descomunalmente grande, y hoy en eliax les advierto de qué es lo que acaba de hacer Google, y como protegerte en tan solo un minuto... Sucede que Google quiere hacernos tragar su red social Google+ por cualquier medio posible, y ha estado integrando a Google+ en prácticamente todos sus otros servicios con la esperanza de que de esta manera la adoptemos o de forma forzada, o al menos sin darnos cuenta (por ejemplo, la integración de YouTube con Google+ es tal, que muchas personas que están en ambos lados de esa cerca ni cuenta se dan que lo que escriben en YouTube se refleja en sus perfiles de Google+). Y lo último de Google con esa integración es integrar Google+ en GMail de manera tal, que ahora cualquier persona que abra una cuenta en Google+ podrá enviarte emails sin ni siquiera saber tu email (los que te envían emails solo tienen que ver tu perfil, y podrán enviarte mensajes aun no sepan tu email, y si les llegas a responder tu email entonces pasa a ser de su conocimiento también), y por defecto de forma tal que aparenta no haber forma de evitarlo. Al menos claro está, que sepas el siguiente truco... Para desactivar esta calamidad, simplemente procedan a estos pasos (esto lo he probado desde un navegador web estándar en PC, Mac o Linux): 1. Entren a GMail y hagan clic en el icono de configuración que aparece arriba a la derecha (justo debajo de la foto o nombre del perfil de la cuenta), el icono que tiene forma de una ruedita de engranaje. 2. Busquen ahora la configuración titulada "Email via Google+" (en español es posible que diga algo como "Correo por Google+"). 3. Ahora cambien lo que dice a la derecha que por defecto estará elegido como "Anyone on Google+" ("Cualquiera en Google+") y cámbienlo para que diga "No one" ("nadie"). Y eso es todo lo que tienen que hacer... (por ahora)... autor: josé elías |

|

|

|

|

|

martes, diciembre 17, 2013

|

Si les preguntaran que estimaran el porcentaje de todo el tráfico de la Web que representa el tráfico de aplicaciones dirigidas por seres humanos, versus el tráfico generado por "bots" (es decir, robots en software que manipulan el Internet), ¿qué cifras dirían? Si les preguntaran que estimaran el porcentaje de todo el tráfico de la Web que representa el tráfico de aplicaciones dirigidas por seres humanos, versus el tráfico generado por "bots" (es decir, robots en software que manipulan el Internet), ¿qué cifras dirían?Pues aunque no lo crean, en el 2013 el 61% de todo el tráfico en la Web fue productos de estos bots. Y si se preguntan ¿qué hacen esos bots? Pues más de lo que se imaginan... Para empezar, gran parte de estos son en realidad herramientas automatizadas para generar contenido SPAM (contenido no deseado, como publicidad para vendernos todo tipo de medicinas u otros productos), mientras que otros son utilizados para fines criminales (como para infectar máquinas y robar datos personales). Así mismo existen unos especializados diseñados para ataques a gran escala (del tipo DDoS), creados por hackers, instituciones y/o gobiernos con el fin de incapacitar a equipos conectados a redes, o incluso violarlos a fuerza bruta para varios fines (desde espionaje hasta guerra cibernética). Mientras que otros son más benignos, como buscadores web (como el de Google, o los de Microsoft y otras empresas más especializadas), y otros se especializan en manipular publicidad y estadísticas de usuarios. En fin, hay para todo uso y propósito, y es asombroso que en esencia ya dos terceras partes de todo el tráficos a páginas web provenga de estos bots automatizados (o manejados remotamente). Y noten que la cifra apenas el año pasado era de un 51%, por lo que hablamos de un incremento de un 21% en apenas 12 meses, lo que nos da una idea de la tendencia... fuente autor: josé elías |

|

|

|

|

|

miércoles, diciembre 11, 2013

|

Uruguay acaba de convertirse en un país que oficialmente permitirá la venta de Marihuana en esa nación, y esto, como es de esperarse, ha generado todo tipo de reacciones en todo el mundo, tanto a favor, como mayoritariamente en contra. Uruguay acaba de convertirse en un país que oficialmente permitirá la venta de Marihuana en esa nación, y esto, como es de esperarse, ha generado todo tipo de reacciones en todo el mundo, tanto a favor, como mayoritariamente en contra.En cuanto a mi posición al respecto, apoyo totalmente la medida, y hace un tiempo atrás ya expliqué en un artículo bastante detallado al respecto acá mismo en eliax (que recomiendo lean) el por qué apoyo este tipo de medidas (y en el video que les dejo abajo, del presidente uruguayo José Mujica, creo que él toca algunos de los puntos básicos de por qué hay que legalizar este tipo de cosas). Y ojo, que no estoy a favor del consumo de drogas (ni las he consumido ni planeo consumir), y ojo que tampoco recomiendo que nadie las utilice, y que incluso soy de la opinión que en la mayoría de los casos son un riesgo (en muchos casos, terminales) para la salud de las personas, por lo que quizás se preguntarán como alguien que piense así puede apoyar semejante cosa, y las razones, una vez más, las expuse en este artículo anterior que recomiendo lean acá en eliax. Pero como avance, todo se reduce a estos puntos: El mercado ilegal de drogas a lo único que conlleva es a la violencia, a un exceso de uso de recursos del estado para contrarrestarla, a más adictos a otras drogas, a temas de sobornos, y a más muertes. Incluso, como expliqué en mi artículo anterior, ya tenemos ejemplos históricos de casos en donde se prohibían cosas a la ciudadanía, y los efectos que eso tuvo en ella, así como casos en donde se permitieron cosas a los ciudadanos, y los efectos que eso tuvo también en ellos. Y en ambos casos la lección en la misma: Prohibición conlleva a mercados clandestinos y la violencia, y liberación conlleva a crear más conciencia en las personas sobre el consumo ya que se habla libremente del tema y sin tabúes. En cuanto a los detalles de cómo se implementará esto en Uruguay, inicialmente será el estado que distribuya la Marihuana, y el único requerimiento para consumirla es simplemente que uno se registre en una base de datos antes de comprarla. Tan sencillo como eso, lo que permitirá al estado monitorear el estado del consumo, y el estado de salud de los consumidores, entre otros factores (como frecuencia y cantidad de consumo, edad, etc). Finalmente, recomiendo una vez más leer mi artículo anterior de inicios del año pasado en eliax al respecto, pues creo que tiene varios puntos que los harán ponderar y reflexionar un poco más sobre este tema... Video a continuación (enlace YouTube)... autor: josé elías |

|

|

|

|

|

domingo, noviembre 24, 2013

|

Hola amig@s lectores, Hola amig@s lectores,Como ya saben, en 8 días inician mis pruebas físicas en el Centro Espacial John F. Kennedy, en la Florida, EEUU, en donde competiré contra otros 99 países más (mientras represento a la República Dominicana) en el concurso AXE Apollo Space Academy, en donde de ganar, iría al espacio el próximo año, y desde hace un par de días he estado reportando diariamente información al respecto, así como mi estado de ánimo y alguno que otro pensamiento aleatorio que me viene debido a toda esta aventura... Antes de ayer les mencioné de todos los detalles de las pruebas, y ayer les hablé de lo que generalmente empaco en mi maleta en preparación para el evento. Y hoy les menciono brevemente qué he hecho en este fin de semana... ¿Qué he hecho en este sábado pasado y hoy domingo? Pues salvo compartir con mi familia, me la he pasado mayoritariamente trabajando en cuestiones de mis labores como consultor tecnológico y de negocios, con el fin de dejar todo listo y libre en mi agenda para la semana del 2 al 6 de Diciembre. Y esa es otra lección que espero llegue al interior de los más jóvenes: Si tienen un sueño, es bastante probable que tengan que hacer sacrificios, pero si se mantienen enfocados, y piensan tanto en lo emocionante que es el trayecto para conseguirlo y lo gratificante que puede ser el conseguir el sueño al final, entenderán que al final de cuentas no es tanto un sacrificio que hacen sino una inversión en ustedes mismos. Sí, una inversión, pues para mi cada persona es como una empresa, una empresa que debe subsistir (en el caso de los humanos, eso significa comer y tener un techo bajo el cual dormir), y crecer (estudiar una carrera, aprender sobre ti mismo, aprender cosas nuevas del universo que nos rodea, obtener más responsabilidades productivas en la vida, afectar positivamente la vida de las personas, etc). Pero sobre todo, una empresa quiere prosperar, y en el caso empresarial una empresa prospera cuando hay ganancias y/o cuando llega a ciertas metas, y en el caso personal una persona prospera cuando se siente que ha sobrepasado su estado natural de decaer si no hace nada, de haber crecido como persona, de haber dejado un granito de arena en el mundo, de saber que su existencia importó a al menos alguna otra persona, de haber alcanzado metas, de saber que no desperdició su tiempo en la vida. Y esas cosas, nos traen felicidad. Y si esas cosas nos traen felicidad (y buscar la felicidad es en mi opinión, el sentido que todos deberíamos darle a la vida), entonces podemos considerar esos sacrificios más bien como una simple inversión, y por tanto podremos enfrentar tales retos y sacrificios mucho más a gusto, incluso con una sonrisa de lado a lado como hago generalmente yo, pues yo no pienso en el sacrificio que estoy haciendo en el momento, yo pienso constantemente en la meta final...

autor: josé elías |

|

|

|

|

en camino a la singularidad...

©2005-2025 josé c. elías

todos los derechos reservados

como compartir los artículos de eliax

Seguir a @eliax