Tecno-Seguridad

|

martes, mayo 7, 2013

|

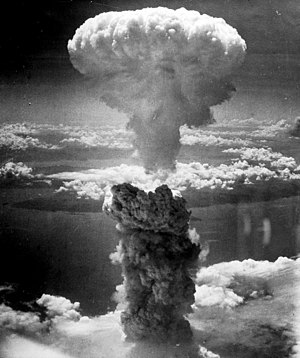

Este fin de semana la gran noticia en Internet fue la subida de un video a YouTube que parece demostrar que por fin se ha fabricado la primera arma a partir de su fabricación en una impresora 3D genérica. Y esto, cambiará al mundo... Este fin de semana la gran noticia en Internet fue la subida de un video a YouTube que parece demostrar que por fin se ha fabricado la primera arma a partir de su fabricación en una impresora 3D genérica. Y esto, cambiará al mundo...El tema de las impresoras que imprimen objetos sólidos en 3D es un tema recurrente en eliax desde sus mismos inicios (y algo a lo que hago referencia en mi libro Máquinas en el Paraíso del 2001), y hoy estamos viviendo los inicios de lo que será una era de intenso debate, y que al final lo que nos hará cuestionar es la libertad de los ciudadanos. En este caso en particular, hablamos de una pistola que han acuñado "The Liberator" fabricada a partir de 12 partes impresas más un percutor de metal, creada por el grupo denominado "Defense Distributed", un grupo que coincidentemente es liderado por un auto-denominado anarquista de nombre Cody Wilson. Sin embargo, no importa que haya sido The Liberator, o Defense Distributed, o el tal Cody Wilson los protagonistas de esta historia, lo importante es que esto es un hecho que tarde o temprano iba a suceder, y cuyo momento ha llegado. ¿Qué significa esto? Pues significa muchas cosas muchos niveles... Para empezar, esto podría poner en peligro la creciente industria de impresoras tridimensionales, obligando a sus diseñadores a crear mecanismos que imposibiliten la creación de estas armas, tarea que desde ahora les digo es virtualmente imposible, ya que incluso se pudieran monitorear los planos tridimensionales que constituyan un arma, sería imposible monitorear todas las posibles variaciones de partes que impresas en distintos lugares pudieran posteriormente ensamblarse para crear un arma. Eso sin hablar del hecho de que en el momento que estas impresoras caseras se masifiquen, cualquiera podrá tener una en casa y hackear su sistema operativo para eliminar cualquier restricción que esta contenga (como se hace hoy día con celulares para desbloquearlos). Otra consecuencia de esto es que posiblemente se prohíba el uso de estas impresas en lineas aéreas o lugares en donde existan grandes cantidades de personas (como estadios deportivos o salones de conciertos), ya que por ejemplo sería trivial llevar una impresora de estas a un avión e imprimir un arma (sea una pistola o algún tipo de arma blanca) durante pleno vuelo. Por otro lado, es casi seguro que se prohibirá en muchos portales de Internet el distribuir planos de armas, aunque una vez más, esto será imposible evitarlo, tal cual es imposible hoy día evitar que se copien películas, canciones, o artículos en blogs de forma ilegal. ¿Qué significa esto? Que nos acercamos a un momento en nuestra humanidad en donde tendremos que tomar una gran decisión sobre nuestras libertades en el mundo. La pregunta a la que nos enfrentaremos será: ¿Creamos controles que eliminen por completo el anonimato en Internet y la sociedad, sí o no? Me explico... Una gran parte de la razón por la cual hoy día es tan fácil piratear en Internet es por la sencilla razón de que el Internet por su propia naturaleza facilita el anonimato. Desde tu casa por ejemplo puedes utilizar un "proxy" (una especie de redireccionador de red remoto) para acceder a otra página y que nadie sepa tu dirección real de Internet. Así mismo en lugares como en los comentarios de este artículo en eliax, no es necesario proveer credenciales externos que certifiquen que tu eres tu, sino que yo como creador del blog permito el anonimato y que los usuarios incluso se inventen nombres que los representen. Por un lado, esto es muy bueno, ya que por ejemplo en régimen totalitaristas es posible uno al menos quejarse ante el gobierno sin temor a una represalia a tu persona, pero por otro lado es malo ya que permite que personas que quieran abusar el sistema para hacer fechorías lo hagan sin poder ser localizados para que se responsabilicen por sus actos. Esto significa que se acerca rápidamente una tremenda batalla en donde por un lado veremos los defensores de los derechos humanos, y por el otro las autoridades, y lo cierto es que no podemos dudar que en ambos casos veremos argumentos bastante convincentes (que al final del día se reducirán a lo que dije en el párrafo anterior a este). Pero, ¿qué sucederá? ¿cuál bando ganará? Pues antes de responder (y respondo más abajo), noten lo siguiente para que entiendan mejor mi forma de pensar: Hace apenas 200 años atrás, si alguien quería hacerle daño al mundo, lo más que iba a lograr era hacerle daño a unas cuantas personas con dinamita, y por más dinamita que utilizara su ataque terrorista no afectaría ni al 0.00005% de la población mundial. Hoy día sin embargo, cualquier estudiante universitario brillante tiene suficientes recursos en Internet como para ensamblar no solo armas con impresoras 3D, sino además poder crear armas químicas que podrían afectar literalmente a millones de personas. Incluso con buen conocimiento de ingeniería genética (y equipos para practicarla que están bajando de precios a un ritmo increíble) una persona inteligente con mucha maldad (o algún tipo de fanatismo religioso, como ocurre con los Talibanes) podría incluso poner en peligro a toda la especie humana, creando modificaciones de virus existentes que se propaguen a un ritmo hasta ahora inimaginables (o que se esparzan a un ritmo lento, pero que después se activen en todo el mundo cuando menos lo sospechamos, dando poco tiempo para reaccionar). ¿A dónde voy con esto? Que lo queramos o no (y créanme que soy de los que no desea esto), que quizás la única opción que nos quede sea la de eliminar el anonimato, y regirnos por el lema "si no vas a hacer nada malo, no tienes entonces de qué preocuparte". Pero, ¿qué consecuencias podría llevar el tomar esa decisión? Pues lo primero que me viene a la mente es el abuso de las autoridades para fines que no tienen nada que ver con el motivo de pasar estas leyes en primer lugar. Por ejemplo, en el país en donde resido es totalmente normal que autoridades políticas, militares o de clase adinerada tengan acceso a datos personas de quien sea, incluso de monitorear sus comunicaciones personales, sin permiso alguno del poder judicial. En una sociedad en donde todos estemos etiquetados (aunque en cierta forma ya lo estamos hoy día, con nuestros números de cédula/identidad y nuestro ADN cada vez más archivado en bases de datos), y en donde se puedan seguir todos nuestros pasos, estaríamos ciertamente bastante cerca de escenarios como los presentados en la novela distópica "1984" de George Orwell (y el concepto de "Big Brother" o "Gran Hermano que siempre está con nosotros vigilándonos")... Entonces, ¿qué nos queda? Pues por un lado, no creo que lleguemos a los escenarios presentados en 1984, salvo en excepciones como Corea del Norte y quizás incluso China, pues al mismo ritmo que ha ido incrementando la tecnología armamentista, a ese mismo ritmo ha estado incrementando la tecnología de interconexión entre humanos, en donde cada vez más se hace más difícil para los gobiernos salirse con la suya (ver por ejemplo lo ocurrido con WikiLeaks). O en otras palabras, y como generalmente en cualquier medio ambiente evolutivo, estamos equilibrando una cosa con la otra, y quizás (aunque noten que dije "quizás", con más probabilidad de que sí a que no) es posible que lo que perdamos en anonimato y privacidad se balancee con mejores controles del espacio civil al espacio gubernamental. El futuro es incierto, pero me muestro "precavidamente optimista"... más datos sobre The Liberator en CNN (gracias "Verano Bad-man Blu" por el enlace) Video de The Liberator a continuación (enlace YouTube)... Actualización Octubre 2015: Este campo de las armas impresas en 3D avanza sumamente rápido. Miren lo que hizo este curioso... autor: josé elías |

|

|

|

|

|

lunes, mayo 6, 2013

|

|

NOTA: Este es un artículo invitado en eliax.com

Científicos alemanes han creado unos guantes que cambian de color al entrar en contacto con químicos tóxicos invisibles. Científicos alemanes han creado unos guantes que cambian de color al entrar en contacto con químicos tóxicos invisibles.Se tratan de unos guantes que buscan alertar simple y directamente a trabajadores, obreros, y científicos ante fugas o presencia de químicos tóxicos que puedan ocasionarles daños a humanos. Son constantes las intoxicaciones o envenenamientos accidentales que se producen en fábricas, construcciones y laboratorios, debido a que las personas están expuestas a fugas de químicos que ocurren en sus entornos. Los guantes contienen un químico especial que se torna azul para emitir la alerta. Funciona mediante la compresión de sensores que detectan monóxido de carbono, sulfuro de hidrógeno, entre muchos otros químicos. Lo más difícil fue hacer que estos sensores no perdieran capacidad al ser lavados. Los científicos ahora buscarán crear coberturas o calcomanías con este mismo sistema, que se adhieran a tanques y tuberías de gases para que igualmente sirvan de alerta, pues muchos de los químicos tóxicos, además de ser invisibles no presentar olor. fuente autor: idrialis castillo |

|

|

|

|

|

martes, abril 30, 2013

|

|

NOTA: Este es un artículo invitado en eliax.com

Debido a que los teléfonos celulares son muy “apetecibles” para los ladrones, las aplicaciones antirrobo pueden ayudarnos bastante, en caso de que un ladrón despistado nos robe nuestro smartphone o en caso de que los despistados seamos nosotros cuando olvidamos nuestro teléfono en cualquier lado. Debido a que los teléfonos celulares son muy “apetecibles” para los ladrones, las aplicaciones antirrobo pueden ayudarnos bastante, en caso de que un ladrón despistado nos robe nuestro smartphone o en caso de que los despistados seamos nosotros cuando olvidamos nuestro teléfono en cualquier lado. En el mundo Apple existe la aplicación "Find my iPhone" que te permite localizar y hasta desactivar tu iPhone o iPad remotamente, pero en el mundo Android también tenemos excelentes opciones, que ofrecen incluso mucho más opciones que en iOS. De manera particular yo utilizo Cerberus, una aplicación para Android, que para mí es la mejor de todas las que he probado. Con esta aplicación podemos realizar las siguientes operaciones: Leer el resto de este artículo... autor: idrialis castillo |

|

|

|

|

|

|

Estoy aprovechando el revuelo causado ayer por unos pocos después de quejarme que algunas personas sin escrúpulos están plagiando mis artículos, para hablar de un tema que directamente responde al tema en cuestión, y de paso respondo a varios de los comentarios que algunos hicieron en el artículo de ayer... Estoy aprovechando el revuelo causado ayer por unos pocos después de quejarme que algunas personas sin escrúpulos están plagiando mis artículos, para hablar de un tema que directamente responde al tema en cuestión, y de paso respondo a varios de los comentarios que algunos hicieron en el artículo de ayer...Así que hoy, con la mayor claridad posible, vamos a hablar de la diferencia entre "compartir información" y "plagiar información". Y voy a iniciar haciendo referencia directa a un par de comentarios ayer, en donde alegan que todo esto tiene que ver con "mi gran ego"... Obviamente quien crea que esto tiene algo que ver con "ego" es alguien que nunca en su vida creó nada para que después alguien se aprovechara de su esfuerzo y posteriormente beneficiarse de alguna manera, como los que me plagiaron en el contenido mencionado ayer, en donde uno de ellos sí lo utilizó para subir su ego (obteniendo una gran puntuación en un portal que da puntos a los artículos que mejor reacción obtengan), y el otro para obtener tráfico de personas que sin duda lo llevó a aumentar su cotización en anuncios (a expensas de menos tráfico en eliax). Esto no tiene nada que ver con ego, sino con derechos y lo que es justo. Como creador de mis obras, yo me reservo el pleno derecho a hacer con mi trabajo lo que yo desee, que en este caso significa compartirlo de forma gratuita en este blog. Y con justo me refiero a que considero un pedido bastante razonable el que si alguien quiere esparcir mi voz, que lo haga ofreciendo un breve resumen de mis palabras y que envíe a los lectores hacia mi para que lean la fuente original y en el contexto original. Pero algunos dirán, ¿lo importante no son tus palabras y punto? ¿qué importa si la leen aquí o allá? Pues importa mucho y de una forma que impacta principalmente a los lectores. Pero antes de continuar, déjenme sacar del medio un par de otros comentarios que se hicieron ayer... Un comentario dice que yo hago lo mismo al utilizar imágenes en mis artículos de otras fuentes. Pues a ese lector le digo, por si no lo sabía y había visto en el código fuente de los artículos de eliax, que la vasta mayoría de mis artículos posee imágenes de Wikipedia, en donde (1) las imágenes son de libre uso y (2) a quien yo personalmente apoyo financieramente anualmente (precisamente porque se que al utilizar sus imágenes y su ancho de banda yo debería remunerarlos). En otros casos, la imagen es tomada directamente y exclusivamente de la fuente original, a quien enlazo claramente con el fin de enviar tráfico a esa página, por lo que ocurre un intercambio entre imágenes en mi dirección y tráfico en la dirección hacia ellos. Y en una muy vasta minoría (en el orden de menos del 1% o menos), utilizo imágenes de otras fuentes las cuales si son claramente citadas al final del artículo para darle apoyo con tráfico a quien sea que haya sido la fuente. Habiendo aclarado eso, continuemos... Otro grupo de comentarios alegaba que "no es plagio ya que citan la fuente al final"... Pues sepan que ellos citaron la fuente después que yo escribí el artículo de ayer y después que varios de los lectores se quejaron ante los autores y portales de los artículos plagiados. Sin embargo, continúa la pregunta: ¿Es un plagio si al final del artículo se cita la fuente? Y la respuesta es, depende. Si se copia la obra completa (en este caso, mis artículos), por más que citen la fuente al final eso continúa siendo un claro caso de plagio ante la ley (y en mi caso diría yo que ante cualquier norma moral y ética de la sociedad). Otra forma de ver esto es la siguiente: Digamos que en vez de un artículo de 2,000 palabras, hablamos de un libro de 200,000 palabras. ¿Cómo se vería entonces que alguien copie el libro entero en un blog, y que al final le de crédito al autor? Pues se vería como piratear el libro. Un claro, llano, simple y puro robo del libro. Sin embargo, muchos creen que porque uno de mis elaborados artículos no tiene 200,000 páginas, y "solo" tiene 2,000, que eso de alguna forma lo exceptúa de plagiarlo, lo que es una forma de pensar incorrecta. Si usted le roba a alguien US$2,000 dólares, en vez de US$200,000 dólares, usted no deja de ser un ladrón porque "solo" robó US$2,000. Usted es un ladrón en ambos casos. Y aquí entra otro asunto: ¿Por qué copiar todo el artículo cuando fácilmente se puede enlazar al original ofreciendo un extracto? Eso no es plagio, y fue el propósito original del desarrollo de la web: Los científicos necesitaban una manera sencilla de escribir sus artículos y citar fuentes con hipervínculos a otros artículos, de forma sencilla. Por si no lo sabían, ese fue el motivo de la invención de la web, no fue ni la de revolucionar la humanidad ni la de regalar información ni la de permitir el fácil plagio. Fue sencillamente una herramienta para que unos puedan citar el esfuerzo de otros en academia y el mundo científico. Un buen ejemplo de esto sería si un artista tiene un portal con sus trabajos de arte, con cientos de fotografías demostrando su trabajo y habilidad, y que dos portales deseen compartir ese trabajo. El primer portal hace una reseña del artista, explica en sus propias palabras por qué le gusta, pone un ejemplo de una de las obras del artista en su portal, y al final pone un enlace para que los lectores visiten la página del artista y vean toda su obra. Esto no es plagio, y es lo que debería hacer cualquier persona que tenga un deseo genuino en demostrar el talento de ese artista, y es precisamente lo que hago a diario acá en eliax. Pero el segundo portal, en vez de hacer eso lo que hace es que se toma la molestia de copiar todas y cada una de las cientos de imágenes del artista, las pone en su propia página, e incluso le pone un anuncio de Google AdSense encima, y en algún lugar cita que fueron creadas por tal artista X. Eso, es plagio, particularmente si ocurre en el contexto de un blog personal en donde muchos podrían confundir que las imágenes que ven son del dueño de ese blog, similar a como muchos confunden que los artículos plagiados de eliax en otros portales de noticias son palabras de los autores en esos portales (como realmente ocurre, evidencia siendo los comentarios de los lectores en esos portales de plagio). Sin embargo, aun con estos ejemplos, muchos defenderán a los que copian los artículos, volviendo a citar que ellos "le hacen un favor a eliax" porque "ayudan a difundir el mensaje de eliax". Pues les voy a demostrar que al menos los que plagiaron el artículo citado ayer, no tenían las más mínimas intenciones de esparcir mi palabra, sino que beneficiarse de mi esfuerzo: Noten que en ambos casos, los "autores" del plagio tomaron especial precaución de copiar todo el artículo menos los enlaces que referencian internamente a eliax dentro del artículo. Si verdaderamente hubiesen Sin embargo el hecho que se hayan tomado el tiempo de evadir esa medida nos dice claramente las intensiones que tenían al copiar el artículo... Por otro lado, y es aquí a donde quería llegar hoy, al ellos plagiar el artículo entero, eso reduce enormemente la experiencia final del lector, ya que estos ahora estarán leyendo un artículo fuera del contexto que por años he elaborado en el blog. Por ejemplo, en mi versión original del artículo hago referencia a otro en donde se pone bastante en claro el contexto dentro del cual ofrecí varias de mis opiniones en el artículo original, pero en los plagios esa referencia fue removida intencionalmente, afectando la experiencia de los lectores. De paso, al final de cada artículo proveo una lista de referencias previas a artículos relacionados que enriquecen aun más la lectura de los que deseen saber más de lo que leyeron, algo que tampoco obtendrán de los plagios. Finalmente, tengo la costumbre de regresar a viejos artículos y modificarlos ligeramente con el fin de mejorarlos y aclarecer algún punto o alguna duda que algún lector expresó en los comentarios, y esos cambios no se propagarán a los plagios que se mantendrán siempre como una copia de la primera versión del artículo. Y hablando de comentarios, esa es otra gran ventaja de ir a la fuente, pues es el mismo autor, quien pensó las ideas expresadas en el artículo, quien puede responder dudas sobre el contenido del artículo, enriqueciendo aun más el conocimiento de los lectores, y de paso despejando dudas y aclareciendo aun más el tema. Así que en esencia, esto no tiene nada que ver con ego ni superlativos en el lado mío, sino que con derechos que tengo sobre mi autoría intelectual y sobre ser justos con los autores originales de obras. Por otro lado, esto tiene mucho que ver con otros que lo que desean es beneficiarse ellos mismos (sea con falso reconocimiento, tráfico de visitas o dinero ganado en anuncios) del esfuerzo de los demás (razón por lo cual los denomino "sanguijuelas de la sociedad"). Y por último, esto tiene muchísimo que ver con la experiencia final del lector, en donde debido a esos plagios terminan con artículos desactualizados, fuera de contexto, con falta de material relacionado para leer, y que son alejados del autor y otros lectores afines en la fuente original para enriquecer aun más su sed de curiosidad... Nota: Las reglas para compartir artículos de eliax están delineadas en este artículo, y al pie de la página de eliax también. autor: josé elías |

|

|

|

|

|

lunes, abril 29, 2013

|

Esto ya parece un ritual. Cada año tengo que lamentablemente escribir un artículo denunciando el plagio del contenido original mio en otros portales. Esto ya parece un ritual. Cada año tengo que lamentablemente escribir un artículo denunciando el plagio del contenido original mio en otros portales.Esta vez hablamos de dos portales, los cuales han copiado letra por letra uno de mis artículos favoritos que he escrito en tiempos recientes en el blog, específicamente el titulado "EXTRAORDINARIO HITO: Ecuación conecta Inteligencia con Entropía del universo. Explicado". En este caso, los plagiadores son dos: Primero este y después este otro. En ambos casos, estos dos ladrones del esfuerzo humano (pues honestamente, no veo otra forma "suave" de decirlo), no solo han copiado letra por letra el contenido de mi artículo original, sino que incluso se aseguraron de cambiar un poco el título para no levantar sospechas sobre el plagio. Afortunadamente, varios lectores de eliax reconocieron inmediatamente los artículos en cuestión y me lo reportaron. Así que hoy les tengo una misión: Desconozco la temática de reportar el plagio o denunciar en esos dos portales, pero les agradecería que algunos de ustedes se tomaran como misión el denunciar a estas sanguijuelas de la sociedad. Y por si acaso están asociados a uno de estos dos portales, recuerden algo: Es un plagio el copiar-y-pegar un artículo completo sin el permiso del autor original. Ustedes pueden copiar quizás el primero o los dos primeros párrafos para después proveer un enlace a que continúen leyendo en la fuente original, pero no pueden atribuirse el crédito, o incluso esconderse bajo el pretexto de que en algún lugar pequeño mencionan la fuente. Otra opción que tienen es re-interpretar el artículo, pero de paso haciendo notar el origen de las ideas expuestas en el artículo original. Y noten que solo basta leer los comentarios en esos plagios: Los lectores creen que fueron ellos (los "autores" de esos portales) los autores originales de los pensamientos que expresé yo en el artículo original, lo que devalúa indirectamente todo lo que es eliax y reduce sin duda el potencial número de visitas que podría tener el blog. Y peor aun, habrán muchos lectores que nunca sabrán el origen de mis palabras y por tanto nunca visitarán a eliax para leer todo el resto del contenido profundo e interesante que trato de proveer constantemente en el blog, y eso último es quizás lo que más duele... Nota: Si quieren saber la manera apropiada de referenciar artículos que no son de su autoría, he aquí como hacerlo. Actualización 1: Poco después de publicar este artículo, los ofensores pusieron una enlace a la fuente en eliax, pero continúan con el artículo completo copiado de inicio a fin. Actualización 2: Este artículo tiene una segunda parte que pueden leer en este enlace. autor: josé elías |

|

|

|

|

|

lunes, abril 15, 2013

|

|

NOTA: Este es un artículo invitado en eliax.com

En las películas de James Bond y de otros agentes secretos es común ver pequeños dispositivos cotidianos como lapiceros y relojes, que en realidad son otra cosa (como cámaras, grabadoras, pistolas, etc), y aunque no lo crean esto de esconder funcionalidades secretas se remonta a mucho antes de la era del cine moderno. En las películas de James Bond y de otros agentes secretos es común ver pequeños dispositivos cotidianos como lapiceros y relojes, que en realidad son otra cosa (como cámaras, grabadoras, pistolas, etc), y aunque no lo crean esto de esconder funcionalidades secretas se remonta a mucho antes de la era del cine moderno.Desde el siglo XIX ya se han estado creando y produciendo relojes para espías cuya función además de aparentar dar la hora era la de servir de cámara, y con el pasar del tiempo adquirieron otras funciones como la de grabar sonido y/o video. El primer de estos accesorios (en la foto) se patentizó en el 1886, y fue en la ciudad de Birmingham, en Reino unido a nombre de J. Lancaster & Son. Uno de estos artículos fue recientemente subastado a un precio de £18,000 Libras Esterlinas (unos US$27,291 dólares) y actualmente sólo existen cuatro ejemplares conocidos en todo el mundo. En el enlace más abajo puede verse una colección de cámaras de pulsera junto con algunos diagramas explicando parte de su funcionamiento. Quién diría que al día de hoy ya estas piezas sean sólo de museo y que también al alcance de nuestro bolsillo tenemos no sólo cámara, si no un sinnúmero de dispositivos resumidos en un simple teléfono móvil, que hace las veces de cámara espía cuando lo necesitamos, así como lo eran estos muy costosos aparatos, en su época. fuente con más dispositivos enlace al primer reloj espía autor: emmanuel bretón |

|

|

|

|

|

viernes, abril 12, 2013

|

|

NOTA: Este es un artículo invitado en eliax.com

Luego de que el Huracán Katrina arrasara con Nueva Orleans en los EEUU, se estudiaron muchos proyectos que pudiesen prevenir una repetición de las inundaciones ante potentes huracanes. Luego de que el Huracán Katrina arrasara con Nueva Orleans en los EEUU, se estudiaron muchos proyectos que pudiesen prevenir una repetición de las inundaciones ante potentes huracanes.El proyecto ganador fue el Sistema de Reducción de Riesgos de Daños causados por Tormentas y Huracanas, o HSDRRS por sus siglas en inglés, el cual ya ha sido ejecutado en más de un 80% por el Cuerpo de Ingenieros del Ejército de los Estados Unidos y cuya principal característica es una muralla alrededor de la costa de Louisiana. La muralla busca proteger de las inundaciones causadas por tormentas y huracanas. Supuestamente puede resistir y proteger ante huracanes categoría 5, de manera que se evitaría las grandes inundaciones que además de causar pérdidas y destrozar inmuebles, interrumpen los sistemas de suministro de gas, electricidad y telecomunicación. Antes del Huracán Katrina, Nueva Orleans contaba con un sistema sencillo de diques protectores para el fuerte oleaje, que ha sido reconstruido en gran parte y a lo que se le agrega el ambicioso sistema de murallas ciclónicas, considerándose el mayor proyecto de obra civil de construcción (tanto en diseño como en gastos) en toda la historia de los Estados Unidos. Leer el resto de este artículo... autor: idrialis castillo |

|

|

|

|

|

sábado, marzo 30, 2013

|

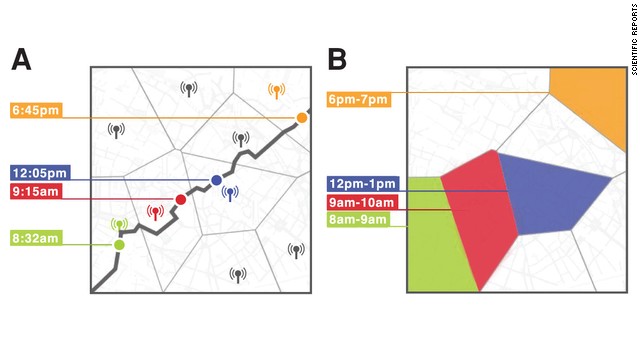

Un equipo de investigadores del MIT (Instituto de Tecnología de Massachusetts) acaba de publicar un estudio (fuente) que sin duda debería levantar unas cuantas cejas de asombro entre los ciudadanos, y de paso traerá una tremenda sonrisa a las autoridades... Un equipo de investigadores del MIT (Instituto de Tecnología de Massachusetts) acaba de publicar un estudio (fuente) que sin duda debería levantar unas cuantas cejas de asombro entre los ciudadanos, y de paso traerá una tremenda sonrisa a las autoridades...Según el estudio, sin importar que tan anónimo trates de ser, si llevas un celular contigo es posible saber que tu eres tu en el 95% de los casos, con tan solo analizar 4 puntos de referencia en donde has estado en el tiempo. Es decir, estos investigadores han desarrollado una técnica en donde tomada un grupo de personas aleatorias, ellos pueden discernir, con un 95% de exactitud, quienes son todas esas personas, aun si esas personas no tienen activado un GPS en sus celulares. Y todo eso con que les proveas 4 puntos geográficos de referencia. Más increíble aun, es que incluso si tienes un celular prestado que no está registrado a tu nombre, es posible con esta técnica saber al menos que eres la misma persona que tiene el celular prestado acorde te mueves por toda la ciudad o donde sea que te muevas en el día a día. Pero, ¿cómo lo logran? Pues basándose en el hecho de que nosotros los humanos somos (al igual que cualquier otro mecanismo) bastante predecibles... Cada uno de nosotros por lo general en la mayoría de los casos sigue una rutina, como por ejemplo levantarnos a cierta hora de la mañana para salir a trabajar, salir a comer a una cierta hora, salir al supermercado en días específicos y horarios específicos, ir al cine en ciertas noches, visitar a familiares los días de semana, etc, y según los investigadores, con tan solo obtener 4 de esos destinos que frecuentas, es posible identificar a cualquier persona con un 95% de certeza. Y obviamente, que si se obtienen más puntos de referencias que tan solo 4, la exactitud incrementa aun más. En el caso de los experimentos que hicieron, los científicos explican que incluso con tan solo obtener los datos de las empresas telefónicas que les indiquen a cuales torres de celulares se conectó tu celular en el transcurso del día, con eso solo es suficiente para deducir quien es quien. Ahora, notemos algo importante: Lo que es posible deducir con esta técnica es que si seguimos los datos de 100,000 personas, es posible saber quien es quien entre esas 100,000 personas, pero no en términos individuales (es decir, no es que dicen "ese es Juan" sino más bien "ese es el mismo usuario 123 que vimos la semana pasada y que hace una hora estuvo en tal lugar", pero (y este es el gran pero) es definitivamente posible ligar esa información de "123" con "Juan" por medio de todo tipo de aplicaciones que se activen en esos puntos de control, aplicaciones que bien podrían ser desarrolladas en conjunto con las telefónicas. Y eso nos trae a una curiosa observación: ¿Será por esto el interés de Google desde hace años en redes celulares? Si lo pensamos bien, esto sería un poder increíble para Google si esta se convirtiera en una proveedora de servicios celulares, pues tendría no solo los datos para saber quien es "123", sino además de saber quien es "Juan" por medio de sus servicios como GMail, Google+, YouTube, su buscador, y sus otras propiedades, pudiendo en esencia poder ligar ambos juegos de datos y ofrecer una plataforma de publicidad sin precedentes, entrando sin duda al área gris que existen entre comodidad, eficiencia, y privacidad... No duden que este tema dará mucho de que hablar en los tiempos venideros, acorde nos acerquemos a escenarios como este... autor: josé elías |

|

|

|

|

|

domingo, marzo 24, 2013

|

Hola amig@s lectores, Hola amig@s lectores,Si tratan de comentar desde anoche en eliax notarán que ahora el formulario de comentar te hace una pregunta aparentemente tonta (te pregunta el resultado de sumar dos números), y estoy seguro que muchos ya sabrán la razón, pero para los que no, acá va una breve explicación... A ese tipo de preguntas al final de un formulario se les llama CAPTCHA (palabra que en inglés suena un poco a decir la frase "I catched you", que en español sería algo como "¡Te atrapé!" o "¡Te sorprendí!"), en donde el objetivo es esencialmente prevenir el SPAM (mensajes no deseados). En el caso de eliax, es para proteger sobre programas automatizados que introducen SPAM en forma de comentarios falsos, con enlaces a otras páginas para vender productos y/o estafar a las personas. A la fecha, rara vez habían notado ustedes SPAM en el blog ya que el sistema que tengo es bastante bueno, bloqueando unas decenas de miles de estos mensajes diariamente, pero aun así, en días recientes en promedio unos 50 en promedio se han estado colando diariamente, y hasta ahora había sido mi labor personal (y tediosa) la de detectar esos mensajes falsos y borrarlos manualmente, con el fin de molestar a los lectores lo menos posible. Pero dado al incremento de volumen reciente, y mi tiempo limitado, recurrí a implementar el más sencillo CAPTCHA posible, que es fácil de entender (sumar dos números) pero que evadirá al 99.999% de los "spambots" conocidos en Internet. Así que espero que entiendan el motivo de este pequeño inconveniente, del cual debemos culpar a los miles de seres sin escrúpulos cuya labor en la vida ha sido la de tratar de hacer peor la vida de los demás... autor: josé elías |

|

|

|

|

|

martes, marzo 5, 2013

|

Lo crean o no, sobre el 90% de candados y cerraduras hoy en uso en el mundo son tan fáciles de abrir como si utilizaras la llave original para abrirlos, y esto es algo que la mayoría de ladrones profesionales sabe, y que ustedes deberían saberlo también (con el fin de contrarrestar este hecho). Lo crean o no, sobre el 90% de candados y cerraduras hoy en uso en el mundo son tan fáciles de abrir como si utilizaras la llave original para abrirlos, y esto es algo que la mayoría de ladrones profesionales sabe, y que ustedes deberían saberlo también (con el fin de contrarrestar este hecho).Sucede que por décadas (¿o siglos?) el diseño básico de cualquier cerradura o candado no ha variado en su diseño conceptual, el cual se basa en una llave con "dientes", que caen en precisión perfecta sobre un conjunto de engranajes dentro del mecanismo de seguridad. El problema es, que existe una técnica universal para abrir cualquier tipo de candado o cerradura de diseño clásico, utilizando lo que se llama en inglés un "Bump Key" (en español desconozco su traducción, pero por ahora llamémoslo una "Llave Bump"). Con una llave tipo Bump, un ladrón puede entrar a tu casa o negocio sin dejar rastro alguno detrás, ya que no tuvo que forzar ni romper nada. Sencillamente inserta una llave de este tipo (que no confundan con una "llave maestra", pues las llaves maestras en realidad solo sirven para ciertos tipos de candados específicos en una misma serie, por lo que en realidad no son realmente "maestras"), después le da un pequeño golpecito a la llave (lo que causa un movimiento en los cilindros de seguridad dentro del candado o cerradura), y listo. Noten que esto es algo que se conoce por años (yo mismo los alerté del hecho acá mismo en eliax hace casi 7 años), pero por alguna razón aun no se ha prohibido que se vendan candados y cerraduras que permitan este tipo de ataque (o al menos, que se creen campañas de educación en la población a gran escala). Y sucede que sí, existen candados y cerraduras diseñados especialmente para evitar este tipo de ataques, y si van a cualquier ferretería notarán que algunas marcas tienen algún tipo de señal en sus productos que dicen cosas como "Bump Lock" o "BumpStop" o algo por el estilo (busquen por la palabra "Bump" o "Bumping" en algún lado), a veces acompañado de un ícono de un martillo golpeando una llave. Así que si yo fuera ustedes, y no saben que tipo de cerradura o candado tienen en las puertas y ventanas de sus residencias y negocios, lo primero que haría hoy es salir a una ferretería y comprar nuevas cerraduras y candados... autor: josé elías |

|

|

|

|

|

miércoles, febrero 20, 2013

|

|

Investigadores de DARPA (los mismos que inventaron el Internet e investigan nuevas tecnologías de avanzada para la defensa de los EEUU) han creado un sistema de cámara digital que hace que incluso las más avanzadas cámaras digitales profesionales de hoy día aparenten ser juguetes...

La nueva cámara, llamada la ARGUS-IS, tiene la particularidad de poseer una resolución de 1.8 Gigapixeles. Es decir, 1,800 Megapixeles, o unas 100 veces la resolución de la cámara digital promedio de hoy día. Cómo exactamente funciona esa cámara es por el momento información clasificada del gobierno, pero si existen unos datos públicos bastante interesantes... Por ejemplo, esta cámara puede detectar objetos de unos 15cm de ancho desde una altura de más de 5Km. Así mismo, esta cámara graba continuamente todo lo que ve, a un ritmo de 1 millón de TeraBytes por día, lo que es equivalente a grabar 5,000 horas de video de alta definición diariamente. El sistema viene integrado con una aplicación que permite manipular los datos de las cámaras en tiempo real, pudiendo uno desplegar hasta 65 ventanas simultáneas, cada una mostrando un detalle por separado de la imagen completa de 1.8GP. El sistema es incluso tan avanzado que detecta y muestra distintos objetos en movimiento en tiempo real, como son personas y automóviles, cada uno marcado de forma diferente. Por alguna razón esto me recordó mucho a las películas Eagle Eye y Enemy of the State... Video a continuación (enlace YouTube)... autor: josé elías |

|

|

|

|

|

lunes, febrero 18, 2013

|

Si recuerdan, en el 2011 predije (leer el punto #10 aquí) que para el 2012 Apple entraría al mercado de ropa y accesorios inteligentes, cosa que obviamente no ocurrió. Sin embargo, parece que solo estuve un poco adelantado a los hechos, pues los rumores en días recientes dicen (fuente) que Apple no solo está desarrollando un reloj de pulsera inteligente operado por iOS, al que los medios llaman naturalmente el iWatch, sino que incluso existe un equipo de nada menos que unas 100 personas trabajando en el proyecto activamente, con miras a una posible salida al mercado antes de fin de este año. Si recuerdan, en el 2011 predije (leer el punto #10 aquí) que para el 2012 Apple entraría al mercado de ropa y accesorios inteligentes, cosa que obviamente no ocurrió. Sin embargo, parece que solo estuve un poco adelantado a los hechos, pues los rumores en días recientes dicen (fuente) que Apple no solo está desarrollando un reloj de pulsera inteligente operado por iOS, al que los medios llaman naturalmente el iWatch, sino que incluso existe un equipo de nada menos que unas 100 personas trabajando en el proyecto activamente, con miras a una posible salida al mercado antes de fin de este año.Agregan los rumores, que Apple utilizaría una nueva técnica de fabricación que le permitiría crear un nuevo tipo de cristal curveado, que se adaptaría a la forma de nuestras muñecas, con una pantalla también curveada, y con un cerebro basado en iOS (al igual que el iPhone, iPad, iPod Touch y Apple TV). De ser cierto esto, no me sorprendería, pues una pulsera o un reloj de pulsera no solo es uno de los accesorios más populares en todo el mundo, sino además uno que siempre llevamos con nosotros, lo que podría servir o como un celular, o incluso como un reemplazo de este a largo plazo en algunos casos (antes de esto, obviamente), dada su fácil localización. El iWatch sería además una excelente herramienta para funcionar como reemplazo de nuestras carteras, convirtiéndose en una cartera digital de pago, gracias a Passbook. Así mismo podría servir como llave para arrancar el motor de nuestros vehículos, o para entrar a nuestros hogares y oficinas, o incluso para firmar documentos digitalmente o acceder a páginas web sin necesidad de recordar claves. Es bueno notar que recientemente Google ha estado tratando de patentar un "anillo digital" que haría la función de un sistema de llave digital, pero si los rumores son ciertos Apple podría llevar la idea mucho más lejos... autor: josé elías |

|

|

|

|

|

martes, enero 22, 2013

|

Si son de los que siguen los grandes acontecimientos de Internet, hace un par de días de seguro que muchos notaron el gran flujo de noticias en la red concernientes al portal Mega, el cual no pude comentar dado que estuve de mini-vacaciones en un fin de semana largo por estos rumbos, pero he aquí mi opinión al respecto para los que me la han pedido por distintos medios (opinión que planeaba escribir de todas formas dado la importancia del caso). Si son de los que siguen los grandes acontecimientos de Internet, hace un par de días de seguro que muchos notaron el gran flujo de noticias en la red concernientes al portal Mega, el cual no pude comentar dado que estuve de mini-vacaciones en un fin de semana largo por estos rumbos, pero he aquí mi opinión al respecto para los que me la han pedido por distintos medios (opinión que planeaba escribir de todas formas dado la importancia del caso).Para empezar, expliquemos brevemente lo que es Mega... Mega es un portal para compartir archivos, con un plan gratuito que ofrece unos asombrosos 50GB de espacio (el equivalente a unos 70 CDs de datos), y planes pagos que ofrecen 500GB, 2TB o 4TB de almacenamiento al precio de US$10, 20 o 30 dólares mensuales respectivamente, con ancho de banda mensual que duplica la cantidad que rentas (es decir, en el plan de 4TB puedes transferir hasta 8TB de datos desde tu cuenta mensualmente). Sin embargo, este portal es muchísimo más que un portal para almacenar archivos remotamente, pues aparte de ofrecer tanto espacio gratis (entre 10 y 25 veces más espacio que Dropbox por ejemplo), el portal es quizás la forma más segura que existe en la actualidad para compartir archivos de gran tamaño y de forma gratuita. Recordemos que Mega fue lanzado por Kim Dotcom exactamente (al minuto) un año después de que su popular portal Megaupload fue cerrado por las autoridades bajo acusación de facilitar la piratería en ese popular portal, por lo que esta vez lo que Kim hizo fue reinventar la forma en que se comparten archivos, que es lo que hace la gran diferencia entre Mega y otros. A diferencia de Google Drive, Apple iCloud, Dropbox o Microsoft Skydrive, en donde tus archivos están almacenados de forma abierta a los proveedores de esos servicios (y por tanto, a las autoridades), el servicio Mega está diseñado para que ni los mismos administradores de Mega puedan saber qué es lo que subes o bajas del portal. ¿Cómo logran eso? Pues realmente sencillo: Cifran tus archivos con una llave digital a la cual solo tu (y las personas con quienes compartas) tienen acceso, pero a la cual Mega no tiene acceso. En otras palabras, desde el punto de vista de Mega, todo lo que subas al portal de ellos son archivos 100% cifrados, los cuales ni ellos mismos pueden descifrar, y por tanto no pueden saber qué es lo que estás subiendo a su nube de servidores. Eso, más la política de uso a la cual debes acceder al momento de hacerte miembro de Mega, los protege legalmente (al menos en teoría, pues se me ocurre al menos una forma en que este sistema puede ser violado), y la idea de Mega es que lo mismo que le sucedió a Megaupload no le suceda otra vez a ellos, ni a sus usuarios. Pero, acá viene la gran pregunta: ¿Con esto está Mega incentivando la piratería (en esencia haciendo el compartir archivos pirateados bastante fácil), o está incentivando la privacidad? Dependiendo de cual lado de la cerca estés (los creadores de contenidos como los estudios de cine y música, o los piratas y los defensores de los derechos humanos) obtendrás una respuesta diferente, pero cuando menos para mi creo que la respuesta es "ambas cosas". Que no quepa duda que muchos de los primeros que le darán uso masivo a este nuevo portal (el cual, a propósito, obtuvo 1 millón de usuarios registrados en sus primeras 24 horas) serán piratas atraídos a la gran cantidad de espacio que obtendrán de gratis, por lo que sí, Mega continuará incentivando la piratería, la cual aunque no sanciono, sí entiendo su origen y he escrito sobre cómo realmente combatirla. Pero por otro lado, y este es el punto que más me interesa, está el tema de los derechos humanos y nuestro derecho a la privacidad y libertad de expresión. Noten que es bastante probable que Kim Dotcom sepa exactamente lo que está haciendo en términos de incentivar la piratería, y quizás todo su discurso de que Mega es en realidad un tema de "privacidad" no sea más que una pantalla para cubrir su verdadero propósito de hacer millones, pero lo cierto es que independientemente de sus motivos hay que admitir que Mega representa un punto fuerte para que los ciudadanos mantengamos a las autoridades balanceadas en relación a los ciudadanos. Como dicen, mucho de algo a veces es malo, y ciertamente en tiempos recientes el Estado (en cualquier nación) ha estado obteniendo demasiado poder en cuestiones de vigilancia y control sobre los ciudadanos, y aunque bajo cierto criterios eso se justifica (por ejemplo, para pelear contra el terrorismo y anarquistas), lo cierto es que tampoco podemos dejar que se pasen de la raya... El problem sin embargo es "¿dónde está la raya?". Muchos se apresuran por ejemplo a llamar a los gobiernos unos corruptos por querer obtener llaves digitales para los principales servicios de usuarios (como los servicios de Google y Facebook, dos entidades que cooperan abiertamente con gobiernos), pero si nos ponemos en sus zapatos entenderíamos de que la realidad es que es difícil combatir el crímen organizado y el terrorismo cuando no se pueden interceptar las comunicaciones y datos de sus practicantes. El punto entonces es abuso de control, que es en donde creo hay que poner más énfasis. Es decir, en no dejar que cualquier agencia de inteligencia sencillamente bajo el pretexto de "seguridad nacional" o "violación de derechos de autor" tenga acceso completo a nuestros datos, sin antes obtener el permiso debido de un juez que vele por los ciudadanos. Pero regresando a Mega, ese tema de privacidad es precisamente el que Mega quiere incentivar con sus servicios: Lo que subas a su portal será para tus ojos solamente (al menos en teoría). Una cosa que me preocupa sin embargo es, ¿es sostenible el modelo de Mega? Noten que 50GB es mucho espacio (hoy dia - incluso si solo una minoría llega a llenar esos 50GB), por lo que para sostener todo el almacenamiento requerido por millones de usuarios (más el ancho de banda necesario) tiene un costo bastante elevado, por lo que la pregunta es ¿cuántos usuarios se animarán a pagar por un plan mayor de 50GB? Y si Mega no obtiene suficientes usuarios pagos, ¿recurrirá a publicidad y de qué tipo y a qué precio? Por otro lado, ¿publicará Mega un API (interfaz de programación) para que terceros se animen a crear conectores tanto para sistemas operativos tradicionales como móviles y funcionen integrados como Dropbox? ¿Y cuántos se arriesgarán a invertir tiempo en programar para una plataforma cuyo propietario tiene un historial bastante dudoso en el mundo legal? Por mi parte, si tuviese que apostar diría que Mega tiene más posibilidades de ser un servicio exitoso a que no, aunque con esas reservas que mencioné. Sin embargo, independientemente de su éxito o no, para mi lo más importante de Mega es que se convierte en una herramienta más para nosotros los ciudades mantener el control del Estado un poco bajo nuestro control... página oficial de Mega autor: josé elías |

|

|

|

|

|

viernes, enero 4, 2013

|

En 1999, en Friesland, Holanda, una joven de 16 años fue brutalmente violada y asesinada, y el caso quedó estancado sin pista alguna hasta finales del año pasado, cuando las autoridades locales decidieron hacer un “último intento” a resolver el caso, esta vez con el uso de ciencia y tecnología. En 1999, en Friesland, Holanda, una joven de 16 años fue brutalmente violada y asesinada, y el caso quedó estancado sin pista alguna hasta finales del año pasado, cuando las autoridades locales decidieron hacer un “último intento” a resolver el caso, esta vez con el uso de ciencia y tecnología.Esa tecnología resultó ser el estudio de ADN de todos los voluntarios que vivieran cerca de donde la joven fue asesinada, pues la policía logró recuperar rastros del ADN del asesino tanto en el cuerpo de la joven como en un encendedor. Pero he aquí lo sorprendente… La idea era asumir que obviamente el asesino no se iba a entregar ni a proveer su ADN, por lo que el objetivo era lograr obtener el ADN de quizás un pariente, el cual tendría que ser bastante cercano al homicida, y de esa manera lograr reducir a un pequeño círculo la cantidad de personas a investigar. Pero asombrosamente, en uno de los resultados se dio una coincidencia de un 100% de ADN. Es decir, el asesino, quizás confiando en que no lo atraparían, proveyó su ADN junto a 6,600 otras personas, y después de eso la ciencia y las matemáticas hicieron su trabajo y se identificó exactamente a la persona cuyo ADN se estaba buscando. El presunto asesino resultó ser un granjero de 44 años de la localidad cercana de Oudwoude (a 2km del lugar del asesinato), el cual aparte de tener dos hijos está casado además con una mujer muy activa en asuntos comunitarios de su localidad. Ciencia: 1 Asesinos idiotas: 0 fuente autor: josé elías |

|

|

|

|

|

miércoles, diciembre 19, 2012

|

Si son usuarios de celulares Android, y si descargan aplicaciones gratuitas desde fuentes no oficiales, es urgente que lean esta noticia... Si son usuarios de celulares Android, y si descargan aplicaciones gratuitas desde fuentes no oficiales, es urgente que lean esta noticia...La empresa de seguridad (y creadora de programas antivirus para Android) Lookout acaba de identificar toda una red tipo spambots afectando a celulares Android, y la red está tan esparcida que al menos en los EEUU ya afecta a usuarios de todas las grandes empresas telefónicas de esa nación, y es bastante posible que por asociación podamos deducir que algo similar ocurre fuera de EEUU. El spambot, que han bautizado como SpamSoldier, en esencia desde que se instala en tu celular inicia a enviar minimensajes SMS tras bastidores, sin tu conocimiento o consentimiento, a números específicos que eventualmente conllevan a que las telefónicas te cobren por enviar esos minimensajes. En esencia, es una manera de robar tu dinero, haciéndote pagar por enviar SMS a números que te cobran por recibir esos SMS, dinero que es deducido automáticamente de tu factura a fin de mes. Para los que no sepan, un spambot es básicamente cuando miles, cientos de miles, o incluso millones de máquinas (en este caso, celulares Android) trabajan en concierto para lograr alguna fechoría en común, como en este caso que es robar pequeñas cantidades de dinero a grandes cantidades de usuarios sin estos saber lo que ocurre. Este spambot en específico se disfraza como enlaces en Internet y otras plataformas que te prometen desde ganarte tarjetas de descuento y regalos, hasta prometerte descargar gratuitamente juegos como Grand Theft Auto 3 y Need for Speed Most Wanted. Por el momento la empresa Lookout ofrece un producto que te detecta y remueve el virus de tu celular Android, pero la mejor precaución es no salirte de la tienda oficial de Google para tus aplicaciones, pues quizás por ahorrarte 1 o 5 dólares descargando una aplicación pirata lo que haces en realidad es arriesgarte a pagar mucho más en cargos a tu celular. Noten además que debido a los controles leves de Google en el Google Play que incluso el descargar aplicaciones de la tienda oficial de Google no es garantía de que no serán infectados, por lo que tampoco está demás pagar por un antivirus para Android... Este problema de Android y los malware es algo que debería recordarnos el mundo de Windows y sus miles de virus y programas malignos, y es quizás uno de los más grandes dolores de cabeza para Google, en particular para convencer al sector empresarial de que Android es una plataforma viable en sus organizaciones. Sin embargo, al menos Google está consciente de esta debilidad en Android y ha prometido este año poner controles mucho más estrictos (similares a los de Apple, Amazon y Microsoft) en su tienda de aplicaciones. fuente autor: josé elías |

|

|

|

|

|

jueves, noviembre 8, 2012

|

Hoy día se hace cada vez más popular el rentar espacio en máquinas virtuales (o "VM", por sus siglas en inglés) en empresas dedicadas a estos servicios (como Amazon, GoDaddy, RackSpace, etc), y la idea es que estas VMs funcionan varias de ellas en un mismo servidor físico. Hoy día se hace cada vez más popular el rentar espacio en máquinas virtuales (o "VM", por sus siglas en inglés) en empresas dedicadas a estos servicios (como Amazon, GoDaddy, RackSpace, etc), y la idea es que estas VMs funcionan varias de ellas en un mismo servidor físico.En teoría, cada una de estas VMs se comporta como una máquina totalmente aparte de las otras VMs que estén en el mismo hardware, así que por ejemplo, es posible tomar un servidor de 4 núcleos y 16GB de memoria, y particionarlo de modo que se creen 4 VMs de 1 núcleo y 4GB de memoria cada una. Al hacer esto es incluso posible instalar distintos sistemas operativos en cada una, y para todos los fines prácticos son 4 máquinas distintas. El aislamiento es tal, que estas máquinas en teoría ni la más remota idea tienen de que existen otras VMs en el mismo hardware, y muchos menos saber a quien le pertenecen esas otras VMs, o qué procesos están ejecutando. Esto se logra gracias a una técnica llamada un HyperVisor de Tipo 1 (que expliqué lo que era hace 3 años acá mismo en eliax), el cual es un software especializado que se sienta entre el hardware y las VMs, permitiendo que estas se comporten como hermanas. Pues la noticia de hoy es que un grupo de científicos ha logrado demostrar, en un ambiente controlado por el momento, que es posible que una VM investigue lo suficiente como para obtener información de otras VMs en el mismo hardware. En el caso específico demostrado, este grupo de científicos logró obtener una llave digital de cifrado de otra VM, y lo hizo sin "hackear" la otra VM, o incluso sin entrar a la otra VM, y sin saber absolutamente nada de la otra VM. ¿Cuál fue el truco? Pues monitorear el contenido el cache L1 (un tipo y/o área especial de memoria que se utiliza para almacenar datos frecuentemente utilizados), escribiendo datos y leyendo datos con el único propósito de ver cuáles de sus propios datos eran sacados del cache (lo que le da un indicio de que otra VM está utilizando ese espacio), y después aplicando unos algoritmos de procesamiento para notar patrones de acceso en el cache. Para acortar la historia, este equipo demostró poder obtener suficientes "bits" de una llave digital como para poder reconstruirla en menos de 10,000 intentos (que en términos de computación, es trivial hacer, en menos de 1 segundo en cualquier procesador barato). ¿Qué significa esto? Que de ahora en adelante hay que pensarlo dos veces para entidades que dependan mucho de seguridad (como datos estatales, bancos, etc), antes de rentar estos servidores virtuales, pues nunca se sabe quien será tu vecino en estas VMs. La solución a este tema es obviamente no rentar VMs sino que servidores físicos bajo tu control (aunque como este mismo artículo demuestra, nada es 100% seguro). Pero ojo, tampoco es para entrar en pánico. Aunque todo esto fue demostrado como que funciona, lo cierto es que todo fue realizado en un ambiente bastante controlado, y los investigadores de esta técnica aclaran que en un ambiente de producción normal esto es algo extremadamente difícil lograr, aunque ciertamente bajo el alcance de organizaciones con grandes fondos para invertir en los recursos necesarios para llevarlo a cabo (citan naciones-estados como los candidatos número uno a utilizar esto). Sin embargo, de esto poder llevarse a cabo, esto podría permitirle a alguien por ejemplo averiguar claves privadas de cifrado RSA (con SSL por ejemplo), lo que le permitiría falsificar documentos y conexiones, así como observar una linea de comunicación sin ser detectados, entre otros usos. documento científico (PDF) fuente autor: josé elías |

|

|

|

|

"No me puedo creer esto... es como si fuese una novela escrita por Dan Brown... esto es inconcebible."

en camino a la singularidad...

©2005-2025 josé c. elías

todos los derechos reservados

como compartir los artículos de eliax

Seguir a @eliax

El HSDRRS incluye un sistema de canal de navegación a lo interno de la barrera, el sistema de barrera de protección anticiclónica más avanzado del mundo y el Sistema de Canales del Golfo de México, que a su vez incluye un sistema de navegación en la parte industrial del canal, con compuertas de acceso y desagüe y también un sistema de bombeo para nivelación que expulsa el agua fuera de la barrera, a la vez que produce energía hidráulica.

El HSDRRS incluye un sistema de canal de navegación a lo interno de la barrera, el sistema de barrera de protección anticiclónica más avanzado del mundo y el Sistema de Canales del Golfo de México, que a su vez incluye un sistema de navegación en la parte industrial del canal, con compuertas de acceso y desagüe y también un sistema de bombeo para nivelación que expulsa el agua fuera de la barrera, a la vez que produce energía hidráulica.