Tecno-Seguridad

|

lunes, noviembre 18, 2013

|

He aquí un problema que la mayoría de usuarios de Facebook quizás conozcan, pero que no están conscientes de su magnitud: SPAM. He aquí un problema que la mayoría de usuarios de Facebook quizás conozcan, pero que no están conscientes de su magnitud: SPAM.Hoy quiero hablarles brevemente de lo que ocurre tras bastidores, y de lo que cada uno de ustedes puede hacer para ayudar (es muy simple, y les gustará saberlo). Como sabemos, con más de mil millones activos, era solo cuestión de tiempo para que el tema de SPAM (que en este caso significa anuncios o posts no deseados, en muchos casos con fines de anuncios promocionales, o contenido inapropiado) llegara a niveles epidémicos, y ese día está llegando. Pero, muchos dirán, "no veo el gran problema, apenas veo uno o quizás tres anuncios por día en los grupos que visito en Facebook", y lo que sucede es realmente lo siguiente: Facebook ha dejado el problema del SPAM principalmente para que sea la misma comunidad, o más específicamente, los administradores de los grupos, los que reporten y eliminen en SPAM. En mi caso en particular, administro dos grupos en Facebook, el grupo oficial de eliax, y el grupo oficial de DevelopersX, y en ambos el nivel de SPAM aparenta ser extremadamente bajo (para algunos, inexistente), pero lo que realmente ocurre es que yo me paso atento a cualquier intento de SPAM, y lo borro tan pronto lo encuentro, así como reporto a la persona para que su cuenta sea cancelada o puesta en observación. Para que tengan una idea, diariamente en ambos de esos grupos llegan al menos unos 30 a 50 intentos de SPAM diariamente, intentos que vienen en dos formas: (1) Personas que quieren hacerse miembros del grupo pero que detecto a tiempo que no son cuentas reales, y (2) personas que ya son miembros del grupo y que ponen contenido SPAM. Y es aquí en donde entran ustedes... Por si no lo sabían, en todos los grupos a los que pertenecen ustedes tienen el poder de identificar y reportar SPAM, y es tan sencillo como esto: Al margen derecho del artículo que ofende, veránun menú con una fecha hacia abajo que al desplegarlo les dará la opción o de (1) reportar el artículo al administrador o de (2) reportarlo como un "abuso" a Facebook. Aparte de eso, una cosa que sugiero hagan es que primero visiten el perfil de esa persona, y cuando estén en su perfil hagan clic en el menú de la derecha de esa persona (al lado de la tuerca redonda, con una flecha hacia abajo) y elijan la opción de "reportar/bloquear" a esa cuenta (Facebook les preguntará por qué en ese momento, simplemente elijan la opción del motivo de reportar a la persona). Con hacer eso, no solo me ayudarán a mi y a los otros administradores de grupos, sino que ustedes mismos recibirán mucho menos SPAM en sus muros de Facebook. Por otro lado, quiero decir que este tema del SPAM en Facebook para personas como yo que administramos grupo es una gran cruz que tenemos que cargar, y algo que definitivamente no aprecio y que me gustaría Facebook combatiera con mejor efectividad, pues honestamente es una de esas cosas que en mi caso en particular hacen que me den cada vez menos deseos de crear comunidades en esa red social... autor: josé elías |

|

|

|

|

|

lunes, noviembre 11, 2013

|

¿Recuerdan en Mayo de este año 2013 cuando surgió en Internet un plano tridimensional para una pistola? Para mi, eso fue un evento tan trascendental que incluso le dediqué todo un editorial acá mismo en eliax, "Editorial eliax: La primera arma impresa en 3D a replantearnos el mundo", que recomiendo lean pues como verán, muchos de los temas que cubrí en ese artículo están empezando a verse con la noticia de hoy... ¿Recuerdan en Mayo de este año 2013 cuando surgió en Internet un plano tridimensional para una pistola? Para mi, eso fue un evento tan trascendental que incluso le dediqué todo un editorial acá mismo en eliax, "Editorial eliax: La primera arma impresa en 3D a replantearnos el mundo", que recomiendo lean pues como verán, muchos de los temas que cubrí en ese artículo están empezando a verse con la noticia de hoy...Sucede que un tal Matthew Plummer-Fernandez trató de imprimir en un centro comercial que opera una de esas nuevas impresoras 3D, una escultura que contenía la figura de Mickey Mouse, y la empresa negó permitirle imprimir la escultura ya que violaba los derechos de Disney. Ese evento le dio a Matthew una idea: Crear un programa que permitiera que uno cifrara visualmente la imagen a imprimir, para así poder compartirla con cualquiera por Internet libremente. Y con eso nació el programa Disarming Corruptor. ¿Que hace este programa? Pues algo bastante simple pero efectivo... En vez de tomar el archivo 3D que define la figura tridimensional a imprimir, este programa toma la geometría en sí de la figura y la distorsiona. Es decir, el archivo en sí no está cifrado y está libre a la inspección, pero cuando abres el archivo en un programa de diseño e impresión 3D, lo que ves es una imagen distorsionada del objeto. ¿Y cómo logra este programa esto? Pues proveyéndote de 7 controles, en donde cada uno puede tomar un valor de entre 1 al 100, y que al manipular esos controles eso tiene como consecuencia que la imagen se distorsiona en distintas formas, terminando uno con un objeto que en nada se parece al original. Algunas de esas modificaciones podrían ser por ejemplo el anchar el objeto, el retorcerlo sobre algún eje, el doblarlo, etc. Sería como tomar una escultura hecha de masilla y retorcerla hasta dejarla irreconocible. Posteriormente, para restaurar al objeto original, simplemente aplicas los 7 valores que cambiaste de forma inversa, lo que obviamente produce el objeto antes de las distorsiones. La idea sería entonces que si quieres compartir un archivo 3D con algunos amigos, simplemente tomas el objeto original, lo distorsionas, lo subes a cualquier sitio público de Internet, las otras personas lo descargan, y después de forma privada tu les provee los 7 valores que necesitan para de-distorsiones el objeto original. Este programa, independientemente de qué tan efectivo o no termine siendo, es un primer paso en lo que será toda una carrera del gato y el ratón en ese aspecto, en donde un grupo de investigadores buscarán la manera de encontrar archivos que violen alguna ley o derecho, y otros creando nuevos métodos para esconder tales archivos. Esto, no lo duden, es algo de lo que veremos muchísimo más, pues como aludí en el editorial que recomendé leer en el primer párrafo de este artículo, las impresoras 3D serán parte de nuestra vida cotidiana en un futuro no lejano, y cualquier persona podrá imprimir prácticamente cualquier cosa en su hogar, desde armas y ropa, hasta cuadros de pinturas famosas y medicinas, lo que ocasionará todo un nuevo dolor de cabeza en la sociedad, en donde por un lado de la balanza tendremos los derechos de los creadores, y por el otro los deseos de los consumidores... El futuro, mis querid@s amig@s lectores, será mucho más interesante de lo que muchos se imaginan... página oficial de Disarming Corruptor (con video explicativo) autor: josé elías |

|

|

|

|

|

lunes, noviembre 4, 2013

|

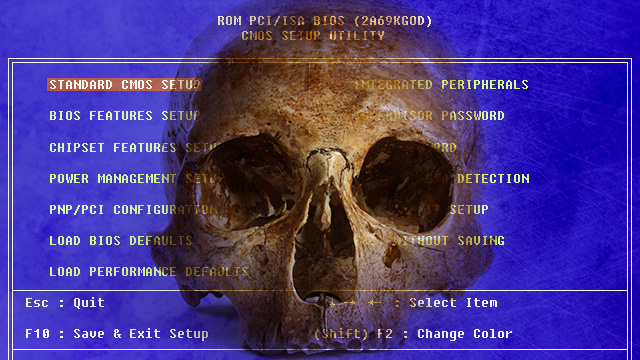

Esto, lamentablemente es una noticia increíble que hubiese querido nunca tener que haber reportado en eliax, pero ente todo lo malo que tiene, hay mucho también que admirar... Y créame que esto les afectará la vida de formas que hoy apenas podemos empezar a imaginar, por lo que continúen leyendo... Esto, lamentablemente es una noticia increíble que hubiese querido nunca tener que haber reportado en eliax, pero ente todo lo malo que tiene, hay mucho también que admirar... Y créame que esto les afectará la vida de formas que hoy apenas podemos empezar a imaginar, por lo que continúen leyendo...El tema se trata del virus/troyano más sofisticado de todos los tiempos, tan sofisticado que a la fecha todavía no se entiende al 100% cómo funciona. Se trata de algo que los investigadores han llamado "badBIOS", y cuando les explique lo que hace creerán que están leyendo una novela de ciencia ficción del futuro... Pero para explicar cómo funciona esta obra de arte del crimen cibernético, noten como fue que lo encontraron: Unos investigadores estaban un día normal común y corriente haciendo sus labores cotidianas, cuando de repente detectaron mucha actividad en una de sus PCs, y al rato, notaron más actividad en otras PCs, llegando un tiempo en que todas las PCs del laboratorio estaban infectadas, pero ¿de qué? ¿y cómo se propagó la infección? Lo primero que hicieron los investigadores fue lo que se hace generalmente en estos casos: Limpiar el sistema operativo del disco duro, y volverlo a instalar. Pero, apenas minutos después, aun con una copia totalmente limpia y actualizada del sistema operativo, este volvía a infectarse, dejando a los investigadores rascándose la cabeza... Así que prosiguieron al siguiente paso: Desconectaron todas las máquinas de las redes locales, volvieron a instalar los sistemas operativos, y reiniciaron. ¿Resultado? El virus o lo que sea que los estuviera atacando, regresó, dejando a los investigadores pasmados. En este punto los investigadores decidieron tomar la cosa bien en serio, y empezaron a desarmas las máquinas, pieza por pieza, reinstalando el sistema operativo cada vez, y viendo lo que sucedía... Le sacaron primero la tarjeta de WiFi (pues sospechaban que quizás el virus activaba el WiFi para replicarse, y escondía el hecho de que WiFi estaba activo), así como desconoectaron cualquier medio de comunicación de red o con el mundo exterior, desde tarjetas de red y Bluetooth, hasta discos externos. Y aquí lo asombroso: El virus volvía a activarse... En este punto, si los investigadores hubieses sido supersticiosos es posible que hayan pensado que estaban siendo azotados por un fantasma que les jugaba una broma, pero se pusieron a pensar y decidieron hacer incluso algo más extremo: Desconectar la máquina de la electricidad, y dejarla ahora totalmente aislada del mundo, como una caja negra, para ver lo que sucedía. ¿Y el resultado? Ya lo adivinaron, el virus milagrosa y asombrosamente volvía a activarse... Yo me imagino que en este punto, con los pelos de punta y la boca abierta, estos investigadores estaban ya en un estado que no podían creer lo que estaban presenciando, pero para su crédito, no se dieron por vencidos. Lo próximo que hicieron, ya como desesperación, sin saber lo que hacían realmente, fue desconectar el micrófono y los parlantes/bocinas de las PCs, e increíblemente eso sí funcionó, parcialmente. Esta vez, el virus se volvió a activar en las PCs ya infectadas, pero no infectaban a otras máquinas, por lo que los investigadores llegaron a una alucinando conclusión: De alguna manera, este sofisticado software maligno, utilizaba sonidos ultrasónicos emanados por los parlantes, y utilizaba el micrófono de las otras PCs como punto de entrada para el ataque, en esencia creando una red virtual de datos con ultrasonido entre una máquina y otra. Noten que por "ultrasonido" queremos decir "sonidos que no son escuchados por oídos humanos" (pero sí por equipos electrónicos), eso debiéndose a limitaciones en nuestros oídos que por lo general no escuchan sonidos de muy baja o de muy alta frecuencia. Pero como si fuera poco, y esto es tan increíble como ese hecho, este virus infectaba no solo a PCs con Windows, sino con virtualmente cualquier sistema operativo conocido, desde Linux y Mac, hasta otras versiones de UNIX. O en otras palabras, este es la madre de la madre de la madre de todos los virus y troyanos jamás creados. Pero, ¿qué es lo que está sucediendo aquí? Pues por el momento no se sabe cual fue el vector (mecanismo de infección) inicial. Pudo haber sido una memoria USB, un disco externo, una archivo descargado, cualquier cosa. Lo que sí se sospecha es que en algún momento, el código infectó la máquina y modificó no solo el sistema operativo principal, sino que incluso el BIOS de la máquina. El BIOS, para el que no sepa, es un sistema operativo pequeño y de más bajo nivel que viene en las placas madre de las PCs, y que es al cual se conectan Windows, Linux y OS X. O en otras palabras, este virus tiene la capacidad para hacer el flashing del BIOS en su interior, en esencia permaneciendo oculto sin importar cuantos sistemas operativos uno le instale, ya que al instalar el sistema operativo madre, el BIOS inmediatamente lo infecta. Lo otro increíble que hace este virus es que desde que logra esparcirse a otra máquina (por cualquier mecanismo tradicional, sea por memorias USB, archivos, redes LAN, WiFi, etc), automáticamente forma una comunidad que se cuida a sí mismo, de modo que por ejemplo si alguien trata de remover el virus de una máquina, un proceso alterno observa ese proceso de limpieza, y protege al virus original para que se restaure automáticamente. Incluso se sospecha que este si logra conectarse a Internet se actualiza automáticamente a versiones más resistentes, mutando para evitar detección y para protegerse mejor. Pero, ¿quién crearía semejante virus y con qué fin? Pues (y ya esto es especulación mía acá en eliax) hay un par de candidatos (en vez de miles de candidatos), y la lista es bastante corta por una razón muy específica: Quien sea que puede escribir algo como esto, tiene muchos recursos a su disposición, y por recursos me refiero a todo tipo de recursos: Hackers super-talentosos, tiempo, dinero, e información de bajo nivel muchas especificaciones técnicas necesarias para lograr hacer esto a tal escala. Eso significa que la lista se reduce o a (1) algún gobierno en específico, o a (2) el crimen organizado (que recordemos, el crimen por Internet hoy día genera muchísimo más dinero que el crimen tradicional "en las calles"). ¿Y para qué fin crear un arma como esta? Pues si eres el crimen organizado ,para fines de obtener dinero por medio de violación de identidad en sistemas financieros, extorsión, y venta de información al mejor postor. Y si eres un gobierno, para fines de espionaje, contra-inteligencia y control. Esto por ejemplo permitiría un nivel de espionaje sin precedentes, evitando no solo detección, sino permitiendo incluso control de equipos del enemigo. Con esto por ejemplo sería posible un escenario en donde una nación tome control de algunos mecanismos de defensa de misiles y armas nucleares, para en esencia dejar al enemigo desarmado en muchos aspectos. Y en cuanto a otros usos, les aseguro que no podemos ni empezar a imaginarnos... Y si se preguntan ¿fuera del crimen organizado, cuáles naciones tienen el talento para lograr esto? La respuesta es "los mismos sospechosos de siempre": Los EEUU, China, Israel, el Reino Unido, Alemania o Rusa. Así que ya saben, si antes no confiábamos de nuestros dispositivos electrónicos, ahora mucho menos... Nota: Este es un buen momento para leer un editorial que escribí hace 4 años titulado "Editorial eliax: La Era de los Cánceres Informáticos (mas allá de los virus)". Actualización: Esta noticia ha generado mucha polémica entre los expertos. Unos la llaman una noticia falsa, otros dicen que es cierta, y otros dicen que los investigadores que hicieron este estudio llegaron a los conclusiones incorrectas. Noten sin embargo que el portal que inicialmente reportó esto fue ArsTechnica, un portal especializado en artículos técnicos y de muy buenos credenciales e historial, por lo que no podemos descartar esto como un fiasco (aunque ciertamente, podría ocurrir que les tomaron el pelo, y a todos nosotros). Al final de cuentas, en este caso creo que lo que queda es obtener confirmación (o no confirmación) por terceros de forma independiente para ver si realmente lo que tenemos frente a nosotros es lo que parece... Actualización del 1 de Diciembre 2013: Esta técnica de crear redes acústicas ciertamente es posible, y ya pueden descargar un artículo científico con los detalles para su reproducción en este enlace. autor: josé elías |

|

|

|

|

|

domingo, septiembre 22, 2013

|

Hace unos días se ha abierto una recompensa en Internet para ofrecer unos US$16,000 dólares a quien sea que rompa la protección de Touch ID (el sensor de huellas digitales y sus tecnologías de cifrado asociadas) en el iPhone 5S. Y no, todavía nadie a podido romper la protección, pero un grupo de hackers (el Chaos Computer Club, o CCC) decidió tomar otra ruta: Duplicar una huella humana con una impresora 3D y algunos conocimientos de materiales. Hace unos días se ha abierto una recompensa en Internet para ofrecer unos US$16,000 dólares a quien sea que rompa la protección de Touch ID (el sensor de huellas digitales y sus tecnologías de cifrado asociadas) en el iPhone 5S. Y no, todavía nadie a podido romper la protección, pero un grupo de hackers (el Chaos Computer Club, o CCC) decidió tomar otra ruta: Duplicar una huella humana con una impresora 3D y algunos conocimientos de materiales.A la fecha, sensores que no son resistivos y 3D como el del iPhone 5S, podían ser fácilmente pasados con solo fotocopiar una huella digital, imprimirla ante cualquier material biscoso, y poniéndolo sobre el sensor, técnica que no funciona con el lector del iPhone 5S. Así que los hackers del CCC probaron otra técnica (fuente): Subir una dimensión más... Para lograr el truco, lo que hicieron fue primero escanear una huella digital a 2400 dpi (2400 puntos por pulgada), pues el sensor del iPhone 5S detecta copias de baja resolución. Para que tengan una idea, una revista de la mejor calidad del mercado, está impresa a apenas 300dpi, por lo que hablamos de multiplicar por 8 la resolución. El próximo paso fue limpiar a mano (imaginen, Photoshop) cuidadosamente toda la huella (lo que sin duda tomó un poco de tiempo), para obtener una imagen de la huella "limpia". El paso siguiente fue convertir esos trazos de la huella con un programa especial de 2D a 3D, sin duda también dotando de los surcos de profundidad. Posterior a eso, enviaron el nuevo archivo que representa la huella del dedo en 3D, a una impresora tridimensional láser (no las relativamente baratas de baja resolución, sino las que imprimen en 3D a altas resoluciones) para esculpir la huella sobre látex (un material que se utiliza mucho en efectos especiales y maquillaje), y después se humedeció. El paso final fue poner la huella tridimensional y húmeda sobre un dedo normal, y presionar sobre el sensor. Y voila, el iPhone 5S cedió... Opinión eliax Ahora bien, por alguna razón extraña hay cientos de blogs actualmente celebrando este hecho, llamándolo una victoria sobre nuestra privacidad, y un sinnúmero de otras cosas con poco sentido, así que aclaremos unas cuantas cosas. 1. Este proceso no es tan trivial como lo quieren hacer creer los mismos hackers del CCC, ni como reportan algunos medios que no entendieron bien la técnica utilizada. La persona promedio no puede replicar esto tan fácilmente, al menos que tenga acceso a una impresora tridimensional del tipo láser y sepa lo que hace. 2. Es mucho más fácil sencillamente adivinar un código de 4 dígitos para desbloquear un celular, que hacer todo este proceso. Y la pregunta es, ¿hace esto al iPhone 5S, o cualquier otro celular de otra empresa que implemente esta tecnología, menos seguro que utilizar simples claves numéricas? La respuesta corta es no. Recuerden que cualquier entidad que tenga el conocimiento y los recursos financieros, de tiempo y personal para hacer todo esto, puede acceder a tus datos de formas mucho más sencilla que esto. Es muchísimo más fácil tener una cámara apuntando a tus manos en un supermercado para saber que código entras en tu celular (o que patrón de dedos mueves en tu pantalla, como se puede hacer en Android), que el buscar una buena huella de tu mano y hacer todo este proceso. Incluso después de haberse demostrado esta técnica, Touch ID (y futuros clones) será muchísimo más seguro que cualquier otra tecnología de claves de la actualidad. Noten además que nada impide que Apple (o Google, o Samsung, o Amazon, o Microsoft, o quien sea) implemente esta tecnología en conjunto a una clave tradicional para cosas que sean mucho más sensitivas que entrar a tu celular (como por ejemplo, el mover dinero), por lo que el mundo no se ha acabado con este desarrollo del CCC. Y por otro lado, quien crea que la seguridad total existe, es un iluso, y ciertamente ningún profesional que haya trabajado unos pocos años en la industria debería esperar que la seguridad al 100% existe. Y no solo eso, como siempre le digo a clientes que aconsejo sobre estos temas: Si alguien quiere acceder a sus sistemas, y tiene toda la intensión de hacerlo, y suficiente dinero, lo podrá hacer casi con 100% de certeza. Los sistemas se quiebran no solo a fuerza matemática bruta, sino además por "hacking social" (como por ejemplo, llamar a una secretaria y convencerla de que eres del equipo técnico de la empresa y que te de alguna clave que necesitas, como popularizó el hacker Kevin Mitnick), o en este caso, no atacando al sistema directamente sino replicando al usuario. Ahora, ¿cuál es el gran problema de utilizar solo una huella digital para acceder a datos importantes? Pues que si algún día alguien se le da con replicarte tu huella digital, que entonces esa persona tendrá de por vida una clave maestra que pueda utilizar para este tipo de ataques. Sin embargo, no duden que esta es apenas una primera versión de Touch ID, y que como expliqué recientemente esto es solo algo que por ahora Apple quiere probar con el iPhone 5S hasta perfeccionar, por lo que no me sorprendería o que veamos algún tipo de actualización de software, o futuras versión de Touch ID en futuros equipos de Apple que prevengan esta vulnerabilidad. Yo personalmente, espero con ansias un iPhone 5S en mis manos, y pueden estar seguros que por primera vez utilizaré Touch ID para desbloquear mi iPhone, pues me encuentro tan arcaico y lento el sistema actual de mover dedos en pantalla, que sencillamente prefiero no bloquear mi celular y permanecer "inseguro". Al final del día, hay que poner en una balanza las ventajas y desventajas de algunas cosas, y después tomar una decisión prudente. En mi caso, las ventajas del Touch ID son muchísimas más que esta desventaja de que alguien pudiese clonar mi dedo. Finalmente, ojo, no estoy diciendo que estoy feliz por esto y que nada me preocupa, sino que hay que ser pragmático y práctico en la vida. La seguridad al 100% no existe, pero tecnologías como Touch ID continúan siendo muchísimo más seguras que las tradicionales claves que utilizamos a diario. Actualización 24 de Septiembre 2013: Los hackers que lograron violar la seguridad de Touch ID aclararon muchas cosas sobre cómo lo lograron y crearon un nuevo video explicando el proceso. Como verán, ciertamente si se tienen los ingredientes para lograr el hack, y se sabe lo que hace, el proceso es relativamente sencillo. En este enlace pueden leer una explicación más abundante (en inglés) así como ver el video. autor: josé elías |

|

|

|

|

|

lunes, septiembre 16, 2013

|

Ya que estamos aun "calientes" con la salida del iPhone 5C y iPhone 5S, quiero aprovechar para barrer dos mitos que personas desinformadas han estado esparciendo por la web, concerniente a dos aspectos de estos dos celulares. Ya que estamos aun "calientes" con la salida del iPhone 5C y iPhone 5S, quiero aprovechar para barrer dos mitos que personas desinformadas han estado esparciendo por la web, concerniente a dos aspectos de estos dos celulares.El primero tiene que ver con el dato erróneo de que supuestamente nuestras huellas digitales son almacenadas por Apple y que si alguien tiene acceso a estas nosotros estamos comprometidos de por vida con mala seguridad. Y el segundo tiene que ver con el hecho de que el iPhone 5C esté fabricado "en plástico." El lector de huellas digitales del iPhone 5S  ¿Sabían ustedes que las claves que utilizan en GMail, Hotmail, Yahoo, AOL, Apple, Facebook, Twitter y prácticamente todo servicio en Internet, no son almacenadas en esos servicios? ¿Sabían ustedes que las claves que utilizan en GMail, Hotmail, Yahoo, AOL, Apple, Facebook, Twitter y prácticamente todo servicio en Internet, no son almacenadas en esos servicios?Pero entonces ustedes preguntarán, ¿si ellos no almacenan mi clave en sus centros de datos, cómo saben ellos que la clave que yo escribo es mi clave? Y la respuesta iluminará un poco el tema del sensor de huellas digitales de Apple, por lo que déjenme explicarles... El truco está en una función matemática que se llama un Hash. Un Hash no es más que una función, la cual toma como entrada de datos cualquier cosa (como puede ser un archivo de notas, una clave, o un flujo de datos binarios cualquiera) y devuelve una secuencia de caracteres llamado un "hash" de eso que le diste. Y lo mejor de todo es que el "hash" siempre es del mismo tamaño (por motivos didácticos, asumamos 8 caracteres de largo, pero por lo general es de 16 a 32 de largo). Así que por ejemplo, si le das tu clave a esa función Hash (digamos que tu clave es "MeGustaLeerEliax"), esa función te devuelve para atrás 8 caracteres como estos: "11223344". Y lo importante de una función Hash es que esta te garantiza que siempre que le des "MeGustaLeerEliax", que esta siempre te devolverá "11223344". La otra gran particularidad de una función Hash, y lo que la hace útil, es que no es posible utilizar la función en modo reverso. Es decir, es virtualmente imposible deducir que si tenemos "11223344" que eso significa que ese es el Hash de "MeGustaLeerEliax". A esa particularidad se le dice que la función Hash es una función unidireccional, de una sola dirección. Es decir, se puede sacar un resultado de algo, pero no se puede obtener ese algo del resultado. O en otras palabras, si Apple almacena "11223344" en sus servidores, es imposible para Apple (o para el FBI, CIA, o NSA) saber que tu clave es "MeGustaLeerEliax". Pero volvemos a lo mismo, ¿cómo sabe Apple entonces cuando entro a mi cuenta que mi clave realmente es "MeGustaLeerEliax", si no tiene almacenado eso en sus bases de datos, y lo único que tiene almacenado es el Hash "11223344" de mi clave? Pues realmente es sencillo: En el momento que escribes tu clave "MeGustaLeerEliax", lo que Apple hace es que crea un Hash de esa clave en ese momento, lo que le dará "11223344", y después Apple compara ese Hash con el que tiene almacenado en su base de datos (que en este caso, es también "11223344"), y si concuerdan, Apple deduce que eso significa que ambas claves son iguales, ya que el Hash de ambas claves es la misma. Esto permite que empresas como Apple no conozcan tu clave, pero aun así sepan si la clave que escribes corresponde al Hash de tu clave que ellos almacenaron. Eso también significa que incluso si Apple quisiera, que esta no podría deducir tu clave original basado en el Hash "11223344", ya que matemáticamente es imposible "darle para atrás" a la función Hash. Y eso nos lleva al lector de huellas digitales de Apple... Lo que Apple realmente almacena en sus servidores, no es una fotografía de tu huella digital, sino un Hash de algunos de los parámetros que Apple ha decidido leer de tu huella digital (cuyas combinaciones de potenciales cosas a leer, es bueno aclarar que son casi infinitas en la práctica). Eso significa por ejemplo que Apple puede decidir que en tu huella digital va a leer 20 de 300 curvas, así como leer 10 de 200 descontinuidades en estas, así como leer el ángulo de 7 de estas 300 curvas, lo que le da a Apple una secuencia de números. Esos números serían tu clave, pero esa clave no es almacenada por Apple. Lo que Apple almacena es un hash de esa secuencia numérica. ¿Qué significa eso? Que si unos hackers entran a la base de datos de Apple, y roban tus datos, que estos no se llevan nada de valor, ya que no tienen la clave que se utilizó para generar el Hash resultante. Eso significa también que incluso si ocurriera un milagro, o si los datos tuviesen una tabla con miles de millones de posibles combinaciones de claves que producen esos hash, que incluso así estos no tendrían nada que comprometería tu seguridad de por vida. ¿Por qué? Porque como les expliqué, una huella digital tiene miles de cosas (curvas, imperfecciones, etc), y Apple eligió para su algoritmo propietario un subconjunto de estos de forma arbitraria. Por lo que eso tampoco revela tu huella, sino que solo ciertos aspectos de esta. Al final del día, lo que esto significa es que los "expertos" que están haciendo todo un revuelo en Internet con este tema, no tiene la menor idea de lo que están hablando y solo están repitiendo como loros lo que otros (que como ellos, no saben lo que dicen), dicen... Y lo mejor de todo es que esto lo vamos a poder comprobar con evidencia empírica: En el momento que se haga el jailbreak/liberación del iOS 7 por parte de hackers, no duden que inspeccionarán el código de Apple para ver qué es lo que realmente se almacena en el dispositivo, y qué no, y casi les garantizo que encontrarán lo que describo en este artículo, que es la forma estándar y segura de hacerlo desde hace décadas. Y si se preguntan, ¿pero como es que la NSA, FBI y CIA entonces entran a tantos sistemas en todo el mundo? Pues no es porque conocen las claves, sino porque rompen los mecanismos de cifrado de claves públicas/privadas, pero eso es material para otro artículo en eliax... El plástico del iPhone 5C  El otro gran chiste en Internet en estos días es las burlas hacia el iPhone 5C ya que este está "fabricado en plástico"... El otro gran chiste en Internet en estos días es las burlas hacia el iPhone 5C ya que este está "fabricado en plástico"...Sobre el plástico del iPhone 5C es importante entender una sola cosa: No todos los plásticos son fabricados de igual forma, ni con la misma fórmula, y no terminan con las mismas propiedades. Usualmente, cuando hablamos de plástico en este contexto, uno imagina los celulares plásticos Android o de otras plataformas, como los de Samsung, que son plásticos muy flexibles, nada duraderos, y que aparentan muy frágiles. Ese no es el tipo de plástico del cual está fabricado el iPhone 5C. Para todos los sentidos prácticos, cuando tengan un iPhone 5C en sus manos, lo que aparentará es que el celular no está hecho de plástico, sino más bien de cerámica. Eso se debe a los siguientes factores: 1. Apple solo utiliza productos premium en su construcción (el mejor proceso de plástico posible), y la fórmula del plástico que utiliza Apple en el 5C es muy diferente a la aleación compuesta de celulares Samsung. 2. En vez de utilizar varios moldes para el iPhone 5C, Apple saca el celular entero de un solo molde, lo que lo hace super resistente. Incluso, para fines prácticos aparenta tan resistente como uno de cerámica. 3. En vez de fabricar un molde con agujeros para tornillos como parte del molde (como lo hace todo el resto de la industria), Apple crea el molde solo, y después que este sale de su proceso, y se enfría, Apple después procede a hacer los agujeros con equipos especializados para tal fin. ¿Por qué? Porque eso hace que el molde sea muchísimo más resistente, ya que si se dejan los agujeros en el molde mismo, el calor hace que ocurran imperfecciones internas en torno a los agujeros que bajan su densidad e incrementan su flexibilidad. 4. Encima del plástico, Apple aplica una aleación compuesta, una especie de líquido protector, que no solo quita al material compuesto su look de plástico, sino además dota al iPhone 5C de una protección contra rayados y otras imperfecciones de los que sufren productos del clásico plástico en otros celulares. En resumen, el iPhone 5C tiene poco que envidiar a celulares fabricados con cualquier otro método, y ciertamente está fabricado con un proceso muy superior a cualquier otro celular de "plástico" de mercado, y sus usuarios ciertamente no sentirán que tienen un producto "barato" en sus manos... autor: josé elías |

|

|

|

|

|

miércoles, septiembre 11, 2013

|

Hoy, en medio de toda la conmoción de Apple haber anunciado no uno, sino dos iPhones (leer sobre todo lo anunciado acá mismo en eliax), muchos quizás no han visto el gran panorama que se nos pinta ante nuestros ojos con lo anunciado por Apple hoy, ya que para mi la gran noticia de hoy no fue ni el iPhone 5S ni el iPhone 5C, sino la tecnología Touch ID de Apple. Hoy, en medio de toda la conmoción de Apple haber anunciado no uno, sino dos iPhones (leer sobre todo lo anunciado acá mismo en eliax), muchos quizás no han visto el gran panorama que se nos pinta ante nuestros ojos con lo anunciado por Apple hoy, ya que para mi la gran noticia de hoy no fue ni el iPhone 5S ni el iPhone 5C, sino la tecnología Touch ID de Apple.Y esto debe traerles recuerdos del año pasado cuando escribí un artículo titulado "Análisis eliax: La gran noticia del WWDC 2012 fue... Passbook", en donde expuse mi teoría en detalle (pues ya llevo al menos tres años hablando del tema) de que Apple entrará al negocio de pagos electrónicos por medio de (1) Passbook, (2) nuestras cuentas de iTunes, y (3) los más de US$145 Mil Millones de dólares en efectivo que tiene la empresa depositado en sus bancos. Y hoy, Touch ID agrega la penúltima pieza a ese rompecabezas... Con Touch ID (disponible por ahora exclusivamente en el iPhone 5S) Apple da un último paso para probar a gran escala el componente faltante para toda una posible plataforma de pagos, que competiría con Amazon Coins, Paypal, Bitcoin, y propuestas de Visa, Mastercard, y otros. Noten antes de continuar que Touch ID es una tecnología que permite que utilices el botón redondeado principal del iPhone 5S como si fuese también un lector de huellas dactilares/digitales, lo que significa que puedes ahora proteger la entrada a tu iPhone con tu huella digital, en vez de gastar tiempo entrando una clave (que bien podría ser adivinada por alguien con un poco de tiempo en sus manos). En su etapa inicial, Apple promete que con Touch ID en tu iPhone 5S, podrás no solo desbloquear la pantalla principal de tu iPhone, sino además comprar cualquier cosa desde las tiendas de Apple, desde música y películas en iTunes, hasta libros en el iBookStore, o aplicaciones y juegos en el App Store. Inicialmente, Apple no pondrá disponible a Touch ID a desarrolladores de aplicaciones de terceros, pero eso, creo es solo cuestión de tiempo, y les diré la razón no solo por qué, sino más importante, por qué no ahora. Para empezar, hay que entender que un sistema de pagos electrónicos es un tema extremadamente sensible. Es una de esas cosas en donde una primera gran impresión es imprescindible, y muy rara vez tendrás una segunda oportunidad de capturar la confianza del consumidor. Por tanto, un sistema de este tipo debe de emanar confianza a todo nivel, desde el nivel del usuario y su dispositivo personal, hasta cualquier comerciante del cual quieras consumir algo. Y aparte de eso, el sistema debe funcionar siempre, de forma confiable, y todo de forma fácil de entender. Al limitar Touch ID al iPhone 5S, Apple está creando un mercado de probadores "beta" para su lector Touch ID. Sería un desastre si Apple hubiese sacado hoy un sistema de pagos atado a iTunes, y que una semana después un hacker descubra una manera de romper el sistema. Pero si Apple primero presenta a Touch ID como una simple herramienta para entrar a tu iPhone, y/o para comprar en sus propias tiendas, Apple se puede dar el lujo de cometer todo tipo de errores para corregirlos sin temor a que ocurra lo peor: Que alguien pierda dinero en transacciones. Apple se puede dar el lujo a que alguien rompa a Touch ID, e incluso que alguien lo utilice para robarle compras a sus tiendas, pues de ocurrir, eso sería insignificante para Apple, pero si ocurriera a otra empresa, eso sería una pesadilla de Relaciones Públicas, e incluso expondría a Apple a todo tipo de demandas legales. Así que el primer punto de todo esto es primero tener en su lugar todos los distintos elementos ya probados (iTunes, Passbook y Touch ID), y cuando todo esté bastante estable, entonces sacar la última pieza del rompecabezas (que estimo podría ser en el 2014), que sería ya la capacidad de uno pagar con Touch ID no solo a tiendas de Apple, sino a tiendas de terceros, e incluso permitir la transferencia de valores entre usuarios (lo que de Apple lograrlo, sería de por sí uno de los más grandes empujadores de esta tecnología). El segundo punto, tiene que ver con desarrolladores de terceros. Es obvio que tarde o temprano Apple tendrá que permitir que estos creen soluciones basadas en Touch ID, pero Apple no quiere que eso suceda ahora. ¿Por qué? Por la sencilla razón de que pueden estar seguros que una de las primeras aplicaciones que veríamos en el App Store sería sistemas de pago que robarían el impacto que tendría el sistema iPay (o iMoney, o como sea que se termine llamando el servicio) de Apple. Y no solo robarían impacto, robarían comisiones por transacciones, que en un sistema como este bien podría significar ingresos en los varios miles de millones de dólares al año. Incluso, no me sorprendería si Apple tratara de modificar su documento de "términos de uso" de iOS, para prohibir sistemas "que dupliquen funcionalidades de pago en iOS", aunque hoy día eso está difícil de lograr debido a leyes antimonopólicas, por lo que de seguro que Apple decidió mejor sacar su propio sistema de pago primero para asentar un estándar, y después permitir acceso a terceros. Así que no duden que eventualmente veremos a todos los futuros modelos del iPhone (tanto la gama alta como la mediana) implementar a Touch ID, incluso hasta en iPads y iPod Touch, o hasta en el rumoreado iWatch, pues es el objetivo (o al menos, sueño) de Apple que en un futuro todo el dinero de pagos que hagamos se ejecute a través de Touch ID. Y noten que Apple tiene buenas posibilidades de cuando menos llevar lejos ese sueño... A diferencia del ecosistema Android, en donde no todos los fabricantes caminan al mismo ritmo, en el ecosistema iOS a Apple solo le toma sacar una funcionalidad al mercado, para hacer que casi instantáneamente cientos de millones de sus usuarios le den uso. Esa es una de las razones por la cual el sistema de pagos Google Wallet (que les recuerdo tiene ya dos años sin lograr tracción alguna en el mercado) no ha proliferado, pues no tiene una gran base de usuarios que creen suficiente tracción para que corran la voz y el sistema se popularice. Pero irónicamente para Google, será el éxito de Apple con su sistema de pagos y/o con Touch ID lo que quizás le de a Google Wallet el empuje que necesita, pues Apple obviamente no hará a Touch ID disponible en Android (aunque quizás no sería una mala jugada), por lo que los usuarios de Android buscarán una segunda opción y redescubrirán a Google Wallet, o quizás una tercera opción por parte de alguien como Samsung (que estaría más que feliz de no tener que depender de Google) o Amazon... Así que como pueden ver, acá hay mucho más que bonitos celulares de lindos colores, procesadores de 64 bits, o baterías de 10 horas de duración. Con Touch ID, Apple se prepara para crear otro de sus grandes negocios, e impactar al mundo en forma similar a como lo hizo con el iPod, iTunes, iPhone, App Store o iPad. La innovación no ha terminado en Cupertino... Nota: Si les interesa el tema, recomiendo leer este otro artículo previo acá mismo en eliax: " Editorial eliax: Hora de Apple sacar un sistema de pagos atado a iTunes y Passbook " autor: josé elías |

|

|

|

|

|

martes, agosto 20, 2013

|

Una de las funcionalidades más útiles en el iPhone y iPad es la de "Find my iPhone" (Encuentra mi iPhone) que te permite localizar en un mapa a tu dispositivo si este se te pierde o es robado, algo que ha sido muy útil entre mis amigos y familiares, y ahora Google por fin trae una funcionalidad similar al mundo Android. Una de las funcionalidades más útiles en el iPhone y iPad es la de "Find my iPhone" (Encuentra mi iPhone) que te permite localizar en un mapa a tu dispositivo si este se te pierde o es robado, algo que ha sido muy útil entre mis amigos y familiares, y ahora Google por fin trae una funcionalidad similar al mundo Android.En el caso de Google, llaman a su herramienta el Android Device Manager (Gestionador de Dispositivos Android), y ya la he probado y funciona excelentemente bien. Con esta herramienta puedes elegir cualquiera de los dispositivos que estén registrados bajo tu email, y localizarlos en un mapa, y después de eso tienes dos opciones más: O puedes hacer que el celular suene a todo volumen durante 5 minutos (ideal para encontrarlo si te re pierde en tu casa), o puedes darle instrucciones al celular para que borre todo su contenido (por si alguien te lo roba y quieres proteger tu contenido personal). Una cosa que lamentablemente esta herramienta no hace es permitirte enviar mensajes a la pantalla del celular, de modo que si alguien lo encuentra pueda leer instrucciones sobre como regresártelo (lo que ya también ha sido útil en mi familia con un iPhone perdido en un centro comercial). ¿Y cómo se utiliza esta herramienta? Simplemente visiten el enlace que les dejo acá abajo y asegúrense de entrar con la misma cuenta con la que registraron el Android con Google. Pero ojo, que esto solo es soportado en versiones de Android 2.2 en adelante... página oficial del Android Device Manager autor: josé elías |

|

|

|

|

|

viernes, agosto 9, 2013

|

Hoy día cada vez que compramos por Internet, o hacemos transacciones bancarias por la web o en una aplicación móvil, o accedemos a cualquier recurso en Internet con alguna clave y sistema de seguridad, lo hacemos con unos algoritmos creados en 1977 llamados "RSA" (cada letra es el inicio del apellido de sus inventores, Ron Rivest, Adi Shamir, y Leonard Adleman), que cae bajo una familia de seguridad llamada "Criptografía/Cifrado Público-Privado". Hoy día cada vez que compramos por Internet, o hacemos transacciones bancarias por la web o en una aplicación móvil, o accedemos a cualquier recurso en Internet con alguna clave y sistema de seguridad, lo hacemos con unos algoritmos creados en 1977 llamados "RSA" (cada letra es el inicio del apellido de sus inventores, Ron Rivest, Adi Shamir, y Leonard Adleman), que cae bajo una familia de seguridad llamada "Criptografía/Cifrado Público-Privado".De ahí dependen protocolos como el SSL que son los que nos protegen en navegadores web cada vez que vemos un "candadito" en nuestras conexiones. Sin embargo, avances recientes en matemáticas han dejado claro que dentro de 4 a 5 años estos algoritmos serán obsoletos (fuente), y eso es de suma preocupación, puesto que de aparecer repentinamente una manera práctica de romper el cifrado en el modelo RSA, eso significaría el caos en todo el mundo, ya que no tendríamos seguridad alguna para hacer nada seguro en Internet. Los bancos tendrían que cerrar sus portales por Internet, empresas como Amazon no podrían vender nada, nadie tendría acceso a Email o redes sociales, y cosas tan simples como comprar una canción o un juego por Internet desde un dispositivo móvil quedarían inhabilitadas. Esto se debe a que en su núcleo, RSA depende del hecho de que existen ciertas operaciones matemáticas que so "unidireccionales", en el sentido de que son muy fáciles en una dirección, pero sumamente difíciles en la otra dirección. Por ejemplo, si te doy dos números primos, como el 13 y el 89, es muy fácil el conseguir la multiplicación de ambos números (que sería 1157), pero si lo hacemos al revés el problema es mucho más difícil. Es decir, si te diera el número 1157, y te pidiera que me des dos números primos que a multiplicarlos me den 1157, eso es un problema muchísimo más difícil. Y justamente lo que ha sucedido en el campo de las matemáticas en tiempos recientes (como las publicaciones recientes del matemático francés Antoine Joux), es que estamos creando mecanismos matemáticos que nos darán una respuesta rápida a esas preguntas difíciles, esencialmente dejando a estos algoritmos inservibles. Pero entonces, ¿qué hacemos? Pues por ahora no podemos contar con seguridad utilizando los efectos de la mecánica cuántica debido a que la tecnología aun no está perfeccionada para el consumo masivo, pero sí existe una alternativa, llamada "Criptogragía/Cifrado Elíptica". Este tipo de cifrado elíptico también se basa en el hecho de problemas "unidireccionales", pero lo hace con unos mecanismos que son varias órdenes de magnitud más difíciles de romper que con RSA, lo que resolvería el problema. Pues biem, ¿y por qué entonces no empezamos a utilizar cifrado elíptico? Pues por la sencilla razón de recursos y ataduras a sistemas clásicos, y el costo de la transformación. Por ejemplo, existen literalmente miles de millones de sistemas de todo tipo en el mundo que solo entienden cifrados del tipo RSA, y cientos de millones de esos sistemas no son fácilmente actualizables, incluso algunos son imposibles de actualizar ya que tienen una programación "fija". Solo noten por ejemplo la gran cantidad de máquinas con Windows XP o navegadores web de versiones antiguas de Internet Explorer (como la versión 6) aun en funcionamiento, y se darán cuenta de lo difícil que es hacer un cambio de esta magnitud. Y eso sin nombrar los cientos de millones de cajitas (routers) WiFi en todos los hogares y negocios del mundo que tendrían que también ser actualizadas. Sin embargo, el cambio tarde o temprano tendremos que hacerlo (así como ya estamos haciendo un cambio paulatino a Internet IPv6), aunque a diferencia de IPv6 (el protocolo fundamental de Internet), el cambio de cifrado a elíptico tendría que hacerse extremadamente rápidamente desde que se logre romper a RSA, debido a su impacto socio-económico global. Así que ya lo saben, nos acercamos a otro de esos "grandes cambios" que de vez en cuando vemos en el mundo tecnológico, y no duden que los mantendré informados como siempre acá mismo en eliax sobre los últimos avances en este tema... autor: josé elías |

|

|

|

|

|

jueves, agosto 8, 2013

|

Hoy los dejo con esta alarmante situación con el navegador Google Chrome (que les dejo saber es el que utilizo generalmente en eliax), que tiene que ver con el tema de almacenar tus claves... Hoy los dejo con esta alarmante situación con el navegador Google Chrome (que les dejo saber es el que utilizo generalmente en eliax), que tiene que ver con el tema de almacenar tus claves...Como ya sabrán, la primera vez que visitas una página web, Chrome (así como Firefox y versiones recientes de otros navegadores) te ofrece recordar la clave de esa página web para que la próxima vez que la visites no tengas que entrar la clave otra vez, lo que es algo genial. En navegadores como Firefox tienes la opción de especificar una clave maestra de modo que si alguien algún día va a tu configuración de Firefox a ver tus claves, este le pida una clave maestra antes de mostrarle las claves a quien sea que esté indagando. Pero en Chrome (y esto me ha dejado totalmente atónito), Google no pide una clave maestra y sencillamente te muestra las claves directamente sin ningún tipo de seguridad adicional. En serio. O en otras palabras, si utilizas Google Chrome, y dejas tu escritorio por un minuto, y alguien tiene acceso a tu navegador Chrome, esa persona puede, sin entrar absolutamente ninguna contraseña, ver todas tus claves. ¿Cómo? Tan sencillo como ir a la pantalla de configuración de Google Chrome, después al gestor de claves, y cuando veas una clave (que se presenta como *******), simplemente le haces clic al botón que dice "Show" (o asumo que "Mostrar" en español), y ves la clave inmediatamente. Y sí, cuando vi todas mis claves de esa manera, yo también me quedé anonadado... Y si todavía no lo creen, simplemente escriban esto en la barra de direcciones de Chrome para ir directamente al gestor de claves: chrome://settings/passwords Quien alertó a todos de esto (fuente, Elliot Kember) incluso se puso en contacto con el cabecilla de seguridad de Google, Justin Schuh, quien dice que "esto no va a cambiar". Pues si esto no cambia, esta sería la primera razón real que tengo en 3 años de dejar de utilizar a Chrome y regresar a Firefox, por lo que esperemos que esto sí cambie, y pronto... Nota: Esto no aparenta afectar a los navegadores Chrome en móviles, solo de escritorio (Windows, Linux, Mac OS X). autor: josé elías |

|

|

|

|

|

domingo, julio 28, 2013

|

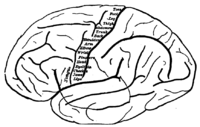

A apenas un mes de haber reportado acá mismo en eliax sobre métodos que se están creando para poder borrar memorias/recuerdos selectivamente del cerebro de ratones (y posteriormente, humanos), nos llega esta noticia de un nuevo experimento que logró exitosamente implantar memorias falsas en el cerebro de roedores (y como siempre, con futuras implicaciones para cerebros humanos). A apenas un mes de haber reportado acá mismo en eliax sobre métodos que se están creando para poder borrar memorias/recuerdos selectivamente del cerebro de ratones (y posteriormente, humanos), nos llega esta noticia de un nuevo experimento que logró exitosamente implantar memorias falsas en el cerebro de roedores (y como siempre, con futuras implicaciones para cerebros humanos).El equipo responsable de este hito fue un equipo del MIT (Instituto de Tecnología de Massachussetts), que logró engañar al cerebro de unos cuantos roedores al reprogramar parte de su hipocampo, para que estos creyeran tener memorias de haber recibido un choque eléctrico anterior en sus vidas (lo que posterior al experimento hace que estos roedores sientan miedo de lo que fuera que ellos creen les dio el choque eléctrico anteriormente). Este tema, de la capacidad de reemplazar memorias, es algo que la ciencia ficción ha explorado por décadas (ver por ejemplo las novelas de Philip K. Dick, ejemplificadas en obras como Total Recall), y que he explorado a fondo en eliax en artículos como este (que recomiendo lean, pues explica el tema de la conexión entre Memoria y Realidad). Esencialmente, a cualquier persona que en un futuro se le logre implantar recuerdos/memorias (similar a la película Inception, que expliqué aquí), no podrá saber si esas memorias son verdaderas o falsas, ya que la persona jurará haberlas vivido. O en otras palabras, desde el punto de vista del cerebro, no existen memorias falsas y memorias reales, sino simplemente memorias, y toda memoria forma automáticamente parte de nuestra realidad. La única forma de saber si nuestras memorias no están siendo manipuladas es a través de un tercero que nos haya observado, pero incluso eso es cuestión de duda, pues ¿cómo sabemos que ese tercero es realmente quien dice ser, y no algo que nos implantaron anteriormente? (lo que me recuerda esta Reflexión pasada acá mismo en eliax). Y todo este tema nos trae una vez más a uno de los temas recurrentes de eliax: El hecho innegable de que nuestras mentes biológicas son cada vez más frágiles para ser atacadas por medios de ataques sofisticados, abriendo el cerebro humanos literalmente al ataque de neuro-hackers. documento científico oficial sobre este adelanto autor: josé elías |

|

|

|

|

|

jueves, julio 18, 2013

|

A través de los años en eliax les he hablado de innumerables tecnologías que prometen permitirnos interactuar de forma natural con máquinas de todo tipo, con tan solo pensar. A través de los años en eliax les he hablado de innumerables tecnologías que prometen permitirnos interactuar de forma natural con máquinas de todo tipo, con tan solo pensar.Sin embargo, una limitación de la mayoría de esa tecnologías es que están basadas en el principio de interpretar señales eléctricas desde el interior del cerebro, lo que hace el trabajo bastante difícil (es como querer establecer una conversación con una persona a 1km de distancia, voceando, mientras miles de otras personas vocean a la misma vez). Así que esta noticia de hoy es bastante interesante ya que prueba algo diferente... Científicos de la Universidad de California Berkeley están creando un tipo de "polvo neuronal" que en esencia son unos microbots más pequeñas que partículas de polvo, que son rociadas por grandes cantidades (cientos, miles o quizás hasta millones) dentro del cerebro, en esencia empapando al cerebro de sensores (que bien podrían ser bi-direccionales). Esos sensores obtendrían su energía por un implante permanente que existiría entre la piel de tu cabeza y tu cráneo, y que alimentaría a esos sensores/nanobots por medio de ultrasonido, el cual estimula unos circuitos piezo-eléctricos que al vibrar en el polvo neuronal genera energía. Así mismo, ese implante estaría comunicado con un equipo externo (sea de forma alambrada o en un futuro, inalámbrico) que proveería energía a ese dispositivo, así como procesamiento de datos. Esto por un lado, como podrán imaginarse nos promete un tremendo avance en términos de automatización (pues literalmente llegaremos a un punto en donde la comunicación con máquinas será tan eficiente, que podremos pensar cosas y hacer que lo que pensemos se haga realidad por medio de comandos a otras máquinas que crearán lo que imaginemos por medio de nanobot, impresoras 3D, software, etc), pero por otro también nos ilustra más lo frágil que son nuestros sistemas biológicos. La fragilidad en este caso viene en que ¿quién nos garantiza que este polvo neuronal, indetectable a simple vista, no pueda ser utilizado para otros fines que no sean personales, particularmente en un mundo en donde tendremos equipos como los descendientes del Google Glass que nos permitirán controlar esas nanopartículas sin quizás nuestra autorización? Sea como sea, lo cierto es que independientemente de los riesgos, la historia nos enseña que una y otra vez los buenos usos por lo general sobrepasan por gran margen cualquier daño realizado por malos usos. Mientras tanto, ya podemos empezar a imaginarnos un futuro en donde la tecnología que nos permitirá comunicarnos bi-direccionalmente con nuestras máquinas se torne esencialmente no solo invisible, sino que parte de nuestros cuerpos. Y esto, a propósito, sería un paso más para hacer el NeuroPhone una realidad... fuente oficial autor: josé elías |

|

|

|

|

|

domingo, junio 9, 2013

|

La empresa de seguridad Kaspersky acaba de alertar sobre el malware (programa maligno) más sofisticado jamás encontrado en una plataforma móvil, y que ataca específicamente a Android, y después de yo leer lo que hace este programa, recomiendo bastante que continúen leyendo... La empresa de seguridad Kaspersky acaba de alertar sobre el malware (programa maligno) más sofisticado jamás encontrado en una plataforma móvil, y que ataca específicamente a Android, y después de yo leer lo que hace este programa, recomiendo bastante que continúen leyendo...El ofensor ha sido llamado técnicamente como "Backdoor.AndroidOS.Obad.a", y en esencia es un troyano con capacidades extremadamente sofisticadas, entre las que se encuentran: 1. Toma ventaja de una vulnerabilidad en Android para evadir todas las medidas de seguridad y otorgarse a sí mismo permisos y privilegios de administrador/root y hacer lo que desee con tu celular sin pedirte permiso o que sepas lo que está haciendo). 2. Detecta si lo tratas de remover, y evita que lo desinstales. Precisamente debido al punto anterior, ya que tiene privilegios absolutos que evita que otros programas lo remuevan. 3. Se esconde para no aparecer en las listas de procesos de programas que están corriendo en tu celular Android, lo que evita que detectes que tienes el troyano instalado. 4. Contiene código que se transforma dinámicamente para evitar ser detectado con antivirus. 5. Contagia su código como un virus automáticamente a otros celulares Android por varios mecanismos, incluyendo Bluetooth sin el conocimiento tanto de la persona que envía el virus como de quien lo recibe. 6. Envía tras bastidores minimensajes SMS de cobro (en los países en donde se puede cobrar por recibir SMS), de modo que te lo cobran a fin de mes en tu factura y se acredita a cuentas fantasmas de los criminales detrás del troyano. 7. En el momento de instalarse por primera vez, lo que este troyano hace es enviar a un servidor remoto tu número de teléfono junto con tu asociado IMEI (en esencia, el serial universal de tu celular), así como tu nombre e incluso tu balance de la tienda de Google Play si puede obtenerlo (lo que podría utilizarse en un futuro para hacer compras en Google Play por ti sin que tu autorices tales compras). 8. Tiene la capacidad de ser controlado remotamente para obtener nuevas instrucciones, inyectar nuevo código, modificarse a sí mismo, y obtener nuevas funcionalidades (como podrían ser la de monitorear todo lo que escribas, y detectar cuentas bancarias y datos sobre tu identidad y tarjetas de crédito que utilices). En esencia, la única protección contra este virus hoy día es literalmente reinstalar desde cero el sistema operativo de tu Android, y como no tienes forma directa de saber si estás infectado con este troyano o no, lo que debes hacer como mínimo es monitorear el estado de tus cuentas y consumos detalladamente todos los meses, tanto en Google Play como con tu proveedor de telefonía celular, no descargar programas de tiendas que no sean la de Google Play, y en el caso de descargar programas y juegos de Google Play investigar primero para asegurarte que provengan desde empresas respetadas y conocidas. Así mismo tampoco es mala idea apagar la funcionalidad Bluetooth, particularmente si no estás corriendo la más reciente versión de Android. Y a propósito, esta advertencia a gran escala viene apenas días después de un estudio (publicado acá mismo en eliax) que revela que el 99.9% de todos los programas malignos (malware) móviles hasta inicios del 2013 existen exclusivamente en Android. Finalmente, esto nos trae de regreso al tema de "libertad" vs "seguridad", en donde la libertad que Google nos ofrece a los usuarios de Android de poder instalar absolutamente lo que queramos sin Google previamente verificar que no se trate de un programa maligno, se enfrenta a la realidad de que eso abre una tremenda puerta a todo tipo de programas malignos... fuente autor: josé elías |

|

|

|

|

|

jueves, junio 6, 2013

|

Investigadores de la Universidad de Washington en los EEUU acaban de desarrollar una verdaderamente asombrosa tecnología que pronto nos permitirá manipular todo tipo de objetos a nuestro alrededor con gestos físicos, pero sin tener que contar con un sensor como el Kinect del Xbox o cámaras como la EyeToy del PlayStation 3. Investigadores de la Universidad de Washington en los EEUU acaban de desarrollar una verdaderamente asombrosa tecnología que pronto nos permitirá manipular todo tipo de objetos a nuestro alrededor con gestos físicos, pero sin tener que contar con un sensor como el Kinect del Xbox o cámaras como la EyeToy del PlayStation 3.¿Y cómo logran entonces detectar nuestros movimientos? Pues asombrosamente simplemente analizando las señales de WiFi que traspasan nuestro cuerpo constantemente... El sistema funciona detectando las mínimas variaciones que ocurren en las señales de WiFi cada vez que estas traspasan nuestro cuerpo, para detectar dos cosas: (1) Nuestra localización y (2) lo que estamos haciendo con nuestro cuerpo. La primera parte, el detectar en dónde estamos (por ejemplo, si estamos en la cocina, la sala, el baño o la habitación) es relativamente fácil en el sentido que con solo detectar el tiempo de respuesta de las señales hasta la base WiFi de nuestro hogar es suficiente para determinar esa información. Pero para la segunda parte es en donde se torna interesante... Debido a la gran complejidad de las señales generadas cada vez que uno camina o mueves los brazos en un lugar en donde existe WiFi, lo que estos científicos hicieron fue esencialmente no crear un algoritmo super-complejo que detectara esos patrones, sino que utilizar Inteligencia Artificial (con algoritmos que detectan y aprenden patrones por sí mismos) para que el software automáticamente se entrenada y aprendiera qué tipo de señales corresponde a qué tipo de movimientos corporales. Al combinar esos dos tipos de datos, los creadores de esta tecnología han logrado obtener un asombroso 94% de exactitud en detectar en dónde estás en tu casa, y qué gestos estás haciendo. y cuando vean el video entenderán mejor las posibilidades que esto nos traerá en un futuro relativamente cercano, particularmente cuando lo integremos con algo similar a esta otra tecnología de la cual les hablé previamente en eliax... página oficial del proyecto Video a continuación (enlace YouTube)... autor: josé elías |

|

|

|

|

|

lunes, junio 3, 2013

|

Como varias veces ya le he comentado acá en eliax, un precio a pagar por la libertad de uno poder ejecutar cualquier programa en Android (versus las restricciones que Apple impone en su App Store) es lo fácil que es infectarse de virus en esa plataforma, y el más reciente informe de la empresa Kaspersky deja en claro la seriedad del problema... Como varias veces ya le he comentado acá en eliax, un precio a pagar por la libertad de uno poder ejecutar cualquier programa en Android (versus las restricciones que Apple impone en su App Store) es lo fácil que es infectarse de virus en esa plataforma, y el más reciente informe de la empresa Kaspersky deja en claro la seriedad del problema...Según la empresa, para inicios del 2013, el 99.9% de todos los virus móviles del mundo ataca específicamente a Android, y agregan que el panorama se está poniendo tan feo con el tema de los malware en Android, que está llegando casi a los niveles históricos de programas malignos en el sistema operativo Windows de Microsoft. Es bueno notar que Google ha avanzado bastante en el tema de seguridad en Android, pero lamentablemente solo alrededor del 10% de los usuarios de Android tienen las más recientes versiones del sistema operativo, dejando bastante vulnerable al restante 90% de los usuarios. Esto es un tema que en mi opinión Google debe atacar aun con más fuerza que como lo hace actualmente, pues al largo plazo esto podría crear una barrera de entrada de Android particularmente en el mundo empresarial, particularmente si Android llegara a obtener la fama de Windows como la plataforma que más virus capta. fuente autor: josé elías |

|

|

|

|

|

miércoles, mayo 29, 2013

|

Hasta hace poco tiempo, el detectar un virus informático era tan sencillo como comparar un archivo contra una base de datos de virus conocidos, y si los dos eran iguales ese archivo (o flujo de datos) era obviamente un virus. Hasta hace poco tiempo, el detectar un virus informático era tan sencillo como comparar un archivo contra una base de datos de virus conocidos, y si los dos eran iguales ese archivo (o flujo de datos) era obviamente un virus.Pero recientemente la modalidad es la creación de virus "polimórficos", es decir, virus que de forma similar a los virus biológicos, mutan y crean copias modificadas de ellos mismos. Esto ha hecho el trabajo mucho más difícil de detectar ya que constantemente surgen nuevas variantes de virus, y si no estás actualizado con las últimas bases de datos y algoritmos, en esencia es lo mismo a que si no estuvieses protegido contra estos cánceres informáticos... Pero ahora, un estudiante de doctorado de nombre Silvio Cesare, ha creado un nuevo sistema que pondrá una parada a eso, y podrá detectar un virus de forma automática incluso después que este mute. Para los que no son informáticos, noten que estos virus digitales no es que por arte de magia mutan y se transforman en otros virus, sino que son sus programadores los que los programan de forma tal, que el programa mismo se copia a sí mismo. Pero en ese copiado hay una vulnerabilidad que es de lo que se agarra el nuevo sistema de anti-virus llamado Simseer para contra-atacar: Al copiar y mutar, el virus lo que en realidad usualmente hace es que toma varios trocitos de código, o módulos, de su estructura fuente, y sencillamente los reorganiza de otra forma. Es decir, es casi el mismo virus, pero en donde sus instrucciones aparecen organizadas en otro orden. Una analogía sería tomar un libro, y reorganizar sus páginas de forma que aparente otro libro, pero que en realidad es el mismo libro ya que a la hora de ejecutar (o leer el libro) uno simplemente tiene que leer las páginas en el orden numérico y terminamos con el mismo libro (o en este caso, el mismo virus). Así que lo que hace Simeer en realidad es algo bastante sencillo, pero efectivo: En vez de tratar el virus como una solo entidad monolítica o atómica, lo que hace es que lo descompone en sus partes, y después compara esas partes independientemente de el orden en que vengan, con una base de datos de dichas partes. Y como las "mutaciones" más allá de reordenar el código lo que hacen es quizás cambiar una que otra referencia a variables (nombres) internas, los cambios entre el original y la copia al final son pocos, tanto así que el algoritmo utilizado por Simseer asume que todo virus que no sea similar a otro en un 98%, es un virus diferente (o al menos, de una nueva familia). Noten que este es un proyecto recién revelado, pero que ya está creciendo rápidamente, teniendo ya una base de datos de más de 50,000 virus diferentes que puede reconocer. Finalmente, noten que esto por ahora es más una curiosidad académica, por lo que por el momento el portal de esta herramienta solo sirve para visualizar las distintas familias de virus (que tu mismo puedes subir al portal), así que tomará un tiempecito más para que esta técnica sea ya una parte estandarizada de cualquier sistema antivirus. página oficial de Simseer fuente autor: josé elías |

|

|

|

|

|

viernes, mayo 10, 2013

|

Hace un par de días hice algo que detesto hacer, tuve que sacar un usuario del grupo oficial de eliax de Facebook. Hace un par de días hice algo que detesto hacer, tuve que sacar un usuario del grupo oficial de eliax de Facebook.A los pocos minutos los amigos cercanos y simpatizantes del joven que tuve que desterrar, protestaron, llamándolo "censura", y en esencia pintándome como todo lo que representa lo malo sobre la faz de Tierra. Honestamente ni planeaba escribir al respecto (pues se que estas cosas vienen con el territorio), pero se me ocurrió que es bueno que documente esto en el blog, para así poder enviar un enlace a este artículo a futuras generaciones en donde tenga que recurrir al acto de "bannear" un lector del grupo... Y con lo primero que quiero empezar es con algo que creo dejará bastante en claro mi política sobre sacar usuarios en el grupo, y es una simple estadística: En el grupo de eliax en Facebook existen al momento de escribir estas lineas sobre los 5,300 miembros, pero sin embargo, en toda la historia del grupo he tenido que sacar a solo 3 personas que yo recuerde. Piensen en eso otra vez: de 5,300, solo a 3 se les ha prohibido regresar al grupo en toda la historia de eliax. Si verdaderamente yo estuviese a favor de la censura, o incluso de no aceptar críticas, créanme que esa cifra sería al menos 2 órdenes de magnitud (100 veces) mayor que lo que es. Y hablando de críticas y tolerancia, si hay algo de lo que nadie puede quejarse tanto en el blog como en los grupos sociales de eliax, es de que no se aceptan críticas ni sentimientos encontrados, y al contrario una de las razones del éxito de esta comunidad es precisamente el hecho de que es uno de los pocos lugares en Internet en donde se permite estar completamente en desacuerdo con el creador del blog y los grupos, pues no solo acepto tales cosas, sino que las incentivo, pues como siempre he citado a través de los años, "quizás no esté de acuerdo contigo, pero defenderé hasta la muerte tu derecho de decirlo". Y a propósito, no tomen solo mi palabra por ello, solo tomen como ejemplo cualquier artículo en eliax sobre Apple, Linux, Religión, Gays, etc, y ya verán que las cosas que tolero en el blog y el grupo son cosas que la persona promedio posiblemente no toleraría porque se lo tomaría como un asalto personal en vez de aceptar que no todos pensamos iguales. Entonces, por qué se sacan a personas del grupo, pues puede ser por varias razones, algunas de las cuales ya he explicado en el contexto de "¿por qué se eliminan comentarios en el blog?", las cuales son cuando menos estas: 1. Eres un Troll (lean la definición en eliax). 2. Faltas el respeto a mi o a los demás (incluyendo burlarte de mi o los demás). Si vas a comentar, no es necesario ofender con palabras. Si tienes un punto de vista, expónlo y trata de sustentarlo con una explicación lógica, con hechos, con estadísticas, o con fuentes externas. Esto de falta de respeto incluye además el discriminar por género, orientación sexual, estatus social, preferencia tecnológica, religión, etc. 3. Si utilizas el medio como un lugar para anunciar productos y servicios. O en otras palabras, SPAM. 4. Si personificas a alguien más o te inventas a otro usuario para comentar apoyando a tus otros usuarios. En cuanto al caso de hace un par de días, tuvo que ver con los primeros dos puntos, y más explicación de ahí no planeo dar. Si el usuario en cuestión desea regresar al grupo, que me envíe un mensaje privado con una excusa y explicación de sus actos, y con gusto le doy otra oportunidad para que vuelva a ser parte de la comunidad. Mi mayor deseo es que todos compartamos de forma constructiva. Y noten que no he mencionado el nombre del infractor pues no es mi objetivo el hacer sentir mal a nadie o mucho menos que se rían de él o lo ataquen a nivel personal. Mi objetivo con los comentarios en el blog y los grupos es bastante claro: Mantener un diálogo sano y constructivo, y no desviarnos demasiado de los temas, mientras a la misma vez permitir que todos expresen sus puntos de vista, pero de manera respetuosa. Otra forma de verlo es que estoy ejerciendo un control de calidad. No quiero que ni eliax ni los grupos sociales de eliax se conviertan en lo que veo a diario: Comunidades que empiezan bien y terminan dispersas sin rumbo, y al final extintas debido a que se convierten no en foros de debate, sino en foros de insultos y comentarios de trolls. autor: josé elías |

|

|

|

|

"pero, pero, pero, pero.....

Si alguien encuentra mi quijada por ahí por favor me la devuelva !!!!

Increible.!!!"

Si alguien encuentra mi quijada por ahí por favor me la devuelva !!!!

Increible.!!!"

en camino a la singularidad...

©2005-2025 josé c. elías

todos los derechos reservados

como compartir los artículos de eliax

Seguir a @eliax